Zawartość

Więc właśnie kupiłeś nowy komputer w domu (nie do użytku biznesowego ani jako serwer) i chcesz go chronić przed wirusami i złośliwym oprogramowaniem. Chociaż aspekt prywatności (w tym szyfrowanie, hasła i anonimowość) również stanowi część ochrony, jej zakres jest na tyle szeroki, że należy go omówić oddzielnie. Wyobrażać sobie, prywatny stanowi 1/2 zawartości w krokach ochraniać komputer. Problemy z tworzeniem kopii zapasowych danych, defragmentacją i punktami przywracania systemu są ze sobą powiązane tylko pośrednio. Kopie zapasowe sprawiają, że Twoje dane są bardziej podatne na kradzież i kradzież.

W tym artykule założono, że próbujesz skorzystać z sieci (takiej jak Internet), udostępnić pliki na pendrive'ie USB lub komputerze współużytkowanym przez wiele osób. Jeśli nie znajdziesz się w powyższych przypadkach, większość poniższych kroków może stać się niepotrzebna, ponieważ komputer jest już chroniony.

Kroki

Wybierz system operacyjny na podstawie jego możliwości bezpieczeństwa i luk w zabezpieczeniach (Linux słynie z darmowych wirusów, OpenBSD koncentruje się na bezpieczeństwie). Dowiedz się, czy system operacyjny ogranicza liczbę kont użytkowników, uprawnienia do plików i jest regularnie aktualizowany. Upewnij się, że na komputerze działa najnowszy system operacyjny i oprogramowanie, aktualizując je za pomocą bezpieczniejszych wersji.

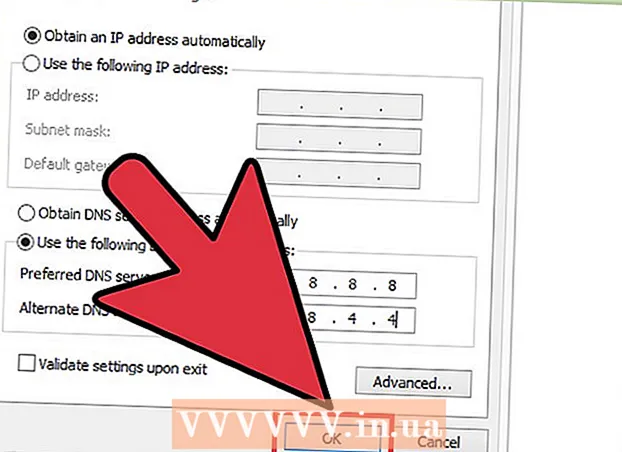

Wybierz przeglądarkę internetową pod kątem bezpieczeństwa i podatności, ponieważ większość złośliwego oprogramowania dostaje się przez przeglądarkę internetową. Musisz także wyłączyć skrypty (oprogramowanie NoScript, Privoxy i Proxomitron może to zrobić). Niezależni analitycy bezpieczeństwa komputerowego (tacy jak US Computer Emergency Readiness Group US-CERT) i crackerzy (podobnie jak hakerzy) twierdzą, że Google Chrome jest bezpieczniejszą przeglądarką niż kiedykolwiek. w funkcji piaskownicy. Dlatego złym ludziom trudno jest przeniknąć do systemu i zainfekować przeglądarkę złośliwym oprogramowaniem, jeśli używasz Google Chrome.

Podczas konfiguracji powinieneś używaj silnych haseł dla kont użytkowników, poświadczeń routera i tak dalej. Hakerzy mogą korzystać z ataków słownikowych i brutalnej siły.

Korzystaj z wiarygodnych źródeł. Jeśli chodzi o oprogramowanie (w tym oprogramowanie antywirusowe), należy je z nich pobrać wiarygodne źródło (softpedia, download, snapfiles, tucows, fileplanet, betanews, sourceforge) lub repozytorium (dla Linuksa).

Zainstaluj oprogramowanie antywirusowe (zwłaszcza jeśli korzystasz z sieci peer-to-peer). Oprogramowanie antywirusowe jest przeznaczone do obsługi złośliwych programów, w tym wirusów, trojanów / rootkitów, keyloggerów (programów rejestrujących działania klawiatury i myszy) oraz robaków. Dowiedz się, czy oprogramowanie antywirusowe umożliwia skanowanie w czasie rzeczywistym, na żądanie lub umożliwia dostęp. Jednocześnie sprawdź, czy oprogramowanie jest oparte na technikach heurystycznych. Avast i AVG to bardzo dobre darmowe wersje. Możesz wybrać jedną z nich, a następnie pobrać i skonfigurować okresowe skanowanie. Uwaga: oprogramowanie antywirusowe musi być regularnie aktualizowane.

Pobierz i zainstaluj oprogramowanie antyszpiegowskie, takie jak Spybot Search and Destroy, HijackThis lub Ad-aware i regularnie je skanuj. Krótko mówiąc, musisz uruchomić dobre programy antyszpiegowskie i chroniące przed złośliwym oprogramowaniem, takie jak Spybot, zanim nawet pomyślisz o surfowaniu po Internecie. Wiele witryn internetowych wykorzystuje słabe punkty i luki w programie Microsoft Explorer, aby przenieść złośliwy kod do komputera bez wiedzy użytkownika (jest już za późno, aby to wiedzieć!).

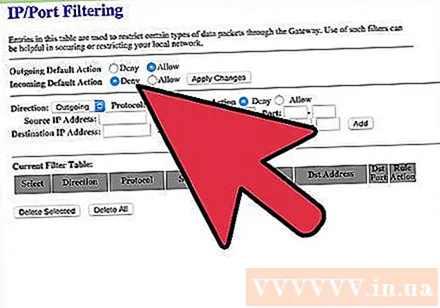

Pobierz i zainstaluj zaporę. Możesz wybrać ZoneAlarm lub Comodo Firewall (Kerio, WinRoute i Linux są dostarczane z iptables). Jeśli używasz routera, ten proces zapewnia dodatkową warstwę bezpieczeństwa, działając podobnie do zapory sprzętowej.

Zamknij wszystkie porty. Hakerzy często korzystają ze skanowania portów. W systemie Ubuntu Linux wszystkie porty są zawsze domyślnie zamknięte.

Testy penetracyjne (Pentest). Zacznij od polecenia ping, a następnie przeprowadź proste skanowanie za pomocą narzędzia Nmap. Dystrybucja Backtrack Linux jest również bardzo pomocna.

Możesz rozważyć uruchomienie oprogramowania do wykrywania włamań (HIDS), takiego jak OSSEC, Tripwire lub rkhunter.

Nie zapomnij o fizycznym aspekcie bezpieczeństwa! W przypadku kradzieży / nieautoryzowanego dostępu należy rozważyć użycie blokady Kensington. Poza tym należy ustawić hasło BIOS i uniemożliwić dostęp do komputera lub urządzenia peryferyjnego (USB, napęd CD itp.). Nie używaj zewnętrznego dysku twardego ani USB do przechowywania ważnych danych, ponieważ można je łatwo złamać lub zgubić / ukraść.

- Szyfrowanie może skutecznie zapobiegać kradzieży.Powinieneś zaszyfrować przynajmniej wszystkie konta użytkowników, a nie tylko kilka plików. Chociaż może to wpływać na wydajność, jest niezbędne. Truecrypt działa w systemach Windows, OS X i Linux, a FreeOTFE na Windows i Linux. W sekcji Preferencje systemowe Bezpieczeństwo powyżej OS X (wersja 10.3 lub nowsza), kliknij FileVault (może to zająć od kilku minut do godzin). Na Linux Ubuntu (9.04 i nowsze) w kroku 5 z 6, musisz wybrać „Wymagaj mojego hasła do logowania i odszyfrowania mojego folderu domowego” (Wymagaj mojego hasła, aby zalogować się i odszyfrować katalog domowy). Ten proces wykorzystuje pakiet „ecryptfs”.

Rada

- Zapamiętać: musisz regularnie aktualizować program antywirusowy.

- W większości przypadków najważniejszym czynnikiem dla komputera jest użytkownik. Komputery zależą od ludzi; jeśli uruchomisz zainfekowane oprogramowanie lub nie zainstalujesz aktualizacji zabezpieczeń na czas, plik system będzie afektowany.

- Rozważ zabezpieczenie przez niejasność lub projekt.

- Niektóre wirusy blokują dostęp systemu operacyjnego do zainfekowanego pliku do programu antywirusowego. W takich przypadkach system powinien zostać poddany kontroli eksperckiej niskiego poziomu i usunięciu.

- Możesz zapoznać się z kursami języka angielskiego na HackerHighSchool.

- Security Now to niezwykle popularny podcast.

- Systemy operacyjne Windows zwykle wymagają aktualizacji za pośrednictwem Windows / Microsoft Update. Firma Microsoft nie tworzy już aktualizacji dla systemu Windows XP i wcześniejszych, jeśli używasz tych systemów operacyjnych, system nie będzie w stanie uruchomić niektórych programów. W tym momencie najlepszym sposobem jest aktualizacja, zmiana systemu operacyjnego lub zakup nowego komputera.

Ostrzeżenie

- Jeśli dane muszą zostać zniszczone, aby zapobiec nieautoryzowanemu dostępowi, nie jest rozsądne wykonywanie wielu pełnych kopii zapasowych tego typu danych.

- Jeśli szyfrujesz swoje dane, UPEWNIJ SIĘ, że nie zapomnisz klucza szyfrowania. Jeśli zapomnisz tego klucza, ryzykujesz utratę WSZYSTKICH danych.

- Upewnij się, że komputer ma wbudowaną zaporę.

- Oprogramowanie należy pobierać wyłącznie z wiarygodnych źródeł.

- Oprogramowanie antywirusowe nie zawsze jest skuteczne. Nie instaluj programu antywirusowego i zapomnij o ochronie.