Autor:

Louise Ward

Data Utworzenia:

12 Luty 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

Jeśli łączysz się z innym komputerem przez sieć, prawdopodobnie chcesz zabezpieczyć swoje dane. A SSH jest realną opcją. Aby to zrobić, musisz odpowiednio skonfigurować SSH na swoim komputerze, a następnie utworzyć szyfrowane połączenie z serwerem. Jednocześnie należy włączyć SSH na obu końcach połączenia. Postępuj zgodnie z poniższymi instrukcjami, aby zapewnić bezpieczeństwo połączenia.

Kroki

Część 1 z 3: Pierwsze połączenie

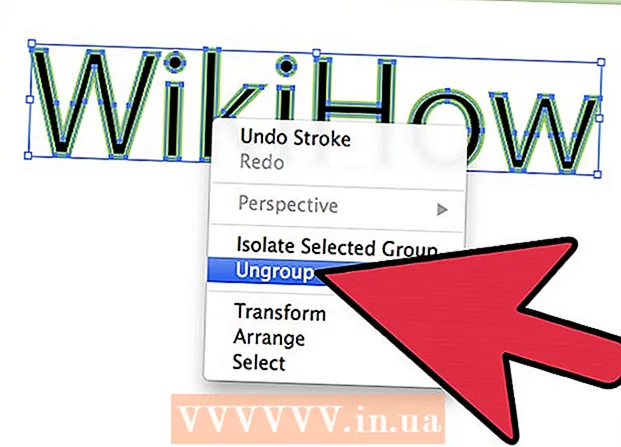

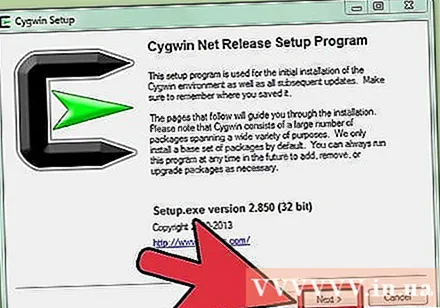

Instalacja SSH. W przypadku systemu Windows musisz pobrać i zainstalować klienta SSH. Najbardziej znany jest Cygwin: możesz pobrać program za darmo ze strony dewelopera. Pobierz i zainstaluj tak, jak każdy inny program. Oprócz Cygwina, PuTTY jest również popularną bezpłatną opcją.

- Podczas procesu instalacji Cygwin musisz wybrać instalację OpenSSH z sekcji Sieć.

- Linux i Mac OS X mają wbudowane SSH. Dzieje się tak, ponieważ SSH jest systemem UNIX, a Linux i OS X zostały opracowane z tego systemu.

- Jeśli używasz systemu Windows 10 z rocznicową aktualizacją, możesz zainstalować podsystem Windows dla systemu Linux: dzięki tej funkcji SSH zostanie wstępnie zainstalowany.

Uruchom SSH. Otwórz program terminalowy zainstalowany przez Cygwin lub Bash w systemie Ubuntu w systemie Windows 10 lub Terminal w systemie OS X i Linux. SSH używa interfejsu terminala do interakcji z innymi komputerami. SSH nie ma interfejsu graficznego, więc będziesz musiał przyzwyczaić się do wpisywania poleceń.

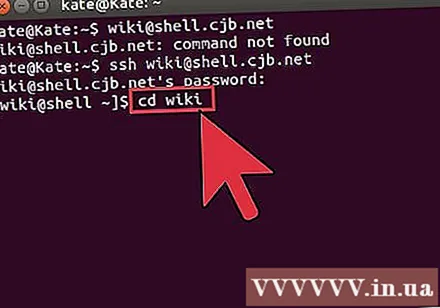

Sprawdzam połączenie. Zanim zaczniesz tworzyć klucz bezpieczeństwa i przesyłać pliki, upewnij się, że SSH jest poprawnie skonfigurowane na używanym komputerze i drugim terminalu. Zamiast tego wprowadź następujące polecenie

Twoją nazwę użytkownika na innym komputerze i przez adres tego serwera lub komputera: $ ssh@ - Po nawiązaniu połączenia zostaniesz poproszony o podanie hasła. Podczas pisania wskaźnik myszy nie będzie się poruszał, a wprowadzone znaki nie będą wyświetlane.

- Jeśli na tym etapie wystąpi błąd, oznacza to, że protokół SSH jest źle skonfigurowany na twoim komputerze lub komputer po drugiej stronie nie akceptuje połączeń SSH.

Część 2 z 3: Nauka podstaw

Poruszaj się po powłoce SSH (interpreter poleceń). Przy pierwszym łączeniu się z drugim komputerem końcowym należy „zamknąć” katalog HOME. Aby poruszać się po strukturze katalogów, użyj poleceńPŁYTA CD:cd .. przenosi do katalogu bezpośrednio przed drzewemPłyta CDprzejść do dowolnego konkretnego katalogu. cd / home / katalog / ścieżka / przejdź do określonego katalogu z katalogu domowego.cd ~ wróć do katalogu HOME.

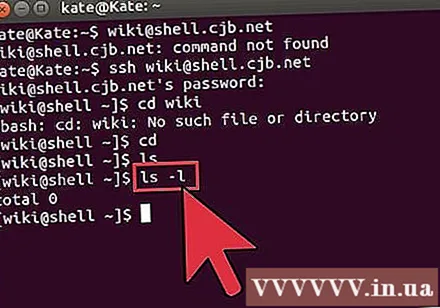

Sprawdź zawartość bieżącego katalogu. Aby wyświetlić pliki i foldery w bieżącym katalogu, możesz użyć polecenials:ls wyświetla wszystkie katalogi i pliki w bieżącym katalogu.ls -l wyświetla zawartość katalogu z dodatkowymi informacjami, takimi jak rozmiar, uprawnienia i daty.ls-a wyświetla całą zawartość, w tym ukryte pliki i foldery.

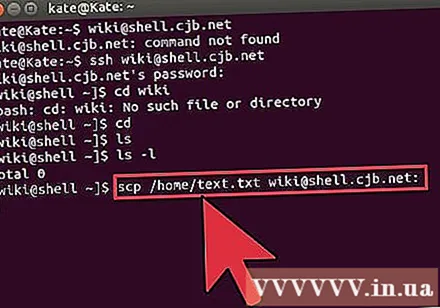

Skopiuj pliki ze swojej lokalizacji na inny komputer. Aby skopiować pliki z bieżącego komputera na komputer, do którego uzyskujesz dostęp zdalny, możesz użyć polecenia

scp:scp / ministry / directory1.txt@ :<đường_dẫn> skopiuje przykład_1.txt do <đường_dẫn> specyficzne na komputerze, do którego uzyskiwany jest dostęp zdalny. Możesz pozostawić to pole puste <đường_dẫn> skopiować do katalogu głównego tego komputera. scp@ : /home/example_1.txt./ przeniesie example_1.txt z katalogu domowego na zdalnym komputerze do katalogu, który wchodzisz bezpośrednio na tym terminalu.

Skopiuj pliki przez powłokę. Możesz używać poleceń

cp, aby skopiować pliki w tym samym katalogu lub do predefiniowanego katalogu:cp example_1.txt example_2.txt utworzy kopię pliku example_1.txt i nada jej nazwę example_2.txt bezpośrednio w bieżącym katalogu.cp przykład_1.txt katalog / utworzy kopię przykład_1 w katalogu określonym przez katalog.

Konwertuj i zmieniaj nazwy plików. Jeśli chcesz zmienić nazwę lub przenieść (bez kopiowania) pliku, możesz użyć polecenia

mv:mv example_1.txt example_2.txt zmieni nazwę example_1.txt na example_2.txt, plik pozostanie w starym katalogu.folder_1 katalog2 zmień nazwę katalogu_1 na katalog2. Treść zawarta w katalogu pozostaje taka sama.mv katalog_1.txt katalog_1 / przenieś example_1.txt do katalogu_1.mv example_1.txt directory_1 / example_2.txt przenieś example_1.txt do katalogu_1 i zmień jego nazwę na example_2.txt.

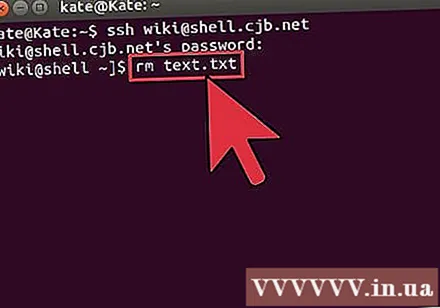

Usuń pliki i foldery. Aby usunąć zawartość na komputerze, do którego uzyskiwany jest dostęp zdalny, możesz użyć polecenia

rm:rm example_1.txt usuń plik example_1.txt name.rm –I przyklad_1.txt usuwa plik example_1.txt po otrzymaniu potwierdzenia od Ciebie.rm katalog_1 / usuń katalog_1 z całą zawartością.

Zmień uprawnienia plików. Możesz zmienić uprawnienia do odczytu i zapisu plików za pomocą polecenia

chmod:chmod u + w example_1.txt dodaje uprawnienia do zapisu (edycji) użytkownikowi (u). Możesz także użyć wtyczekg dla praw grupowych io daje prawa powszechne.chmod g + r example_1.txt dodaje uprawnienia do odczytu (dostępu) do pliku grupy.- Lista poleceń, których możesz użyć do zabezpieczenia lub otwarcia różnych aspektów twojego komputera, jest dość długa.

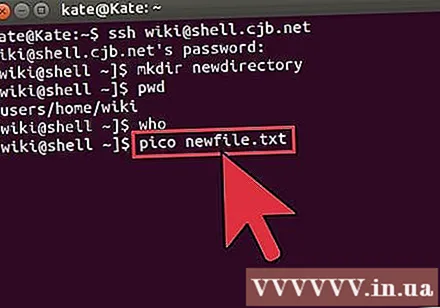

Naucz się innych podstawowych poleceń przypadkowych. Nadal istnieje kilka ważniejszych poleceń, które są dość często używane w interfejsie powłoki, w tym:

nowy katalog mkdir tworzy podkatalog o nazwie nowy katalog.pwd pokazuje bieżącą lokalizację katalogu.kto pokazuje, kto jest aktualnie zalogowany do systemu.pico newfile.txt luben newfile.txt tworzy nowy plik i otwiera edytor plików. Na różnych komputerach mogą być zainstalowane różne edytory plików. Pico i vi to dwa najpopularniejsze. Jeśli Twój komputer używa innego edytora plików, może być konieczne użycie innych poleceń.

Uzyskaj szczegółowe informacje o każdym zamówieniu. Jeśli nie jesteś pewien, co robi polecenie, możesz użyć polecenia

człowiek, aby poznać wszystkie możliwe parametry i zastosowania:człowiekwyświetla informacje o tym poleceniu człowiek -kznajdź każdą stronę poleceń dla określonego słowa kluczowego.

Część 3 z 3: Generowanie kluczy zaszyfrowanych

Wygeneruj swój klucz SSH. Te klawisze umożliwiają łączenie się z urządzeniem zdalnym bez konieczności wprowadzania hasła przy każdym połączeniu. Ten sposób jest znacznie bezpieczniejszy, ponieważ dzięki niemu nie musisz przesyłać hasła przez sieć.

- Utwórz folder blokady na komputerze, wprowadzając polecenie

$ mkdir.ssh - Generuj klucze publiczne i prywatne za pomocą poleceń

$ ssh-keygen -t rsa - Zostaniesz zapytany, czy chcesz utworzyć hasło dla klucza: jest to opcjonalne. Jeśli nie chcesz tworzyć hasła, po prostu naciśnij Enter. Klucze id_rsa i id_rsa.pub zostaną wygenerowane w katalogu.ssh.

- Zmień uprawnienia klucza prywatnego. Aby upewnić się, że tylko klucz prywatny jest czytelny, wprowadź polecenie

$ chmod 600.ssh / id_rsa

- Utwórz folder blokady na komputerze, wprowadzając polecenie

Pozostaw klucz publiczny na innym komputerze. Po wygenerowaniu klucza możesz umieścić klucz publiczny na drugim połączeniu, aby można było połączyć się bez hasła. Wprowadź następujące polecenie, wymień niezbędne części, jak pokazano:

$ scp.ssh / id_rsa.pub@ : - Nie zapomnij o dwukropku (:) na końcu polecenia.

- Przed rozpoczęciem przesyłania pliku zostaniesz poproszony o podanie hasła.

Zainstaluj klucz publiczny na innym komputerze. Po umieszczeniu należy zainstalować zamek na drugim urządzeniu, aby działało prawidłowo. Najpierw zaloguj się do drugiego komputera końcowego w taki sam sposób, jak w kroku 3.

- Utwórz katalog SSH, jeśli jeszcze nie istnieje na tym komputerze:

$ mkdir.ssh - Skojarz swój klucz z licencjonowanym plikiem kluczy. Jeśli ten plik jeszcze nie istnieje, zostanie zainicjowany:

$ cat id_rsa.pub >>. ssh / authoris_keys - Zmień uprawnienia do katalogu SSH, aby umożliwić dostęp:

$ chmod 700.ssh

- Utwórz katalog SSH, jeśli jeszcze nie istnieje na tym komputerze:

Sprawdź, czy połączenie działa, czy nie. Po zainstalowaniu klucza na komputerze po drugiej stronie połączenia powinno być możliwe utworzenie połączenia bez konieczności podawania hasła. Użyj następującego polecenia, aby sprawdzić połączenie:

$ ssh@ - Jeśli nie musisz wprowadzać hasła podczas łączenia, klucz musi być poprawnie skonfigurowany.