Autor:

Laura McKinney

Data Utworzenia:

7 Kwiecień 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

Może jesteś znany ze swojego talentu komputerowego lub chcesz, aby ludzie myśleli o Tobie w ten sposób. Infiltracja (lub włamanie) do komputera wymaga zrozumienia systemu komputerowego, bezpieczeństwa sieci i kodu, więc jeśli wszyscy widzą to, co robisz i myśl hack, szybko zostaną przytłoczeni. Nie musisz robić niczego nielegalnego, aby udowodnić, że hakujesz; wystarczy użyć podstawowych poleceń terminala lub utworzyć plik .bat, aby uruchomić przeglądarkę w stylu Matrix z serią znaków, aby zaimponować widzom.

Kroki

Metoda 1 z 3: Korzystanie z wiersza polecenia

Otwórz funkcję „Uruchom” na komputerze. Możesz kliknąć menu Start i poszukać funkcji „Uruchom” lub przeprowadzić zwykłe wyszukiwanie na komputerze ze słowem kluczowym „Uruchom” i otworzyć w ten sposób.

- Użytkownicy systemu Windows mogą użyć następującej kombinacji klawiszy, aby szybko otworzyć funkcję Uruchom: ⊞ Win+R

Otwórz okno wiersza polecenia. Wpisz „Cmd” w pasku wyszukiwania w oknie Uruchom. Pojawi się wiersz polecenia (lub wiersz poleceń), ten program umożliwia użytkownikom interakcję z komputerem za pomocą metody wprowadzania tekstu.- Użytkownicy Apple możesz otworzyć wiersz poleceń terminala - wersję wiersza polecenia dla komputerów Mac - za pomocą Spotlight lub przeprowadzić zwykłe wyszukiwanie na pulpicie, używając słowa kluczowego „terminal”.

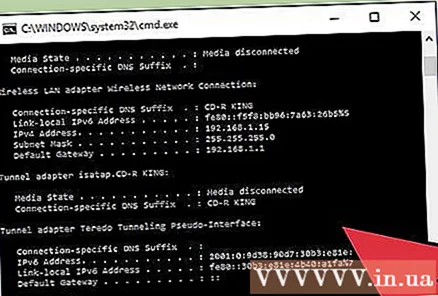

Użyj wiersza polecenia lub terminala, aby udawać włamanie. Istnieje wiele poleceń, których można używać w wierszu polecenia systemu Windows i terminalu Apple do wykonywania zadań lub zapytań o informacje. Poniższe polecenia wyglądają imponująco, są nieszkodliwe dla oprogramowania i całkowicie uzasadnione.- Użytkownicy systemu Windows można spróbować wprowadzić następujące polecenia, nie zapomnij nacisnąć ↵ Enter szybko wykonaj kolejno każde polecenie, aby proces wyglądał na bardziej skomplikowany:

- kolor a

- To polecenie zmieni tekst w oknie Poleceń na zielony z czarnym tłem. Możesz zamienić część po „kolorze” na cyfry 0-9 lub litery A - F, aby zmienić kolor czcionki w wierszu polecenia.

- reż

- ipconfig

- drzewo

- ping google.com

- Polecenie Ping sprawdzi, czy urządzenie może komunikować się z innym urządzeniem przez sieć (jest to proste, ale nie wszyscy wiedzą). Możesz użyć dowolnej strony internetowej, po prostu zastąp Google w powyższym przykładzie.

- kolor a

- Z komputerami AppleMożesz użyć następujących bezpiecznych poleceń, aby wypełnić ekran serią znaków, jak profesjonalny hack. Wprowadź następujące polecenia w oknie terminala, aby osiągnąć pożądany efekt:

- Top

- ps -fea

- ls -ltra

- Użytkownicy systemu Windows można spróbować wprowadzić następujące polecenia, nie zapomnij nacisnąć ↵ Enter szybko wykonaj kolejno każde polecenie, aby proces wyglądał na bardziej skomplikowany:

Przełączanie się między poleceniami i oknami. Możesz otworzyć kilka okien wiersza polecenia lub terminala, używać różnych poleceń, aby wyglądać, jakbyś wykonywał wiele niesamowicie złożonych i niepowiązanych procesów w tym samym czasie. Reklama

Metoda 2 z 3: Utwórz plik .bat w systemie Windows

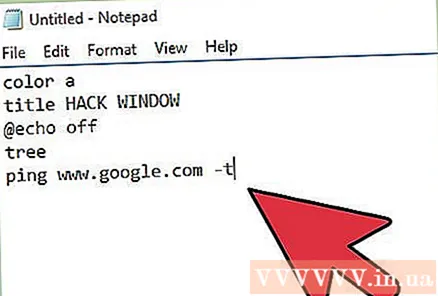

Otwórz Notatnik. Aby utworzyć plik .bat, musisz utworzyć zwykły tekst w edytorze i zapisać go, aby komputer mógł odczytać jako polecenie wykonywalne. Do zapisu pliku bat można użyć notatnika lub dowolnego innego podstawowego edytora tekstu.

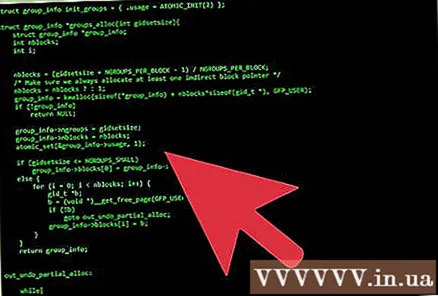

Proces tworzenia pliku .bat w Notatniku. Poniższy tekst otworzy się w zielonym oknie z czcionką zatytułowanym „Hack Window”. Aby zmienić tytuł, możesz zmienić tekst po słowie „tytuł” w pliku notatki. Sekcja „@echo off” spowoduje ukrycie wiersza poleceń, podczas gdy „tree” pokaże drzewo katalogów, aby uczynić proces hakowania bardziej realistycznym. Dolna linia tekstu będzie pingować serwer Google, co nie jest nielegalne, ale tylko zwiększa złożoność w oczach amatorów.Wprowadź następujące informacje w pustym dokumencie z notatką:

- kolor a

tytuł HACK WINDOW

@echo off

drzewo

ping www.google.com -t

- kolor a

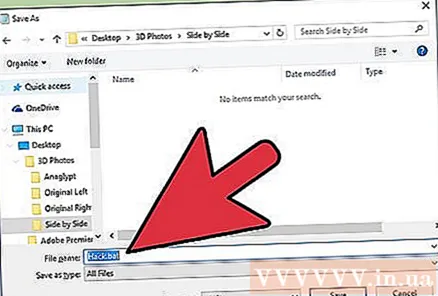

Zapisz dokument jako plik .bat. Podczas zapisywania pliku musisz wybrać „Zapisz jako”. W wyświetlonym oknie dialogowym nadaj plikowi nazwę z rozszerzeniem „.bat”. Dokument tekstowy jest zapisywany jako plik wsadowy, który mówi systemowi operacyjnemu, aby wykonać polecenie.

- Może ta metoda nie działa w systemie Windows Vista.

- Pojawi się okno dialogowe z ostrzeżeniem, że jeśli zapiszesz plik z rozszerzeniem .bat, całe formatowanie zostanie utracone. Kliknij „Tak”, aby zakończyć tworzenie pliku .bat.

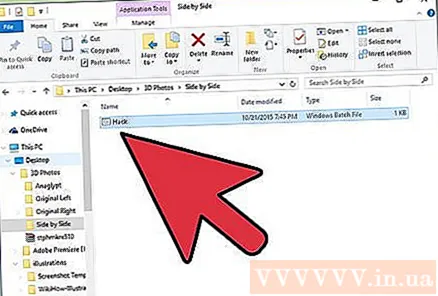

Uruchom plik .bat. Kliknij dwukrotnie plik .bat znajdujący się w zapisanym folderze, otworzy się okno i uruchomi kilka skomplikowanych procesów komputerowych, które zwykle robią hakerzy (znani również jako hakerzy), ożywają. . Reklama

Metoda 3 z 3: Użyj witryny internetowej

Otwórz przeglądarkę internetową. Niektóre witryny internetowe mają możliwość naśladowania złożonych funkcji komputera. Te witryny są tworzone z myślą o efektach filmowych / wideo lub dla użytkowników takich jak Ty.

Sprawdź hackertyper.net. Ta strona internetowa tworzy ten sam tekst, który często robią hakerzy, z szybkością, która z pewnością zachwyci widzów. Jednym z problemów, z którym możesz się spotkać podczas korzystania z tej witryny w celu oszukania znajomych, jest generowanie kodu hakera. też szybko i bardziej prawdopodobne, że zepsują efekt.

Otwórz osobne okno przeglądarki i odwiedź witrynę internetową guihacker.com. Pozostaw tę stronę internetową otwartą i wyświetlaj typowe obrazy hakerów, takie jak strumienie danych, szybko zmieniające się parametry i fale sinusoidalne o wysokiej częstotliwości. Mając te obrazy działające w tle, możesz powiedzieć:

- „Po prostu kompiluję dane z serwera mojego przyjaciela, aby sprawdzić, czy w kodzie jest jakiś błąd. Powinno to zająć kilka godzin”.

- „Przeprowadzam pewne analizy w tle, aby zobaczyć w czasie rzeczywistym, jak procesor radzi sobie ze wzrostem temperatur spowodowanym przetaktowywaniem”.

Interfejs z różnymi tematycznymi emulatorami haków od geektyper.com. Ta strona używa emulatora hackowania, który wygląda najbardziej realistycznie. Po odwiedzeniu strony głównej witryny możesz wybrać motyw zamiast wpisywać tekst, który będzie wyglądał jak hack. Użytkownicy mogą nawet klikać foldery, aby uruchamiać złożone fałszywe procesy.

- Przełącza między naciśnięciami klawiszy wygenerowanymi za pomocą tekstu hakera a fałszywym procesem, który można aktywować, klikając foldery, które pojawią się w oknie przeglądarki po wybraniu tematu.

Otwórz te różne strony internetowe w osobnym oknie. Każda witryna internetowa tworzy różne typy tekstu hakera / pseudokodu i wydaje się inna. Możesz szybko przełączać się między otwartymi oknami za pomocą kombinacji klawiszy Alt+Tab ↹ przełączać się między opcjami. Wprowadź kilka kombinacji klawiszy w każdym oknie przed naciśnięciem Alt+Tab ↹ aby przejść do nowego fałszywego okna przeglądarki, aby zwiększyć wrażenia. Jeśli karty są otwarte w tym samym oknie, możesz nacisnąć Ctrl+Tab ↹.

- Spróbuj rozmieścić otwarte okna w inny sposób lub pozostaw niektóre otwarte okna w tle, aby uzyskać bardziej realistyczny wygląd.

Rada

- Jeśli możesz dokumentować pliki wsadowe, możesz przenieść ten proces na wyższy poziom.

- Możesz zastosować ten artykuł, aby zaimponować znajomym.

Ostrzeżenie

- Ci, którzy są zaznajomieni z systemami komputerowymi i kodem, szybko dowiedzą się, czy hakujesz naprawdę, czy tylko udajesz. Wybierz odpowiednich odbiorców.

- Niektóre starsze osoby mogą pomyśleć, że naprawdę włamujesz się, więc uważaj, aby nie wpaść w kłopoty.

- Zachowaj ostrożność podczas korzystania z wiersza polecenia. Możesz przypadkowo wprowadzić wykonywalne polecenie, które spowoduje uszkodzenie ważnych plików komputera, utratę danych lub nawet gorzej.