Zawartość

- Kroki

- Część 1 z 4: Przygotuj się na hakowanie Wi-Fi

- Część 2 z 4: Hack Wi-Fi

- Część 3 z 4: Użyj Aircrack-Ng na komputerach bez GPU

- Część 4 z 4: Użyj ataków Deauth, aby wymusić uścisk dłoni

- Porady

- Ostrzeżenia

W tym artykule dowiesz się, jak włamać się do hasła sieciowego WPA lub WPA2 za pomocą Kali Linux.

Kroki

Część 1 z 4: Przygotuj się na hakowanie Wi-Fi

1 Sprawdź warunki legalnego hakowania Wi-Fi. W większości krajów włamywanie się do sieci WPA lub WPA2 jest dopuszczalne tylko wtedy, gdy sieć należy do Ciebie lub osoby, która udzieliła Ci pozwolenia na włamanie.

1 Sprawdź warunki legalnego hakowania Wi-Fi. W większości krajów włamywanie się do sieci WPA lub WPA2 jest dopuszczalne tylko wtedy, gdy sieć należy do Ciebie lub osoby, która udzieliła Ci pozwolenia na włamanie. - Sieci hakerskie, które nie spełniają powyższych kryteriów, są nielegalne i mogą stanowić przestępstwo.

2 Pobierz obraz dysku Kali Linux. Kali Linux to najbardziej odpowiednie narzędzie do łamania WPA i WPA2. Obraz instalacyjny Kali Linux (ISO) można pobrać, wykonując następujące kroki:

2 Pobierz obraz dysku Kali Linux. Kali Linux to najbardziej odpowiednie narzędzie do łamania WPA i WPA2. Obraz instalacyjny Kali Linux (ISO) można pobrać, wykonując następujące kroki: - Wejdź na https://www.kali.org/downloads/ w przeglądarce na komputerze.

- naciskać HTTP obok wersji Kali, której chcesz użyć.

- Poczekaj na zakończenie pobierania.

3 Włóż pamięć USB do komputera. Aby to zrobić, potrzebujesz dysku flash USB o pojemności co najmniej 4 gigabajtów.

3 Włóż pamięć USB do komputera. Aby to zrobić, potrzebujesz dysku flash USB o pojemności co najmniej 4 gigabajtów.  4 Spraw, aby dysk flash USB był bootowalny. Jest to wymagane, aby użyć pamięci USB jako miejsca instalacji.

4 Spraw, aby dysk flash USB był bootowalny. Jest to wymagane, aby użyć pamięci USB jako miejsca instalacji. - W tym kroku możesz również użyć komputera Mac.

5 Przenieś plik ISO Kali Linux na pamięć USB. Otwórz dysk flash USB, a następnie przeciągnij pobrany plik ISO Kali Linux do okna dysku.

5 Przenieś plik ISO Kali Linux na pamięć USB. Otwórz dysk flash USB, a następnie przeciągnij pobrany plik ISO Kali Linux do okna dysku. - Po zakończeniu procesu przesyłania nie odłączaj urządzenia pamięci masowej USB od komputera.

6 Zainstaluj Kali Linux. Aby zainstalować Kali Linux na swoim komputerze, wykonaj następujące kroki:

6 Zainstaluj Kali Linux. Aby zainstalować Kali Linux na swoim komputerze, wykonaj następujące kroki: - Uruchom ponownie komputer z systemem Windows.

- Wejdź do menu BIOS.

- Skonfiguruj komputer tak, aby uruchamiał się z pamięci USB. Aby to zrobić, znajdź sekcję Opcje rozruchu, wybierz nazwę dysku USB i przenieś go na samą górę listy.

- Zapisz i wyjdź, a następnie poczekaj, aż pojawi się okno instalacji Kali Linux (może być konieczne ponowne uruchomienie komputera).

- Postępuj zgodnie z instrukcjami, aby zainstalować Kali Linux.

7 Kup adapter Wi-Fi, który obsługuje tryb monitorowania. Adaptery Wi-Fi można znaleźć w sklepach internetowych lub sklepach ze sprzętem komputerowym. Karta Wi-Fi musi obsługiwać tryb monitorowania (RFMON), w przeciwnym razie nie będzie można włamać się do sieci.

7 Kup adapter Wi-Fi, który obsługuje tryb monitorowania. Adaptery Wi-Fi można znaleźć w sklepach internetowych lub sklepach ze sprzętem komputerowym. Karta Wi-Fi musi obsługiwać tryb monitorowania (RFMON), w przeciwnym razie nie będzie można włamać się do sieci. - Wiele komputerów ma wbudowane adaptery RFMON Wi-Fi, więc przed zakupem wypróbuj pierwsze cztery kroki z następnej sekcji.

- Jeśli używasz Kali Linux na maszynie wirtualnej, będziesz potrzebować adaptera Wi-Fi niezależnie od karty komputera.

8 Zaloguj się do Kali Linux jako root. Wpisz swoją nazwę użytkownika i hasło, aby się zalogować.

8 Zaloguj się do Kali Linux jako root. Wpisz swoją nazwę użytkownika i hasło, aby się zalogować. - Podczas procedury hakowania przez cały czas musisz być na koncie root.

9 Podłącz kartę Wi-Fi do komputera Kali Linux. Po chwili karta zacznie pobierać i instalować sterowniki. Po wyświetleniu monitu postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć konfigurację. Po wykonaniu tego kroku możesz zacząć łamać wybraną sieć.

9 Podłącz kartę Wi-Fi do komputera Kali Linux. Po chwili karta zacznie pobierać i instalować sterowniki. Po wyświetleniu monitu postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć konfigurację. Po wykonaniu tego kroku możesz zacząć łamać wybraną sieć. - Jeśli już skonfigurowałeś kartę na swoim komputerze, nadal będziesz musiał skonfigurować ją dla Kali Linux, ponownie ją podłączając.

- Z reguły wystarczy podłączyć kartę do komputera, aby ją skonfigurować.

Część 2 z 4: Hack Wi-Fi

1 Otwórz Terminal na swoim komputerze Kali Linux. Znajdź i kliknij ikonę aplikacji Terminal, która przypomina czarny kwadrat z białymi znakami „> _”.

1 Otwórz Terminal na swoim komputerze Kali Linux. Znajdź i kliknij ikonę aplikacji Terminal, która przypomina czarny kwadrat z białymi znakami „> _”. - Lub po prostu kliknij Alt+klawisz kontrolny+Taby otworzyć Terminal.

2 Wpisz polecenie instalacji Aircrack-ng. Wpisz następujące polecenie i kliknij ↵ Wejdź:

2 Wpisz polecenie instalacji Aircrack-ng. Wpisz następujące polecenie i kliknij ↵ Wejdź: sudo apt-get install aircrack-ng

3 Wprowadź swoje hasło, gdy zostaniesz o to poproszony. Wprowadź hasło, aby zalogować się do komputera i kliknij ↵ Wejdź... To da uprawnienia roota do wszelkich poleceń wykonywanych w terminalu.

3 Wprowadź swoje hasło, gdy zostaniesz o to poproszony. Wprowadź hasło, aby zalogować się do komputera i kliknij ↵ Wejdź... To da uprawnienia roota do wszelkich poleceń wykonywanych w terminalu. - Jeśli otworzysz inne okno terminala (o czym będzie mowa w dalszej części artykułu), będziesz musiał uruchamiać polecenia z prefiksem sudo i / lub ponownie wprowadź hasło.

4 Zainstaluj Aircrack-ng. Po wyświetleniu monitu kliknij Tak, a następnie poczekaj na zakończenie instalacji programu.

4 Zainstaluj Aircrack-ng. Po wyświetleniu monitu kliknij Tak, a następnie poczekaj na zakończenie instalacji programu.  5 Włącz airmon-ng. Wpisz następujące polecenie i kliknij ↵ Wejdź.

5 Włącz airmon-ng. Wpisz następujące polecenie i kliknij ↵ Wejdź. airmon-ng

6 Znajdź nazwę systemu monitorowania. Znajdziesz go w kolumnie „Interfejs”.

6 Znajdź nazwę systemu monitorowania. Znajdziesz go w kolumnie „Interfejs”. - Jeśli włamujesz się do własnej sieci, powinna mieć ona nazwę „wlan0”.

- Jeśli nie widzisz nazwy systemu monitorowania, karta Wi-Fi nie obsługuje trybu monitorowania.

7 Zacznij monitorować swoją sieć. Aby to zrobić, wprowadź następujące polecenie i naciśnij ↵ Wejdź:

7 Zacznij monitorować swoją sieć. Aby to zrobić, wprowadź następujące polecenie i naciśnij ↵ Wejdź: airmon-ng start wlan0

- Zastąp „wlan0” nazwą sieci docelowej, jeśli ma inną nazwę.

8 Włącz interfejs trybu monitora. Wpisz następujące polecenie:

8 Włącz interfejs trybu monitora. Wpisz następujące polecenie: iwconfig

9 Zakończ wszystkie procesy, które zgłaszają błędy. W niektórych przypadkach karta Wi-Fi może powodować konflikty z usługami uruchomionymi na komputerze. Zakończ te procesy, wpisując następujące polecenie:

9 Zakończ wszystkie procesy, które zgłaszają błędy. W niektórych przypadkach karta Wi-Fi może powodować konflikty z usługami uruchomionymi na komputerze. Zakończ te procesy, wpisując następujące polecenie: airmon-ng check kill

10 Sprawdź nazwę interfejsu monitorowania. Zazwyczaj będzie się nazywać „mon0” lub „wlan0mon”.

10 Sprawdź nazwę interfejsu monitorowania. Zazwyczaj będzie się nazywać „mon0” lub „wlan0mon”.  11 Poinstruuj komputer, aby nasłuchiwał na wszystkich sąsiednich routerach. Aby uzyskać listę wszystkich routerów w zasięgu, wpisz następujące polecenie:

11 Poinstruuj komputer, aby nasłuchiwał na wszystkich sąsiednich routerach. Aby uzyskać listę wszystkich routerów w zasięgu, wpisz następujące polecenie: airodump-ng mon0

- Zastąp „mon0” nazwą interfejsu monitorowania z poprzedniego kroku.

12 Znajdź router, który chcesz zhakować. Na końcu każdego wiersza tekstu zobaczysz nazwę. Znajdź nazwę należącą do sieci, którą chcesz włamać.

12 Znajdź router, który chcesz zhakować. Na końcu każdego wiersza tekstu zobaczysz nazwę. Znajdź nazwę należącą do sieci, którą chcesz włamać.  13 Upewnij się, że router korzysta z zabezpieczeń WPA lub WPA2. Jeśli widzisz „WPA” lub „WPA2” bezpośrednio po lewej stronie nazwy sieci, czytaj dalej. W przeciwnym razie włamanie do sieci nie zadziała.

13 Upewnij się, że router korzysta z zabezpieczeń WPA lub WPA2. Jeśli widzisz „WPA” lub „WPA2” bezpośrednio po lewej stronie nazwy sieci, czytaj dalej. W przeciwnym razie włamanie do sieci nie zadziała.  14 Zapisz adres MAC i numer kanału routera. Te informacje znajdują się po lewej stronie nazwy sieci:

14 Zapisz adres MAC i numer kanału routera. Te informacje znajdują się po lewej stronie nazwy sieci: - Adres MAC to ciąg cyfr po lewej stronie wiersza routera.

- Kanał to numer (na przykład 0, 1, 2 itd.) po lewej stronie znacznika WPA lub WPA2.

15 Monitoruj wybraną sieć, aby uzyskać uścisk dłoni. Uzgadnianie występuje, gdy urządzenie łączy się z siecią (na przykład, gdy komputer łączy się z routerem). Wprowadź następujący kod, upewniając się, że wymagane składniki poleceń zostały zastąpione danymi sieciowymi:

15 Monitoruj wybraną sieć, aby uzyskać uścisk dłoni. Uzgadnianie występuje, gdy urządzenie łączy się z siecią (na przykład, gdy komputer łączy się z routerem). Wprowadź następujący kod, upewniając się, że wymagane składniki poleceń zostały zastąpione danymi sieciowymi: airodump-ng -c kanał --bssid MAC -w / root / Desktop / mon0

- Zastąp „kanał” numerem kanału znalezionym w poprzednim kroku.

- Zastąp „MAC” adresem MAC znalezionym w poprzednim kroku.

- Pamiętaj, aby zastąpić „mon0” nazwą swojego interfejsu.

- Przykładowy adres:

airodump-ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Poczekaj, aż pojawi się uścisk dłoni. Jak tylko zobaczysz wiersz oznaczony „WPA handshake:”, a następnie adres MAC w prawym górnym rogu ekranu, możesz kontynuować włamywanie.

16 Poczekaj, aż pojawi się uścisk dłoni. Jak tylko zobaczysz wiersz oznaczony „WPA handshake:”, a następnie adres MAC w prawym górnym rogu ekranu, możesz kontynuować włamywanie. - Jeśli nie chcesz czekać, możesz wymusić uścisk dłoni za pomocą ataku śmierci.

17 Wyjdź z airodump-ng i otwórz pulpit. Kliknij klawisz kontrolny+Caby wyjść, a następnie zlokalizuj plik „.cap” na pulpicie komputera.

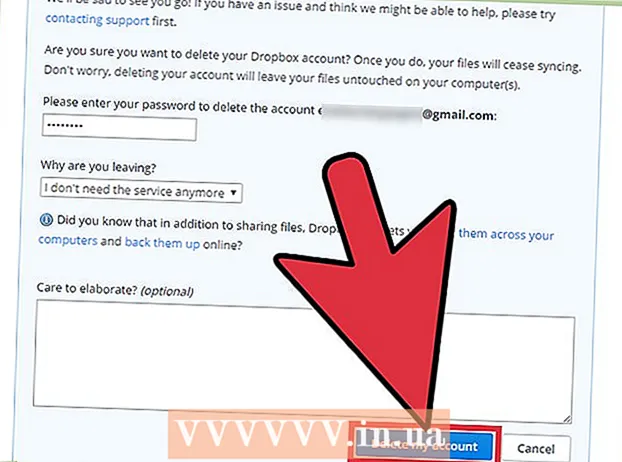

17 Wyjdź z airodump-ng i otwórz pulpit. Kliknij klawisz kontrolny+Caby wyjść, a następnie zlokalizuj plik „.cap” na pulpicie komputera.  18 Zmień nazwę pliku ".Czapka". Choć nie jest to wymagane, ułatwi dalszą pracę. Wpisz następujące polecenie, aby zmienić nazwę, zastępując „nazwa” dowolną nazwą pliku:

18 Zmień nazwę pliku ".Czapka". Choć nie jest to wymagane, ułatwi dalszą pracę. Wpisz następujące polecenie, aby zmienić nazwę, zastępując „nazwa” dowolną nazwą pliku: mv ./-01.cap nazwa.cap

- Jeśli plik „.cap” nie ma nazwy „-01.cap”, zastąp „-01.cap” nazwą, którą ma plik „.cap”.

19 Konwertuj plik „.Cap” na „.hccapx”. Można to zrobić za pomocą konwertera Kali Linux. Wpisz następujące polecenie, upewniając się, że słowo „name” zostało zastąpione nazwą swojego pliku:

19 Konwertuj plik „.Cap” na „.hccapx”. Można to zrobić za pomocą konwertera Kali Linux. Wpisz następujące polecenie, upewniając się, że słowo „name” zostało zastąpione nazwą swojego pliku: cap2hccapx.bin nazwa.cap nazwa.hccapx

- Alternatywnie możesz przejść do https://hashcat.net/cap2hccapx/ i przesłać plik .cap do konwertera, klikając Przeglądaj i wybierając swój plik.Po pobraniu pliku kliknij „Konwertuj”, aby go przekonwertować, a następnie ponownie pobierz go na pulpit przed kontynuowaniem.

20 Zainstaluj naiwny hashcat. Jest to usługa, której będziesz używać do złamania hasła. Wprowadź następujące polecenia w kolejności:

20 Zainstaluj naiwny hashcat. Jest to usługa, której będziesz używać do złamania hasła. Wprowadź następujące polecenia w kolejności: sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts / rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Jeśli twój komputer nie ma GPU, będziesz musiał użyć aircrack-ng ..

21 Uruchom naiwny hashcat. Po zakończeniu instalacji wprowadź następujące polecenie (pamiętaj, aby zastąpić wszystkie odniesienia do „name” nazwą pliku „.cap”):

21 Uruchom naiwny hashcat. Po zakończeniu instalacji wprowadź następujące polecenie (pamiętaj, aby zastąpić wszystkie odniesienia do „name” nazwą pliku „.cap”): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Poczekaj, aż hasło sieciowe zostanie złamane. Po złamaniu hasła jego ciąg zostanie dodany do pliku „name.pot” znajdującego się w katalogu „naive-hashcat”. Hasło lub fraza po ostatnim dwukropku w tym wierszu będzie hasłem.

22 Poczekaj, aż hasło sieciowe zostanie złamane. Po złamaniu hasła jego ciąg zostanie dodany do pliku „name.pot” znajdującego się w katalogu „naive-hashcat”. Hasło lub fraza po ostatnim dwukropku w tym wierszu będzie hasłem. - Złamanie hasła może zająć od kilku godzin do kilku miesięcy.

Część 3 z 4: Użyj Aircrack-Ng na komputerach bez GPU

1 Pobierz plik słownika. Najczęściej używanym plikiem słownika jest „Rock You”. Pobierz go, wpisując następujące polecenie:

1 Pobierz plik słownika. Najczęściej używanym plikiem słownika jest „Rock You”. Pobierz go, wpisując następujące polecenie: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Należy pamiętać, że aircrack-ng nie będzie w stanie złamać hasła WPA lub WPA2, jeśli hasła nie ma na liście słów.

2 Powiedz aircrack-ng, aby zaczął łamać hasło. Wprowadź następujące polecenie, upewniając się, że zawiera wymagane informacje o sieci:

2 Powiedz aircrack-ng, aby zaczął łamać hasło. Wprowadź następujące polecenie, upewniając się, że zawiera wymagane informacje o sieci: aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

- Jeśli zamiast sieci WPA2 łamiesz sieć WPA, zamień "-a2" na -a.

- Zastąp „MAC” adresem MAC znalezionym w poprzedniej sekcji.

- Zastąp „name” nazwą pliku „.cap”.

3 Poczekaj, aż terminal wyświetli wyniki. Jeśli widzisz nagłówek „ZNALEZIONO KLUCZ!” (Znaleziono klucz), więc aircrack-ng znalazł hasło. Hasło zostanie wyświetlone w nawiasach po prawej stronie nagłówka „ZNALEZIONO KLUCZ!”.

3 Poczekaj, aż terminal wyświetli wyniki. Jeśli widzisz nagłówek „ZNALEZIONO KLUCZ!” (Znaleziono klucz), więc aircrack-ng znalazł hasło. Hasło zostanie wyświetlone w nawiasach po prawej stronie nagłówka „ZNALEZIONO KLUCZ!”.

Część 4 z 4: Użyj ataków Deauth, aby wymusić uścisk dłoni

- 1 Dowiedz się, co robi atak śmierci. Ataki Deauth wysyłają złośliwe pakiety deauthentication do zhakowanego routera, powodując, że Internet przechodzi w tryb offline i proszą użytkownika o ponowne zalogowanie. Po zalogowaniu użytkownika przechwycisz uścisk dłoni.

2 Śledź swoją sieć. Wpisz następujące polecenie, określając, gdzie potrzebujesz informacji o swojej sieci:

2 Śledź swoją sieć. Wpisz następujące polecenie, określając, gdzie potrzebujesz informacji o swojej sieci: airodump-ng -c kanał --bssid MAC

- Na przykład:

airodump-ng -c 1 --bssid 9C: 5C: 8E: C9: AB: C0

- Na przykład:

3 Poczekaj, aż ktoś połączy się z siecią. Gdy zobaczysz dwa adresy MAC obok siebie (a obok nich znajduje się ciąg tekstowy z nazwą producenta), możesz kontynuować.

3 Poczekaj, aż ktoś połączy się z siecią. Gdy zobaczysz dwa adresy MAC obok siebie (a obok nich znajduje się ciąg tekstowy z nazwą producenta), możesz kontynuować. - Oznacza to, że klient (na przykład komputer) jest teraz podłączony do sieci.

4 Otwórz nowe okno Terminala. Aby to zrobić, możesz po prostu nacisnąć Alt+klawisz kontrolny+T... Upewnij się, że airodump-ng nadal działa w oknie terminala w tle.

4 Otwórz nowe okno Terminala. Aby to zrobić, możesz po prostu nacisnąć Alt+klawisz kontrolny+T... Upewnij się, że airodump-ng nadal działa w oknie terminala w tle.  5 Prześlij pakiety śmierci. Wprowadź następujące polecenie, zastępując informacje o sieci:

5 Prześlij pakiety śmierci. Wprowadź następujące polecenie, zastępując informacje o sieci: aireplay-ng -0 2 -a MAC1 -c MAC2 mon0

- Liczba „2” odpowiada za liczbę wysłanych pakietów. Możesz zwiększyć lub zmniejszyć tę liczbę, ale pamiętaj, że wysłanie więcej niż dwóch pakietów może spowodować zauważalne naruszenie bezpieczeństwa.

- Zastąp „MAC1” skrajnym lewym adresem MAC u dołu okna tła terminala.

- Zastąp "MAC2" najbardziej prawym adresem MAC u dołu okna tła terminala.

- Pamiętaj, aby zastąpić „mon0” nazwą interfejsu, którą znalazłeś, gdy komputer szukał routerów.

- Przykładowe polecenie wygląda tak:

aireplay-ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Otwórz ponownie oryginalne okno terminala. Wróć do tła okna Terminala, gdy zakończysz wysyłanie pakietów deauth.

6 Otwórz ponownie oryginalne okno terminala. Wróć do tła okna Terminala, gdy zakończysz wysyłanie pakietów deauth.  7 Znajdź uścisk dłoni. Gdy zobaczysz tag uzgadniania WPA: i adres obok niego, możesz rozpocząć hakowanie sieci.

7 Znajdź uścisk dłoni. Gdy zobaczysz tag uzgadniania WPA: i adres obok niego, możesz rozpocząć hakowanie sieci.

Porady

- Użycie tej metody do sprawdzenia własnej sieci Wi-Fi pod kątem luk przed uruchomieniem serwera jest dobrym sposobem na przygotowanie systemu na takie ataki.

Ostrzeżenia

- W większości krajów hakowanie czyjejś sieci Wi-Fi bez pozwolenia jest nielegalne. Wykonaj powyższe kroki tylko w sieci, której jesteś właścicielem lub dla której masz zgodę na testowanie.

- Wysłanie więcej niż dwóch pakietów deauth może spowodować awarię komputera docelowego i wzbudzić podejrzenia.