![Find Network Vulnerabilities with Nmap Scripts [Tutorial]](https://i.ytimg.com/vi/3U1pJ-eJrAU/hqdefault.jpg)

Zawartość

Martwisz się o bezpieczeństwo swojej sieci lub kogoś innego? Zabezpieczenie routera przed niepożądanymi intruzami to jeden z fundamentów bezpiecznej sieci. Jednym z podstawowych narzędzi do tego zadania jest Nmap lub Network Mapper. Ten program skanuje obiekt docelowy i raportuje, które porty są otwarte, a które zamknięte. Specjaliści ds. Bezpieczeństwa używają tego programu do testowania bezpieczeństwa sieci.

Do kroku

Metoda 1 z 2: z Zenmap

Pobierz instalator Nmapa. Możesz pobrać to bezpłatnie ze strony internetowej dewelopera. Zdecydowanie zaleca się pobranie go bezpośrednio od programisty, aby uniknąć wirusów lub fałszywych plików. Pakiet instalacyjny Nmapa zawiera Zenmap, graficzny interfejs Nmapa, który ułatwia początkującym skanowanie bez konieczności uczenia się poleceń.

Pobierz instalator Nmapa. Możesz pobrać to bezpłatnie ze strony internetowej dewelopera. Zdecydowanie zaleca się pobranie go bezpośrednio od programisty, aby uniknąć wirusów lub fałszywych plików. Pakiet instalacyjny Nmapa zawiera Zenmap, graficzny interfejs Nmapa, który ułatwia początkującym skanowanie bez konieczności uczenia się poleceń. - Program Zenmap jest dostępny dla systemów Windows, Linux i Mac OS X. Pliki instalacyjne dla wszystkich systemów operacyjnych można znaleźć na stronie internetowej Nmap.

Zainstaluj Nmap. Po zakończeniu pobierania uruchom instalator. Zostaniesz zapytany, które komponenty chcesz zainstalować. Aby w pełni wykorzystać Nmap, musisz je wszystkie zaznaczyć. Nmap nie zainstaluje adware ani spyware.

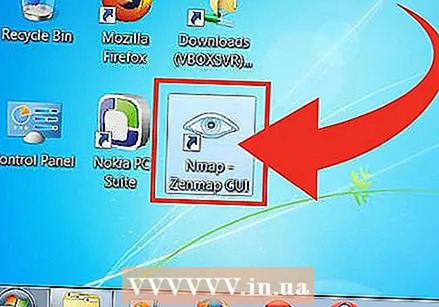

Zainstaluj Nmap. Po zakończeniu pobierania uruchom instalator. Zostaniesz zapytany, które komponenty chcesz zainstalować. Aby w pełni wykorzystać Nmap, musisz je wszystkie zaznaczyć. Nmap nie zainstaluje adware ani spyware.  Uruchom program NMAP GUI Zenmap. Jeśli pozostawiłeś domyślne ustawienia podczas instalacji, na pulpicie powinna pojawić się odpowiednia ikona. Jeśli nie, sprawdź menu Start. Otwarcie Zenmap uruchomi program.

Uruchom program NMAP GUI Zenmap. Jeśli pozostawiłeś domyślne ustawienia podczas instalacji, na pulpicie powinna pojawić się odpowiednia ikona. Jeśli nie, sprawdź menu Start. Otwarcie Zenmap uruchomi program.  Wprowadź cel skanowania. Program Zenmap sprawia, że skanowanie jest dość prostym procesem. Pierwszym krokiem do wykonania skanowania jest wybranie docelowych odbiorców. Możesz wprowadzić domenę (example.com), adres IP (127.0.0.1), adres sieciowy (192.168.1.0/24) lub ich kombinację.

Wprowadź cel skanowania. Program Zenmap sprawia, że skanowanie jest dość prostym procesem. Pierwszym krokiem do wykonania skanowania jest wybranie docelowych odbiorców. Możesz wprowadzić domenę (example.com), adres IP (127.0.0.1), adres sieciowy (192.168.1.0/24) lub ich kombinację. - W zależności od intensywności i celu skanowania, wykonanie skanowania Nmap może być sprzeczne z warunkami usługodawcy internetowego i może wydawać się podejrzane. Zawsze sprawdź przepisy obowiązujące w Twoim kraju oraz umowę z dostawcą usług internetowych przed wykonaniem skanowania Nmap w poszukiwaniu celów innych niż Twoja własna sieć.

Wybierz swój profil. Profile to wstępnie ustawione grupy modyfikatorów, które zmieniają skanowane elementy. Profile umożliwiają szybkie wybieranie różnych typów skanowań bez konieczności wpisywania parametrów w wierszu poleceń. Wybierz profil, który najlepiej odpowiada Twoim potrzebom:

Wybierz swój profil. Profile to wstępnie ustawione grupy modyfikatorów, które zmieniają skanowane elementy. Profile umożliwiają szybkie wybieranie różnych typów skanowań bez konieczności wpisywania parametrów w wierszu poleceń. Wybierz profil, który najlepiej odpowiada Twoim potrzebom: - Intensywne skanowanie - Obszerne skanowanie. Obejmuje wykrywanie systemu operacyjnego, wykrywanie wersji, skanowanie skryptów, trasy śledzenia i agresywne czasy skanowania. Nazywa się to „skanowaniem inwazyjnym”.

- Skanowanie ping - To skanowanie wykrywa, czy obiekty docelowe są w trybie online, bez skanowania portów.

- Szybki skan - Jest to szybsze niż zwykłe skanowanie ze względu na agresywne czasy i ponieważ skanowane są tylko wybrane porty.

- Regularne skanowanie - To jest standardowy skan Nmapa bez żadnych parametrów. Zwróci ping i pokaże otwarte porty z celu.

Kliknij skanuj, aby rozpocząć skanowanie. Aktywne wyniki skanowania są pokazane w zakładce Wyjście w Nmap. Czas trwania skanowania zależy od wybranego profilu skanowania, fizycznej odległości do celu i konfiguracji sieci celu.

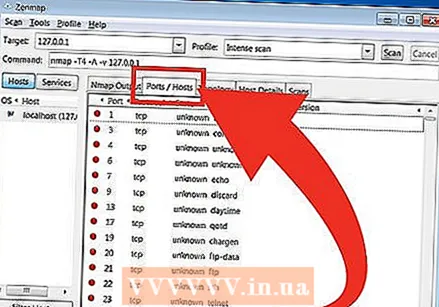

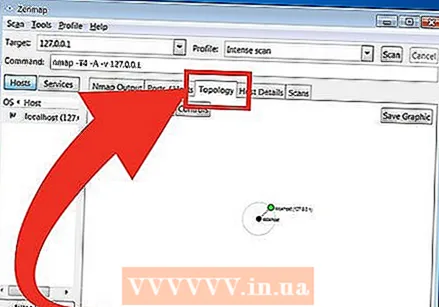

Kliknij skanuj, aby rozpocząć skanowanie. Aktywne wyniki skanowania są pokazane w zakładce Wyjście w Nmap. Czas trwania skanowania zależy od wybranego profilu skanowania, fizycznej odległości do celu i konfiguracji sieci celu.  Przeczytaj swoje wyniki. Po zakończeniu skanowania na dole zakładki Wyjście Nmapa pojawi się komunikat „Nmap done”. Teraz możesz wyświetlić wyniki w zależności od typu przeprowadzonego skanowania. Wszystkie wyniki są wyświetlane w głównej zakładce Wyjście Nmapa, ale możesz skorzystać z innych zakładek, aby uzyskać więcej informacji na temat konkretnych danych.

Przeczytaj swoje wyniki. Po zakończeniu skanowania na dole zakładki Wyjście Nmapa pojawi się komunikat „Nmap done”. Teraz możesz wyświetlić wyniki w zależności od typu przeprowadzonego skanowania. Wszystkie wyniki są wyświetlane w głównej zakładce Wyjście Nmapa, ale możesz skorzystać z innych zakładek, aby uzyskać więcej informacji na temat konkretnych danych. - Porty / hosty - Ta karta pokazuje wyniki skanowania portów, w tym usługi tych portów.

- Topologia - Pokazuje traceroute dla wykonanego skanowania. Tutaj możesz zobaczyć, ile przeskoków przechodzą Twoje dane, aby osiągnąć cel.

- Szczegóły hosta - Zawiera przegląd celu uzyskany podczas skanowania, taki jak liczba portów, adresy IP, nazwy hostów, systemy operacyjne itp.

- Skany - Ta karta zapisuje zadania wcześniej uruchomionych skanów. Umożliwia to szybkie ponowne skanowanie z określonym zestawem parametrów.

- Porty / hosty - Ta karta pokazuje wyniki skanowania portów, w tym usługi tych portów.

Metoda 2 z 2: użycie wiersza poleceń

- Zainstaluj Nmap. Przed użyciem Nmapa należy zainstalować oprogramowanie, aby można było je uruchamiać z wiersza poleceń systemu operacyjnego. Nmap jest mały i dostępny bezpłatnie od dewelopera. Postępuj zgodnie z poniższymi instrukcjami dla swojego systemu operacyjnego:

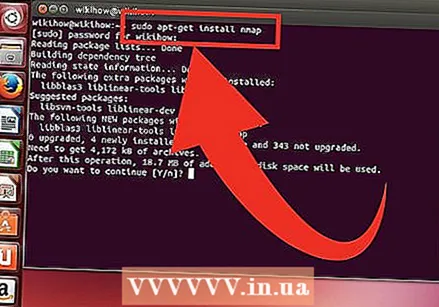

- Linux - Pobierz i zainstaluj Nmap ze swojego repozytorium. Nmap jest dostępny dla większości repozytoriów Linuksa. Uruchom poniższe polecenie w zależności od dystrybucji:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (wersja 32-bitowa) LUB

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-bitowy) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

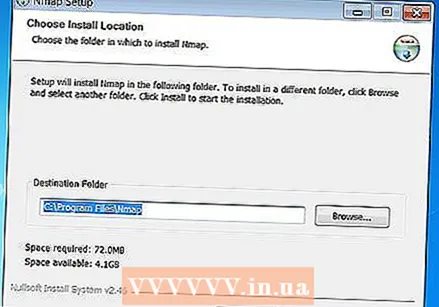

- Windows - Pobierz instalator z Nmapa. Możesz pobrać to bezpłatnie ze strony internetowej dewelopera. Zdecydowanie zaleca się pobieranie plików bezpośrednio od programisty, aby uniknąć potencjalnych wirusów lub fałszywych plików. Instalator pozwala szybko zainstalować narzędzia wiersza poleceń Nmapa bez wyodrębniania ich do odpowiedniego folderu.

- Jeśli nie chcesz graficznego interfejsu użytkownika Zenmap, możesz odznaczyć go podczas procesu instalacji.

- Mac OS X - Pobierz plik obrazu dysku Nmap. Można go pobrać bezpłatnie ze strony internetowej dewelopera. Zdecydowanie zaleca się pobieranie plików bezpośrednio od programisty, aby uniknąć potencjalnych wirusów lub fałszywych plików. Użyj dołączonego instalatora, aby zainstalować Nmap w swoim systemie. Nmap wymaga systemu OS X 10.6 lub nowszego.

- Linux - Pobierz i zainstaluj Nmap ze swojego repozytorium. Nmap jest dostępny dla większości repozytoriów Linuksa. Uruchom poniższe polecenie w zależności od dystrybucji:

- Otwórz wiersz poleceń. Uruchamiasz polecenia Nmap z wiersza poleceń, a wyniki są wyświetlane pod poleceniem. Możesz użyć zmiennych, aby zmienić skanowanie. Możesz uruchomić skanowanie z dowolnego katalogu w wierszu poleceń.

- Linux - Otwórz terminal, jeśli używasz GUI do dystrybucji Linuksa. Lokalizacja terminala różni się w zależności od dystrybucji.

- Windows - Można to uzyskać, naciskając klawisz Windows + R i wpisując „cmd” w polu uruchamiania. W systemie Windows 8 naciśnij klawisz Windows + X i wybierz wiersz polecenia z menu. Możesz uruchomić skanowanie Nmapa z innego folderu.

- Mac OS X - Otwórz aplikację Terminal w podfolderze Utility folderu Aplikacje.

- Linux - Otwórz terminal, jeśli używasz GUI do dystrybucji Linuksa. Lokalizacja terminala różni się w zależności od dystrybucji.

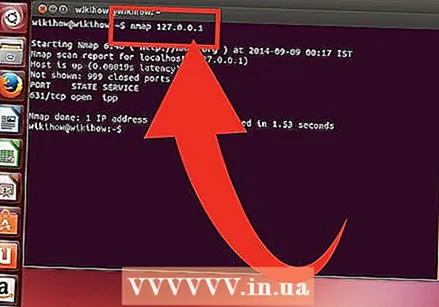

Przeskanuj bramy swojej grupy docelowej. Aby wykonać standardowe skanowanie, wpisz nmap target>. Spowoduje to pingowanie celu i przeskanowanie portów. To skanowanie, które można łatwo wykryć. Wyniki są wyświetlane na ekranie. Aby zobaczyć wszystkie wyniki, może być konieczne ponowne przewinięcie w górę.

Przeskanuj bramy swojej grupy docelowej. Aby wykonać standardowe skanowanie, wpisz nmap target>. Spowoduje to pingowanie celu i przeskanowanie portów. To skanowanie, które można łatwo wykryć. Wyniki są wyświetlane na ekranie. Aby zobaczyć wszystkie wyniki, może być konieczne ponowne przewinięcie w górę. - W zależności od intensywności i celu skanowania, uruchomienie skanowania Nmap może być sprzeczne z warunkami usługodawcy internetowego i może wydawać się podejrzane. Zawsze sprawdź przepisy obowiązujące w Twoim kraju oraz umowę z dostawcą usług internetowych przed uruchomieniem skanów Nmap na obiektach innych niż Twoja sieć domowa.

Uruchom skanowanie niestandardowe. Możesz użyć zmiennych w wierszu poleceń, aby zmienić parametry skanowania, uzyskując bardziej szczegółowe lub mniej szczegółowe wyniki. Zmiana zmiennych skanowania zmieni głębokość skanowania. Możesz dodać wiele zmiennych oddzielonych spacją. Umieść zmienne przed celem: zmienna nmap> zmienna> cel>

Uruchom skanowanie niestandardowe. Możesz użyć zmiennych w wierszu poleceń, aby zmienić parametry skanowania, uzyskując bardziej szczegółowe lub mniej szczegółowe wyniki. Zmiana zmiennych skanowania zmieni głębokość skanowania. Możesz dodać wiele zmiennych oddzielonych spacją. Umieść zmienne przed celem: zmienna nmap> zmienna> cel> - -sS - To jest ukryty skan SYN. Jest mniej zauważalne niż standardowe skanowanie, ale może potrwać dłużej. Wiele nowoczesnych zapór może wykryć skanowanie –sS.

- -sn - To jest skanowanie pingów. To wyłącza skanowanie portów i sprawdza tylko, czy host jest online.

- -O - To jest skanowanie systemu operacyjnego. Skanowanie podejmie próbę określenia docelowego systemu operacyjnego.

- -ZA - Ta zmienna wykorzystuje niektóre z najczęściej używanych skanowań: wykrywanie systemu operacyjnego, wykrywanie wersji, skanowanie skryptów i traceroute.

- -FA - Aktywuje tryb szybki i zmniejsza liczbę skanowanych portów.

- -v - Wyświetla więcej informacji w wynikach, ułatwiając ich odczytanie.

Uruchom skanowanie do pliku XML. Wyniki skanowania można zapisać w pliku XML w celu łatwego odczytu w dowolnej przeglądarce internetowej. Aby to zrobić, potrzebujesz zmiennej -wół a także nadanie nazwy nowemu plikowi XML. Kompletne polecenie może wyglądać jak nmap –oX Scan Results.xml target>.

Uruchom skanowanie do pliku XML. Wyniki skanowania można zapisać w pliku XML w celu łatwego odczytu w dowolnej przeglądarce internetowej. Aby to zrobić, potrzebujesz zmiennej -wół a także nadanie nazwy nowemu plikowi XML. Kompletne polecenie może wyglądać jak nmap –oX Scan Results.xml target>. - Plik XML zostanie zapisany w Twojej bieżącej lokalizacji pracy.

Porady

- Cel nie odpowiada? Po skanie wstaw parametr „-P0”. Zmusi to Nmapa do rozpoczęcia skanowania, nawet jeśli program uzna, że cel nie istnieje. Jest to przydatne, jeśli komputer jest blokowany przez zaporę.

- Zastanawiasz się, jak przebiega skanowanie? W trakcie skanowania naciśnij spację lub dowolny klawisz, aby zobaczyć postęp Nmapa.

- Jeśli skanowanie trwa wiecznie (dwadzieścia minut lub więcej), dodaj parametr „-F” do polecenia, aby Nmap skanował tylko najczęściej używane porty.

Ostrzeżenia

Jeśli często uruchamiasz skanowanie Nmapa, pamiętaj, że Twój ISP (Dostawca usług internetowych) może zadawać pytania. Niektórzy usługodawcy internetowi regularnie skanują w poszukiwaniu ruchu Nmap, a Nmap nie jest najbardziej dyskretnym narzędziem. Nmap jest bardzo znanym narzędziem używanym przez hakerów, więc być może będziesz musiał to wyjaśnić.

- Upewnij się, że masz uprawnienia do skanowania celu! Skanowanie www.whitehouse.gov to tylko prośba o kłopoty. Jeśli chcesz przeskanować cel, wypróbuj scanme.nmap.org. Jest to komputer testowy, skonfigurowany przez autora Nmapa, który może skanować bez żadnych problemów.