Autor:

Laura McKinney

Data Utworzenia:

4 Kwiecień 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

- Windows: aby wyświetlić ostatnio otwierane pliki, naciśnij klawisz Windows + mi aby otworzyć Eksplorator plików. Zobacz sekcję „Ostatnie pliki” u dołu głównego pulpitu nawigacyjnego, aby sprawdzić oznaki nieprawidłowości. Możesz także wyświetlić ostatnio otwarte aplikacje nad menu Start.

- Mac: kliknij menu Apple w lewym górnym rogu ekranu i wybierz Ostatnie pozycje (Najnowsze dane). Możesz kliknąć Aplikacje (Aplikacje), aby wyświetlić ostatnio używane aplikacje, Dokumenty (Dokumentacja), aby przeglądać pliki i Serwery (Serwer), aby wyświetlić listę połączeń „wychodzących”.

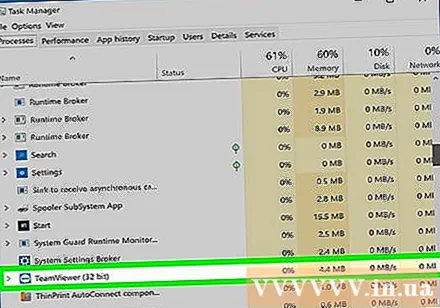

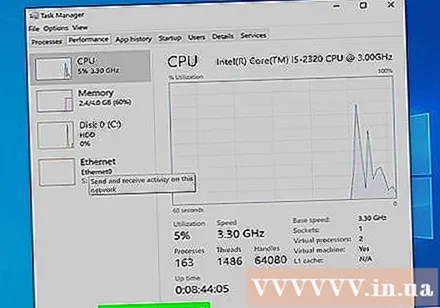

Otwórz Menedżera zadań lub Monitor aktywności. Te narzędzia informują, co się dzieje na komputerze.

- Windows - naciśnij Ctrl + Zmiana + wyjście.

- Mac - otwórz folder Aplikacje w Finderze kliknij dwukrotnie folder Narzędzia i kliknij dwukrotnie Monitor aktywności.

Wymaż cały system, jeśli nie możesz usunąć włamania. Jeśli Twój komputer jest nadal zagrożony lub uważasz, że nadal jest coś szkodliwego, jedynym pewnym sposobem jest wyczyszczenie systemu i ponowne zainstalowanie systemu operacyjnego. Najpierw jednak musisz wykonać kopię zapasową ważnych danych, ponieważ wszystko zostanie wyczyszczone i zresetowane.

- Podczas tworzenia kopii zapasowej danych na zainfekowanym komputerze, upewnij się, że skanujesz w poszukiwaniu każdego pliku przed utworzeniem kopii zapasowej. Ponowne zaimportowanie starych plików zawsze może ponownie zainfekować komputer.

- Zapoznaj się z instrukcjami dotyczącymi formatowania komputera z systemem Windows lub Mac i ponownego instalowania systemu operacyjnego.

Część 2 z 2: Zapobiegaj przyszłym włamaniom

Upewnij się, że Twoja zapora ma standardową konfigurację. Jeśli nie używasz serwera WWW lub innego programu, który wymaga zdalnego dostępu do twojego komputera, nie musisz otwierać portów połączeń. Większość programów, które wymagają bramy, korzysta z UPnP - który otwiera port w razie potrzeby i zamyka się, gdy program nie jest używany. Otwarcie portów na czas nieokreślony narazi Twoją sieć na włamania.

- Zobaczmy, jak skonfigurować przekierowanie portów na routerze i upewnij się, że żadne porty nie są otwarte, chyba że jest to konieczne dla używanego serwera.

Upewnij się, że używane hasła są wysoce bezpieczne i trudne do odgadnięcia. Każda używana usługa lub program chroniony hasłem musi mieć unikalne hasło, które jest trudne do odgadnięcia. Jest to sposób na zapewnienie, że hakerzy nie będą mogli używać hasła do przejętej usługi w celu uzyskania dostępu do innych kont. Aby ułatwić obsługę, zapoznaj się z instrukcją obsługi menedżera haseł.

Unikaj korzystania z publicznych punktów Wi-Fi. Publiczne spoty Wi-Fi są ryzykowne, ponieważ nie masz kontroli nad siecią. Nie wiesz, czy ten sam użytkownik Wi-Fi kontroluje ruch z Twojego komputera. Poprzez publiczny system Wi-Fi inni mogą uzyskać dostęp do otwartej przeglądarki internetowej lub innych informacji. Możesz zmniejszyć ryzyko, używając VPN za każdym razem, gdy łączysz się z Wi-Fi w celu zaszyfrowania transmisji.

- Zobacz, jak skonfigurować konfigurację VPN, aby zobaczyć, jak skonfigurować połączenie z usługą VPN.

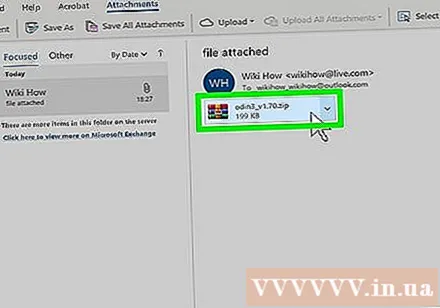

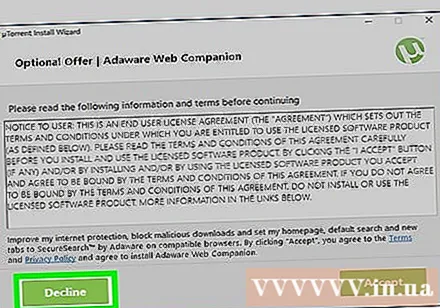

Zawsze uważaj na programy ładowane online. Wiele „darmowych” programów zawiera inne oprogramowanie, którego nie potrzebujesz. Zwróć uwagę na proces instalacji, aby mieć pewność, że odrzucasz wszelkie inne „zaproszenia”. Unikaj pobierania nielegalnego oprogramowania, ponieważ jest to znany sposób infekowania systemu operacyjnego. Reklama

Rada

- Należy pamiętać, że komputer może uruchomić się automatycznie, aby zainstalować aktualizację. Wiele nowszych komputerów jest skonfigurowanych tak, aby automatycznie aktualizować system, zwykle w nocy, gdy komputer nie jest używany. Jeśli komputer uruchamia się automatycznie, gdy go nie używasz, jest to spowodowane „wybudzeniem” komputera w trybie uśpienia w celu zainstalowania aktualizacji.

- Chociaż dostęp do komputera można uzyskać zdalnie, możliwości są zwykle bardzo niskie. Istnieją kroki, które możesz podjąć, aby zapobiec włamaniom.