Autor:

Tamara Smith

Data Utworzenia:

21 Styczeń 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

- Do kroku

- Metoda 1 z 3: Zaloguj się bez hasła

- Metoda 2 z 3: Uzyskaj dostęp zdalny

- Metoda 3 z 3: Złamanie hasła WiFi (WEP)

- Ostrzeżenia

Hakowanie komputera to przydatna, a czasem niezbędna umiejętność do opanowania. Poniżej znajdziesz instrukcje logowania bez hasła (przydatne, jeśli nie pamiętasz hasła lub jeśli chcesz sprawdzić komputer swojego dziecka / współmałżonka), aby uzyskać zdalny dostęp do komputera (aby sprawdzić użytkownika lub zlokalizować skradzione urządzenie) lub złamać hasło Wi-Fi (przydatne, jeśli jesteś w potrzebie lub zgubiłeś się w nieznanym mieście).

Do kroku

Metoda 1 z 3: Zaloguj się bez hasła

Uruchom komputer w „Trybie awaryjnym”.

Uruchom komputer w „Trybie awaryjnym”. Kliknij „Start”.

Kliknij „Start”. Kliknij „Uruchom”.

Kliknij „Uruchom”. Rodzaj: „control userpasswords2”.

Rodzaj: „control userpasswords2”.  Zmień hasła do jednego z kont użytkowników. Oczywiście użytkownik wkrótce się o tym dowie, więc być może będziesz musiał skłamać.

Zmień hasła do jednego z kont użytkowników. Oczywiście użytkownik wkrótce się o tym dowie, więc być może będziesz musiał skłamać.  Zrestartuj komputer.

Zrestartuj komputer.

Metoda 2 z 3: Uzyskaj dostęp zdalny

Pobierz program „LogMeIn”. Dostępna jest darmowa wersja, ale możesz także wybrać subskrypcję.

Pobierz program „LogMeIn”. Dostępna jest darmowa wersja, ale możesz także wybrać subskrypcję. - Program należy pobrać na komputer, który chcesz przeglądać lub używać zdalnie. Jest to przydatne narzędzie, jeśli Twój komputer zostanie skradziony lub jeśli masz nastoletniego syna lub córkę i chcesz monitorować działania komputera.

- Aby korzystać z oprogramowania, musisz utworzyć konto w witrynie LogMeIn.

Zaloguj się do serwisu LogMeIn.

Zaloguj się do serwisu LogMeIn. Przejdź do strony „Moje komputery”. Ta strona powinna otworzyć się automatycznie po zalogowaniu.

Przejdź do strony „Moje komputery”. Ta strona powinna otworzyć się automatycznie po zalogowaniu.  Dodaj komputer, do którego chcesz uzyskać zdalny dostęp. U dołu strony zobaczysz przycisk „Dodaj komputer”. Kliknij przycisk i wypełnij wymagane informacje.

Dodaj komputer, do którego chcesz uzyskać zdalny dostęp. U dołu strony zobaczysz przycisk „Dodaj komputer”. Kliknij przycisk i wypełnij wymagane informacje.  Kliknij nazwę komputera po dodaniu komputera.

Kliknij nazwę komputera po dodaniu komputera. Zaloguj się do komputera. Oznacza to, że musisz znać nazwę użytkownika i hasło do konta, które chcesz przeglądać.

Zaloguj się do komputera. Oznacza to, że musisz znać nazwę użytkownika i hasło do konta, które chcesz przeglądać.  Kliknij „Zdalne sterowanie”. Jeśli kogoś szpiegujesz, staraj się jak najmniej poruszać myszą i niczego nie klikaj.

Kliknij „Zdalne sterowanie”. Jeśli kogoś szpiegujesz, staraj się jak najmniej poruszać myszą i niczego nie klikaj.  Wyloguj się, gdy skończysz.

Wyloguj się, gdy skończysz.

Metoda 3 z 3: Złamanie hasła WiFi (WEP)

Pobierz niezbędne programy. Potrzebujesz do tego dwóch programów: "CommView" (który szuka luk w sieci, do której chcesz uzyskać dostęp) i AirCrackNG (program, za pomocą którego łamiesz hasło).

Pobierz niezbędne programy. Potrzebujesz do tego dwóch programów: "CommView" (który szuka luk w sieci, do której chcesz uzyskać dostęp) i AirCrackNG (program, za pomocą którego łamiesz hasło). - Upewnij się, że karta sieci bezprzewodowej komputera obsługuje CommView.

Znajdź sieć. Użyj CommView do wyszukiwania sieci bezprzewodowych. Wybierz sieć z szyfrowaniem WEP i dość silnym sygnałem.

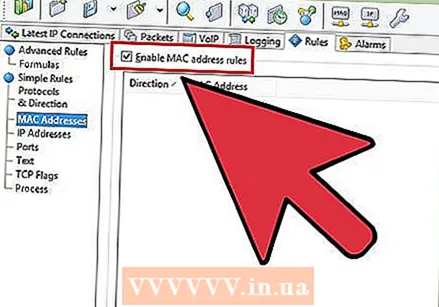

Znajdź sieć. Użyj CommView do wyszukiwania sieci bezprzewodowych. Wybierz sieć z szyfrowaniem WEP i dość silnym sygnałem.  Skorzystaj ze szczegółów sieci. Kliknij prawym przyciskiem myszy sieć, wybierz „Kopiuj adres MAC”, przejdź do zakładki „Reguły”, a następnie do „Adresów MAC”. Zaznacz pole obok „włącz reguły adresów MAC” i kliknij Akcja → Przechwyć → Dodaj rekord → Oba. Wklej adres MAC.

Skorzystaj ze szczegółów sieci. Kliknij prawym przyciskiem myszy sieć, wybierz „Kopiuj adres MAC”, przejdź do zakładki „Reguły”, a następnie do „Adresów MAC”. Zaznacz pole obok „włącz reguły adresów MAC” i kliknij Akcja → Przechwyć → Dodaj rekord → Oba. Wklej adres MAC.  Wyświetl „Pakiety danych”. Posortuj listę tak, aby były widoczne tylko pakiety danych (D), a nie pakiety zarządzania (M) i kontrolne (C).

Wyświetl „Pakiety danych”. Posortuj listę tak, aby były widoczne tylko pakiety danych (D), a nie pakiety zarządzania (M) i kontrolne (C).  Zapisz pakiety. Przejdź do zakładki „Rejestrowanie” i zaznacz pole „Włącz automatyczne zapisywanie”. Konieczne może być dostosowanie ustawień rozmiaru folderów (katalog) i plików (plik). Ustaw je odpowiednio na 2000 i 20.

Zapisz pakiety. Przejdź do zakładki „Rejestrowanie” i zaznacz pole „Włącz automatyczne zapisywanie”. Konieczne może być dostosowanie ustawień rozmiaru folderów (katalog) i plików (plik). Ustaw je odpowiednio na 2000 i 20.  Kliknij „Graj”, aby rozpocząć zbieranie. Poczekaj, aż zbierzesz co najmniej 100 000 pakietów.

Kliknij „Graj”, aby rozpocząć zbieranie. Poczekaj, aż zbierzesz co najmniej 100 000 pakietów.  Kliknij opcję „Połącz dzienniki” na karcie „Dziennik”. Upewnij się, że wszystkie dzienniki są zaznaczone.

Kliknij opcję „Połącz dzienniki” na karcie „Dziennik”. Upewnij się, że wszystkie dzienniki są zaznaczone.  Wyeksportuj pliki dziennika. Przejdź do folderu, w którym przechowywane są pliki dziennika, i otwórz plik dziennika. Kliknij Plik → Eksportuj → Format WireShark / tcpdump i zapisz go w łatwo dostępnym miejscu.

Wyeksportuj pliki dziennika. Przejdź do folderu, w którym przechowywane są pliki dziennika, i otwórz plik dziennika. Kliknij Plik → Eksportuj → Format WireShark / tcpdump i zapisz go w łatwo dostępnym miejscu.  Otwórz nowo utworzony plik za pomocą Aircrack. Uruchom Aircrack i kliknij „WEP”. Otwórz plik i kliknij „Uruchom”.

Otwórz nowo utworzony plik za pomocą Aircrack. Uruchom Aircrack i kliknij „WEP”. Otwórz plik i kliknij „Uruchom”.  Wprowadź numer indeksu. Po otwarciu okna wiersza polecenia wprowadź numer indeksu sieci docelowej. Prawdopodobnie jest to 1. Naciśnij Enter i poczekaj. Jeśli to zadziała, zobaczysz teraz hasło.

Wprowadź numer indeksu. Po otwarciu okna wiersza polecenia wprowadź numer indeksu sieci docelowej. Prawdopodobnie jest to 1. Naciśnij Enter i poczekaj. Jeśli to zadziała, zobaczysz teraz hasło.

Ostrzeżenia

- Włamanie do komputera może mieć poważne konsekwencje, zwłaszcza jeśli chodzi o komputer publiczny lub komputer szkolny.

- Ofiara może łatwo dowiedzieć się, że ktoś podsłuchiwał jej komputer. Dlatego uważaj, bo możesz łatwo zostać złapany.

- Używaj tych technik tylko wtedy, gdy masz pozwolenie od użytkownika komputera.