Zawartość

Istnieją dwa rodzaje hakerów (ci, którzy uzyskują nieautoryzowany dostęp do systemów informacyjnych) - ci, którzy lubią niszczyć rzeczy, aby uczynić lepszy świat, i ci, którzy lubią powodować kłopoty i szkodzić innym. Te ostatnie to te, na które musisz uważać (pierwszy typ wymaga tylko otwartego i otwartego wyglądu). Jeśli obawiasz się, że dostęp do Twojego komputera lub urządzenia elektronicznego był możliwy bez Twojej zgody, nie lekceważ tej intuicyjnej sprawy i działaj szybko. Hakerzy mogą włamać się do urządzenia w nieoczekiwany sposób, ale także rozumieją, że patrząc na ekran, można to w pełni zrozumieć. Oto kilka możliwych oznak, że Twój system informacyjny może być używany nielegalnie, oraz kilka sugestii dotyczących szybkich działań w tym przypadku.

Kroki

Część 1 z 2: Rozpoznawanie oznak podejrzanego nieautoryzowanego dostępu

Sprawdź, czy na komputerze nie dzieje się coś niezwykłego. Jesteś kimś, kto zna komputer i jak działa lepiej niż ktokolwiek inny.Jeśli wcześniej działało dobrze, ale nagle zaczął znowu zachowywać się dziwnie, może to oznaczać upływ czasu lub jakąś awarię. Jednak następujące problemy mogą być również oznaką nieuprawnionego dostępu:- Niektóre programy i pliki normalnie nie otwierają się lub nie działają.

- Pliki, których nigdy nie usunąłeś, wydają się zniknąć, zostały umieszczone w koszu lub usunięte.

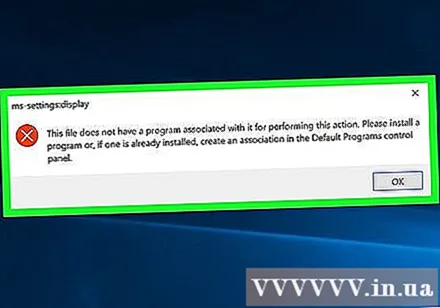

- Nie możesz uzyskać dostępu do programów za pomocą zwykłego hasła. Zauważyłeś, że hasło na komputerze zostało zmienione.

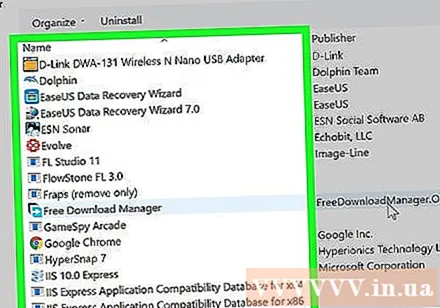

- Na komputerze pojawia się jeden lub więcej programów, których nie zainstalowałeś.

- Komputery często ręcznie uzyskują dostęp do sieci, gdy jej nie używasz.

- Zawartość pliku została zmieniona i nie jesteś osobą, która może wprowadzać te zmiany.

- Drukarka prawdopodobnie będzie się dziwnie zachowywać. Może się nie wydrukować bez względu na to, co robisz, lub wydrukuje strony, których nie ma w zadaniu drukowania.

W trybie online. Tutaj możesz również poszukać podejrzanych oznak nieautoryzowanego dostępu:- Co najmniej jedna witryna odmawia dostępu z powodu nieprawidłowego hasła. Spróbuj przejść do wielu witryn, do których zwykle wchodzisz: jeśli nadal odmawia się dostępu do hasła, może to być spowodowane uzyskaniem nieautoryzowanego dostępu. Czy to możliwe, że odpowiedziałeś na wiadomość phishingową (fałszywy e-mail z prośbą o zmianę hasła / danych zabezpieczających)?

- Wyszukiwanie na stażyście zostaje przekierowane.

- Może pojawić się dodatkowy ekran przeglądarki. Można je włączać i wyłączać, gdy nic nie robisz. Mogą być ciemniejsze lub tego samego koloru, ale i tak je zobaczysz.

- Jeśli kupisz nazwę domeny, możesz nie być w stanie jej uzyskać, nawet jeśli za nią zapłacisz.

Znajdź inne popularne złośliwe oprogramowanie, nadpisuj, ... nieautoryzowany dostęp. Oto kilka innych symptomów, które mogą wynikać z nieautoryzowanego dostępu:- Fałszywa wiadomość o wirusie. Niezależnie od tego, czy Twoje urządzenie ma oprogramowanie do wykrywania wirusów, czy nie: Jeśli nie, te komunikaty będą Cię automatycznie ostrzegać; Jeśli tak, i zakładając, że wiesz, jak wyglądają komunikaty programu, uważaj również na fałszywe wiadomości. Nie klikaj ich: to oszustwo, próbują zmusić Cię do ujawnienia informacji o karcie kredytowej w panice, próbując usunąć wirusy z komputera. Pamiętaj, że haker ma teraz kontrolę nad Twoim komputerem (zobacz poniżej, co robić).

- W przeglądarce pojawi się dodatkowy pasek narzędzi. Mogą nieść przesłanie „pomocy”. Powinien być jednak tylko jeden pasek narzędzi i byłoby podejrzane, gdyby w przeglądarce było ich więcej.

- Na komputerze pojawiają się losowe i częste okna. Będziesz musiał usunąć program, który to spowodował.

- Oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem nie działa i wygląda na to, że nie jest połączone. Twój Menedżer zadań lub Edytor rejestru również może nie działać.

- Kontakty otrzymywały od Ciebie fałszywe e-maile.

- Pieniądze na Twoim koncie bankowym zostaną utracone lub otrzymasz rachunek za transakcje online, których nigdy nie zrobiłeś.

Jeśli po prostu nie masz kontroli nad jakąkolwiek czynnością, potraktuj w pierwszej kolejności możliwość bycia ofiarą nieautoryzowanego dostępu. W szczególności, jeśli wskaźnik myszy krąży po ekranie i wykonuje czynności, które dają rzeczywiste rezultaty, musi to być ktoś po drugiej stronie, który go kontroluje. Jeśli kiedykolwiek musiałeś uzyskać zdalną pomoc, aby rozwiązać problem na komputerze, będziesz wiedział, jak to jest, gdy robisz to z dobrymi intencjami. Jeśli ta kontrola jest wykonywana bez Twojej zgody, oznacza to, że zostałeś zhakowany.- Sprawdź swoje dane osobowe. Wygoogluj siebie. Czy Google zwraca dane osobowe, których nie ujawniasz osobiście? Najprawdopodobniej nie pojawią się one natychmiast, ale czujność na to ryzyko może być bardzo ważna w przypadku ujawnienia danych osobowych.

Część 2 z 2: Co robić

Odłącz się od sieci od razu. Najlepszą rzeczą do zrobienia podczas dalszych badań jest rozłączenie i wyłączenie łączności online. Jeśli haker nadal jest na komputerze, robiąc to, będziesz mógł usunąć źródło połączenia.- Odłącz router od gniazdka, aby mieć absolutną pewność, że nie ma żadnych połączeń!

- Wydrukuj tę stronę na papierze lub wydrukuj plik PDF przed odłączeniem zasilania, aby móc kontynuować wykonywanie instrukcji bez konieczności łączenia się z Internetem. Lub przeczytaj ją na innym niezatwierdzonym urządzeniu.

Uruchom komputer w trybie awaryjnym. Utrzymaj całkowite odłączenie i użyj trybu awaryjnego komputera, aby go ponownie otworzyć (zapoznaj się z instrukcją obsługi komputera, jeśli nie wiesz, co zrobić).

Sprawdź, czy są jakieś „nowe programy” (takie jak program antywirusowy, antyspyware ...) LUB czy program i plik nie są uruchomione, czy nie są otwarte. Jeśli cokolwiek zostanie znalezione, postaraj się to usunąć. Jeśli nie wiesz, jak to zrobić, poproś o pomoc osobę znającą się na komputerach lub zadzwoń do serwisu komputerowego, aby przyjechał i zrobił to za Ciebie.

Przeskanuj komputer za pomocą zaufanego oprogramowania do skanowania wirusów / spyware (takiego jak Avast Home Edition, AVG Free Edition, Avira AntiVirus itp.). Ponownie poproś o pomoc kogoś posiadającego wiedzę, jeśli nie jesteś pewien, co zrobić.

Jeśli nie możesz niczego znaleźć, wykonaj kopię zapasową ważnych plików. Następnie w celu pełnego przywrócenia systemu i aktualizacji komputera.

Skontaktuj się ze swoim bankiem i wszystkimi kontami zakupów, które musisz ostrzec o podejrzanym problemie. Poproś ich o radę, co dalej zrobić, aby chronić swoje finanse.

Ostrzegaj znajomych, że mogą otrzymywać od Ciebie potencjalnie niebezpieczne e-maile. Powiedz im, aby usunęli e-maile i nie korzystali z żadnych linków, jeśli otworzysz je przez pomyłkę. Reklama

Rada

- Wyłączaj sieć, gdy wychodzisz.

- Najlepszą metodą jest wcześniejsza profilaktyka.

- Aby zachować system operacyjny sprzed nieautoryzowanego dostępu, użyj oprogramowania do tworzenia kopii zapasowych.

- Twórz kopie zapasowe ważnych plików (takich jak zdjęcia rodzinne, dokumenty) na zaszyfrowanym dysku USB i przechowuj je w bezpiecznym miejscu. Możesz też przechowywać je w OneDrive lub Dropbox.

- Zawsze twórz kopię zapasową.

- Możesz całkowicie wyłączyć ustawienie lokalizacji. Wraz z silną wirtualną siecią prywatną (taką jak S F-Secure Freedome), takie działanie prawie całkowicie wyeliminuje możliwość określenia Twojej lokalizacji przez nieproszonego gościa. Nie podawaj również swojej lokalizacji na Facebooku (np. „Dom”).

Ostrzeżenie

- Co gorsza, hakerzy mogą zmienić Twój komputer w „nieumarłego”, użyć go do ataku na inne komputery / sieci i popełnienia nielegalnych czynów.

- Jeśli programy i pliki nie działają lub nie otwierają się, elektroniczne zdjęcie lub pokaz świetlny na ekranie, komputer musi być zainstalowany z nowym systemem operacyjnym lub w przypadku, gdy haker nie złamał plików kopii zapasowej. Będziesz musiał przywrócić poprzednie ustawienia komputera.

- Gdyby Zostaw to w spokoju, nie sprawdzaj, Twój komputer może stać się całkowicie bezużyteczny i najprawdopodobniej będziesz musiał ponownie zainstalować system operacyjny lub kupić nowy.