Zawartość

W dziedzinie bezpieczeństwa komputerowego hakerzy to ludzie, którzy koncentrują się na mechanizmach bezpieczeństwa systemów i sieci komputerowych. Istnieją społeczności i wspólnoty kulturowe między programistami i kreatorami sieci, które prześledziły dziesięciolecia historii aż do pierwszego momentu eksperymentu polegającego na udostępnianiu danych między minikomputerem a siecią ARPAnet. Członkowie tej społeczności byli pierwszymi „hakerami”. Infiltracja komputerów i systemów telefonicznych stała się symbolami hakerów, ale ta kultura jest bardziej złożona i etyczna, niż myśli wielu ludzi. Naucz się podstawowych technik włamań, myślenia hakerskiego i poczuj podziw, jak włamać się do świata hakerów.

Kroki

Część 1 z 3: Podstawy

Działa w systemie Unix. Unix to system operacyjny Internetu. Chociaż możesz korzystać z Internetu bez znajomości Uniksa, nie możesz zostać hakerem bez zrozumienia Uniksa. Tak więc dzisiejsza kultura hakerów koncentruje się głównie na Uniksie. Unix, taki jak Linux, może działać równolegle z systemem Microsoft Windows na tym samym komputerze. Pobierz Linuksa online i znajdź kogoś, kto wie, jak go używać, aby pomóc Ci go zainstalować.

- Najlepszym sposobem na rozpoczęcie jest uruchomienie z dysku CD, który instaluje się całkowicie z dysku bez konieczności dostrajania dysku twardego. Oto jak go zainstalować bez większego nakładu pracy.

- Istnieją systemy operacyjne inne niż Unix, ale są one używane w systemie binarnym - nie możesz odczytać kodu i nie możesz go zmodyfikować. Próba nauczenia się infiltracji komputera z systemem Microsoft Windows lub jakimkolwiek systemem o zamkniętym kodzie źródłowym byłaby jak nauka tańca, gdy cały jest zabandażowany.

- Na OS X można uruchomić Linuksa, ale tylko część systemu jest open source - napotkasz przeszkody i uważaj, aby nie zrodzić złych nawyków w zależności od zastrzeżonego kodu Apple.

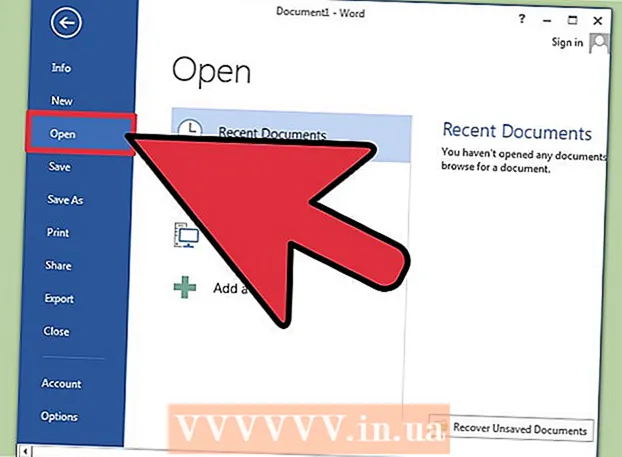

Napisz HTML. Jeśli nie wiesz, jak kodować, musisz nauczyć się podstaw języka HTML (Hypertext Markup Language) i krok po kroku rozwijać go z opanowaniem. To, co widzisz, gdy odwiedzasz witrynę internetową, zawierającą obrazy, obrazy i elementy projektu zakodowane w HTML. W przypadku projektu musisz się nauczyć, jak skonfigurować podstawową stronę główną, a następnie przejść przez nią krok po kroku.- W przeglądarce otwórz stronę zasobów, aby sprawdzić kod HTML i podać przykład. Przejdź do Web Developer> Page Source w przeglądarce Firefox i spójrz na kod.

- Możesz pisać w formacie HTML w podstawowym edytorze tekstu, takim jak Notatnik lub Prosty tekst, i zapisać plik jako „tekst”, aby móc go przesłać do przeglądarki i zobaczyć, jak został przetłumaczony.

- Podczas korzystania z nich musisz nauczyć się formatów kart i myślenia wizualnego. „<” służy do otwierania tagu, a „/> do zamykania tagu”.

„aby rozpocząć wiersz kodu. Używasz tagów, aby sygnalizować rzeczy wizualnie: kursywa, formatowanie, kolory itp. Nauka języka HTML pozwoli Ci lepiej zrozumieć, jak działa Internet”.

Naucz się języków programowania. Zanim zaczniesz pisać poezję, musisz nauczyć się podstaw gramatyki. Przed złamaniem prawa musisz studiować prawo. Jeśli Twoim ostatecznym celem jest zostanie hakerem, do kodowania potrzebujesz czegoś więcej niż tylko podstawowego języka angielskiego.

- Python to właściwy „język” na początek, ponieważ jest jasno zaprojektowany, dobrze udokumentowany i odpowiedni dla początkujących. Chociaż był to pierwszy język, nie była to zabawka; Python jest bardzo wydajny, elastyczny i nadaje się do dużych projektów. Istnieje również Java, ale wartość tego pierwszorzędnego języka programowania wymaga ponownego przemyślenia.

- Jeśli zajmiesz się programowaniem, będziesz musiał nauczyć się C, podstawowego języka systemu Unix. C ++ jest blisko spokrewniony z C; Jeśli znasz jeden z dwóch powyższych języków, nauka drugiego nie jest trudna. C działa wydajnie z zasobami w komputerze, ale znalezienie błędów zajmuje dużo czasu, co jest powodem, dla którego C jest rzadziej używane.

- Korzystanie z dobrej platformy startowej, takiej jak Backtrack 5 R3, Kali lub Ubuntu 12.04LTS, nie jest złym pomysłem.

Część 2 z 3: Postawa włamań

Kreatywne myslenie. Po opanowaniu podstaw możesz zacząć myśleć w artystycznym kierunku. Wierzenia są jak połączenie artysty, filozofa i inżyniera. Wierzą w wolność i wzajemną odpowiedzialność. Świat jest pełen pilnych problemów, które wymagają rozwiązania. Hakerzy chętnie rozwiązują te problemy, doskonalą swoje umiejętności i trenują umysły.- Hakerzy oprócz włamań czerpią wiele korzyści kulturowych i intelektualnych. Pracuj tak entuzjastycznie, jak tylko potrafisz, i graj z takim entuzjazmem, jak potrafisz. Dla prawdziwego hakera granice między „zabawą”, „działaniem”, „nauką” i „sztuką” wydają się całkowicie zanikać, łącząc się w jedno, tworząc kreatywny humor na wysokim poziomie. .

- Przeczytaj historie science fiction. Eksploracja tej kategorii to najlepszy sposób na poznanie hakerów i hakerów protokołów. Rozważ naukę sztuk walki. Duch dyscypliny podczas uprawiania sztuk walki wydaje się przypominać istotną ścieżkę, którą podąża haker. Hakerzy uczący się sztuk walki często kładą nacisk na dyscyplinę psychiczną, relaksację poznawczą oraz kontrolę nad siłą, umięśnieniem lub wytrzymałością fizyczną. Tai chi to sztuka walki odpowiednia dla hakerów.

Nauka ulubionych rozwiązywanie problemów. Nie rozwiązuj problemu dwukrotnie. Myśl jak ludzie. Hakerzy uważają, że udostępnianie informacji jest moralną odpowiedzialnością. Podczas rozwiązywania problemów udostępniaj je szeroko, aby pomóc ludziom rozwiązać podobne problemy.

- Nie musisz zmuszać się do rozdawania wszystkich swoich osobistych dzieł, chociaż hakerzy, którzy to robią, są często szanowani. Zależy to od wartości hakera, sprzedającego wystarczającą ilość produktu, aby zapłacić za jedzenie, czynsz i sprzęt.

- Przeczytaj „Jargon File” lub „Hacker Manifesto” autorstwa The Mentor. Mogą być technicznie przestarzali, ale ich postawa i inspiracja są takie same.

Naucz się rozpoznawać rząd i walczyć z nim. Wrogiem hakerów jest nuda, nuda, urzędnicy państwowi używają cenzury i tajemnicy, aby dławić wolność informacji. To monotonna praca, którą hakerzy nieustannie atakują.

- Postrzegaj wtargnięcie jako sposób na życie, aby odrzucić pojęcie „normalnej” pracy i majątku, decydując się na walkę o równość i rozpowszechnianie wiedzy.

Można sobie na to pozwolić. Więc każdy, kto spędza czas na Reddicie, może stworzyć cyberpunkową nazwę użytkownika (science fiction o przyszłym świecie) i zachowywać się jak haker. Ale internet jest cudownym środkiem równoważącym, wartość energii wykracza poza ego i nastawienie. Poświęcając czas na skupianie się na produkcie zamiast na swoim wizerunku, szybko zdobędziesz szacunek ludzi, zamiast próbować naśladować obecne kulturowe wzorce „wtargnięcia”. Reklama

Część 3 z 3: Proficient Intrusion

Napisz oprogramowanie open source. Pisz programy, które są interesujące i przydatne dla innych hakerów, i udostępniaj ich źródła społeczności hakerów. Najbardziej podziwiani w świecie hakerów są ci, którzy piszą świetne programy, zdolne do zaspokojenia różnorodnych potrzeb, a następnie dzielą się nimi ze wszystkimi, aby każdy mógł z nich korzystać.

Pomaga testować i naprawiać oprogramowanie open source. Autorzy oprogramowania powiedzą ci o dobrym testerze testowym (kimś, kto potrafi jasno opisać objawy, dobrze zidentyfikować problemy, szybko znaleźć błędy i jest skłonny zastosować jakąś rutynową diagnostykę mięśni. wersja) jest cenniejsza niż klejnoty.

- Spróbuj znaleźć program, który Cię interesuje, ale jest w fazie rozwoju, aby być dobrym testerem. Od uruchomienia programu do debugowania i dostrajania następuje naturalny postęp. Dużo się nauczysz i stworzysz dobrą wolę u tych, którzy pomogą Ci później.

Publikacja przydatnych informacji. Innym sposobem jest zbieranie i przesiewanie interesujących informacji do umieszczenia w Internecie lub w postaci dokumentów z często zadawanymi pytaniami (FAQ), a następnie udostępnianie ich innym. Osoby odpowiedzialne za techniczną obsługę często zadawanych pytań są tak samo szanowane, jak sami autorzy oprogramowania.

Pomóż infrastrukturze nadal działać. Kultura hakerska (techniczny rozwój internetu) współpracuje z wolontariuszami. Jest wiele niezbędnych, ale mniej angażujących prac, które należy wykonać: zarządzanie listami mailingowymi, zarządzanie grupami dyskusyjnymi, utrzymywanie dużej witryny hostującej oprogramowanie, opracowywanie specyfikacji RFC i innych standardów technicznych. Wiele osób szanuje tych cichych ludzi, ponieważ każdy wie, że te prace zajmują dużo czasu i nie są tak interesujące jak kodowanie. To jest ich oddanie!

Służ kulturze hakerów. Przede wszystkim nie jest to coś do zrobienia, robisz to tylko wtedy, gdy jesteś w kontakcie ze społecznością przez jakiś czas i zasłynąłeś z niektórych produktów. Kultura hakerska nie ma przywództwa, a dokładniej mówiąc, mają kulturowych bohaterów i starszych, historyków i rzeczników. Kiedy już wystarczająco długo będziesz w okopach, możesz stać się jednym z nich.

- Hakerzy nie ufają ego starszego, więc zbliżanie się do tej popularności jest niebezpieczne. Zamiast dążyć do tego, musisz wiedzieć, gdzie się znajdujesz, być pokornym na obecnym stanowisku.

Rada

- Nie daj się złapać.

- Pisz dobrze w języku narodowym. Chociaż wielu programistów nie potrafi pisać, hakerzy potrafią pisać bardzo dobrze.

- Powinieneś uczyć się LISP-a z kilku następujących powodów - doświadczenie głębokiego oświecenia w opanowaniu języka. To doświadczenie czyni cię lepszym programistą, nawet jeśli nie używasz LISP-a. Możesz rozpocząć eksperyment z LISPem, pisząc i dostosowując tryby w Emacsie lub wtyczkę Script-Fu w zaawansowanym oprogramowaniu do edycji zdjęć GIMP.

- Powinieneś nauczyć się Perla z kilku powodów; Jest szeroko stosowany w wielu witrynach internetowych i systemach administracyjnych, nawet jeśli nie jest używany, powinieneś nauczyć się Perla, aby wiedzieć, jak czytać ten język. Wiele osób używa Perla, aby uniknąć programowania w C w projektach, które nie wymagają wydajności w C.

Ostrzeżenie

- Pękanie to przestępstwo, które może skutkować karami administracyjnymi. Jest to poważne przestępstwo i podlega karze.