Autor:

Gregory Harris

Data Utworzenia:

15 Kwiecień 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

- Kroki

- Metoda 1 z 4: Wykryj i usuń oprogramowanie szpiegujące na urządzeniu z Androidem

- Metoda 2 z 4: Korzystanie z HijackThis (Windows)

- Metoda 3 z 4: Korzystanie z Netstat (Windows)

- Metoda 4 z 4: Korzystanie z terminala (Mac OS X)

- Porady

- Ostrzeżenia

Oprogramowanie szpiegujące to rodzaj złośliwego oprogramowania (oprogramowania), które wykonuje określone czynności bez wiedzy użytkownika, takie jak wyświetlanie reklam, zbieranie poufnych informacji lub modyfikowanie ustawień urządzenia. Jeśli twoje połączenie internetowe zwalnia, twoja przeglądarka działa wolniej lub występuje inne nietypowe zjawisko, twój komputer może być zainfekowany oprogramowaniem szpiegującym.

Kroki

Metoda 1 z 4: Wykryj i usuń oprogramowanie szpiegujące na urządzeniu z Androidem

1 Zapamiętaj oznaki oprogramowania szpiegującego. Jeśli często tracisz połączenie internetowe lub otrzymujesz dziwne wiadomości tekstowe, w tym wiadomości od nieznajomych, na smartfonie, urządzenie jest najprawdopodobniej zainfekowane oprogramowaniem szpiegującym.

1 Zapamiętaj oznaki oprogramowania szpiegującego. Jeśli często tracisz połączenie internetowe lub otrzymujesz dziwne wiadomości tekstowe, w tym wiadomości od nieznajomych, na smartfonie, urządzenie jest najprawdopodobniej zainfekowane oprogramowaniem szpiegującym. - Oprogramowanie szpiegujące często generuje wiadomości z losowym zestawem znaków lub z prośbą o wprowadzenie określonego kodu.

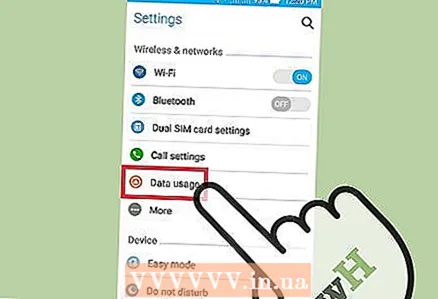

2 Sprawdź, jak aplikacje wykorzystują ruch internetowy. Otwórz aplikację Ustawienia i kliknij Kontrola ruchu. Przewiń ekran w dół i zobacz, jaki ruch jest zużywany przez określoną aplikację. Z reguły programy szpiegujące pochłaniają duży ruch.

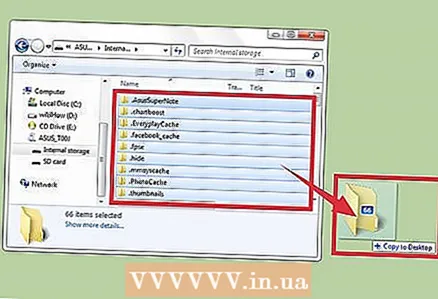

2 Sprawdź, jak aplikacje wykorzystują ruch internetowy. Otwórz aplikację Ustawienia i kliknij Kontrola ruchu. Przewiń ekran w dół i zobacz, jaki ruch jest zużywany przez określoną aplikację. Z reguły programy szpiegujące pochłaniają duży ruch.  3 Utwórz kopię zapasową swoich danych. Podłącz smartfon do komputera za pomocą kabla USB, a następnie przeciągnij ważne pliki (takie jak zdjęcia lub kontakty) na dysk twardy.

3 Utwórz kopię zapasową swoich danych. Podłącz smartfon do komputera za pomocą kabla USB, a następnie przeciągnij ważne pliki (takie jak zdjęcia lub kontakty) na dysk twardy. - Ponieważ urządzenie mobilne i komputer mają różne systemy operacyjne, komputer nie zostanie zainfekowany.

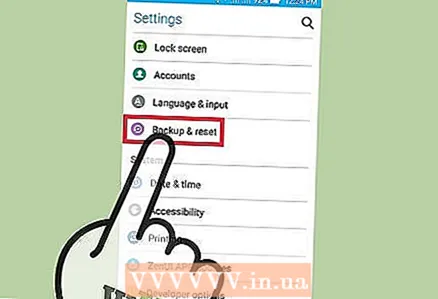

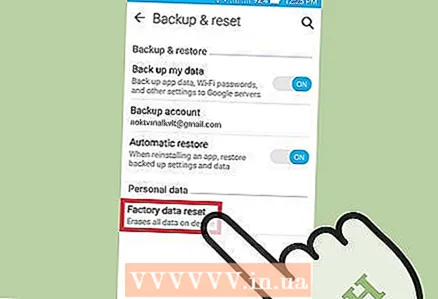

4 Otwórz aplikację Ustawienia i dotknij Kopia zapasowa i resetowanie. Otworzy się ekran z kilkoma opcjami, w tym opcją przywrócenia urządzenia do ustawień fabrycznych.

4 Otwórz aplikację Ustawienia i dotknij Kopia zapasowa i resetowanie. Otworzy się ekran z kilkoma opcjami, w tym opcją przywrócenia urządzenia do ustawień fabrycznych.  5 Kliknij „Zresetuj do ustawień fabrycznych”. Znajduje się na dole ekranu Kopia zapasowa i resetowanie.

5 Kliknij „Zresetuj do ustawień fabrycznych”. Znajduje się na dole ekranu Kopia zapasowa i resetowanie.  6 Kliknij „Przywracanie danych fabrycznych”. Smartfon zostanie automatycznie uruchomiony ponownie, a dane użytkownika i aplikacje, w tym oprogramowanie szpiegujące, zostaną usunięte.

6 Kliknij „Przywracanie danych fabrycznych”. Smartfon zostanie automatycznie uruchomiony ponownie, a dane użytkownika i aplikacje, w tym oprogramowanie szpiegujące, zostaną usunięte. - Należy pamiętać, że przywrócenie ustawień fabrycznych spowoduje usunięcie wszystkich danych użytkownika. Dlatego pamiętaj, aby wykonać kopię zapasową ważnych informacji.

Metoda 2 z 4: Korzystanie z HijackThis (Windows)

1 Ściągnij i zainstaluj Przejmij to. Jest to narzędzie przeznaczone do wykrywania programów szpiegujących. Kliknij dwukrotnie plik instalacyjny, aby go uruchomić. Po zainstalowaniu tego narzędzia uruchom je.

1 Ściągnij i zainstaluj Przejmij to. Jest to narzędzie przeznaczone do wykrywania programów szpiegujących. Kliknij dwukrotnie plik instalacyjny, aby go uruchomić. Po zainstalowaniu tego narzędzia uruchom je. - Podobne oprogramowanie to Adaware lub MalwareBytes.

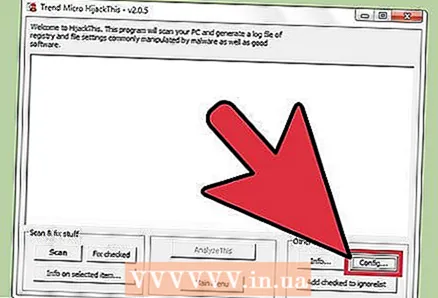

2 Kliknij Konfiguracja. Ten przycisk znajduje się w prawym dolnym rogu ekranu w sekcji Inne rzeczy. Otworzą się ustawienia programu.

2 Kliknij Konfiguracja. Ten przycisk znajduje się w prawym dolnym rogu ekranu w sekcji Inne rzeczy. Otworzą się ustawienia programu. - W ustawieniach możesz włączyć lub wyłączyć niektóre funkcje, takie jak tworzenie kopii zapasowych plików. Zaleca się utworzenie kopii zapasowej, jeśli pracujesz z ważnymi plikami lub oprogramowaniem. Kopia zapasowa jest niewielka; ponadto można go później usunąć (z folderu, w którym przechowywane są kopie zapasowe).

- Pamiętaj, że funkcja „Utwórz kopie zapasowe przed naprawieniem elementów” jest domyślnie włączona.

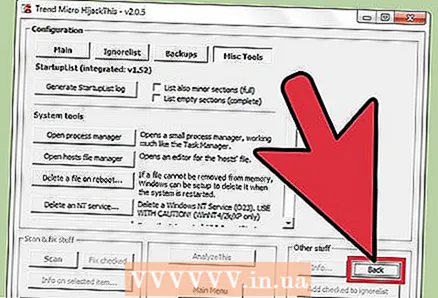

3 Kliknij „Wstecz”, aby wrócić do menu głównego. Ten przycisk zastępuje przycisk Konfiguracja, gdy otwarte jest okno ustawień.

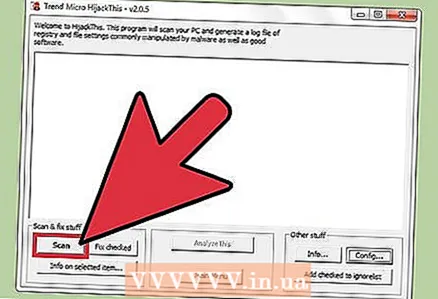

3 Kliknij „Wstecz”, aby wrócić do menu głównego. Ten przycisk zastępuje przycisk Konfiguracja, gdy otwarte jest okno ustawień.  4 Kliknij „Skanuj”. Ten przycisk znajduje się w lewym dolnym rogu ekranu i wyświetla listę potencjalnie niebezpiecznych plików. Należy pamiętać, że HijackThis szybko przeskanuje najbardziej narażone węzły systemu, więc nie wszystkie pliki na liście będą złośliwe.

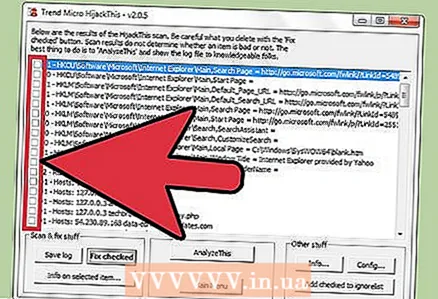

4 Kliknij „Skanuj”. Ten przycisk znajduje się w lewym dolnym rogu ekranu i wyświetla listę potencjalnie niebezpiecznych plików. Należy pamiętać, że HijackThis szybko przeskanuje najbardziej narażone węzły systemu, więc nie wszystkie pliki na liście będą złośliwe.  5 Zaznacz pole obok podejrzanego pliku i kliknij „Informacje o wybranym elemencie”. Otworzy się okno ze szczegółowymi informacjami o pliku i przyczynie umieszczenia go na określonej liście. Po sprawdzeniu pliku zamknij okno.

5 Zaznacz pole obok podejrzanego pliku i kliknij „Informacje o wybranym elemencie”. Otworzy się okno ze szczegółowymi informacjami o pliku i przyczynie umieszczenia go na określonej liście. Po sprawdzeniu pliku zamknij okno. - Szczegółowe informacje na ekranie wyświetlają lokalizację pliku, możliwości jego użycia oraz zalecaną akcję na pliku.

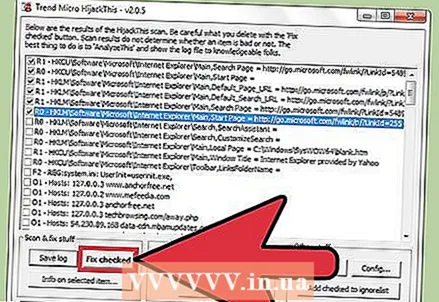

6 Kliknij „Napraw zaznaczone”. Ten przycisk znajduje się w lewym dolnym rogu ekranu; HijackThis przywróci lub usunie wybrany plik (w zależności od wybranej akcji).

6 Kliknij „Napraw zaznaczone”. Ten przycisk znajduje się w lewym dolnym rogu ekranu; HijackThis przywróci lub usunie wybrany plik (w zależności od wybranej akcji). - Możesz wybrać wiele plików naraz; w tym celu zaznacz pole obok każdego z nich.

- Przed podjęciem jakichkolwiek działań HijackThis utworzy (domyślnie) kopię zapasową danych, aby użytkownik mógł cofnąć wprowadzone zmiany.

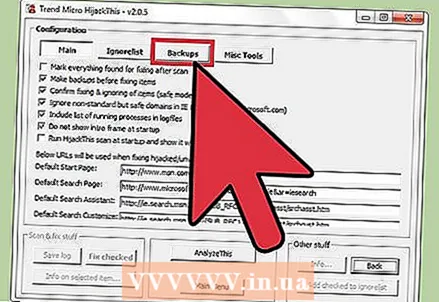

7 Przywróć dane z kopii zapasowej. Aby cofnąć zmiany wprowadzone przez HijackThis, kliknij Konfiguracja w prawym dolnym rogu ekranu, a następnie kliknij Kopia zapasowa. Wybierz plik kopii zapasowej z listy (jego nazwa zawiera datę i godzinę utworzenia), a następnie kliknij „Przywróć”.

7 Przywróć dane z kopii zapasowej. Aby cofnąć zmiany wprowadzone przez HijackThis, kliknij Konfiguracja w prawym dolnym rogu ekranu, a następnie kliknij Kopia zapasowa. Wybierz plik kopii zapasowej z listy (jego nazwa zawiera datę i godzinę utworzenia), a następnie kliknij „Przywróć”. - Kopie zapasowe będą przechowywane, dopóki ich nie usuniesz. Oznacza to, że możesz zamknąć program HijackThis i przywrócić dane później.

Metoda 3 z 4: Korzystanie z Netstat (Windows)

1 Otwórz okno wiersza polecenia. Netstat to wbudowane narzędzie systemu Windows, które wykrywa oprogramowanie szpiegujące i inne złośliwe pliki. Kliknij ⊞ Wygraj + raby otworzyć okno Uruchom, a następnie wpisz cmd... Wiersz poleceń zapewnia interakcję z systemem operacyjnym za pomocą poleceń tekstowych.

1 Otwórz okno wiersza polecenia. Netstat to wbudowane narzędzie systemu Windows, które wykrywa oprogramowanie szpiegujące i inne złośliwe pliki. Kliknij ⊞ Wygraj + raby otworzyć okno Uruchom, a następnie wpisz cmd... Wiersz poleceń zapewnia interakcję z systemem operacyjnym za pomocą poleceń tekstowych. - Użyj tej metody, jeśli nie chcesz instalować dodatkowego oprogramowania lub chcesz mieć większą kontrolę nad procesem usuwania złośliwego oprogramowania.

2 Wpisz polecenie netstat -b i naciśnij ↵ Wejdź. Wyświetlona zostanie lista procesów, które mają dostęp do Internetu (mogą otwierać porty lub korzystać z połączenia internetowego).

2 Wpisz polecenie netstat -b i naciśnij ↵ Wejdź. Wyświetlona zostanie lista procesów, które mają dostęp do Internetu (mogą otwierać porty lub korzystać z połączenia internetowego). - W tym poleceniu operator -b oznacza „kod binarny”. Oznacza to, że na ekranie zostaną wyświetlone aktywne „pliki binarne” (pliki wykonywalne) i ich połączenia.

3 Dowiedz się, które procesy są złośliwe. Jeśli nie znasz nazwy procesu lub jeśli otwiera on port, najprawdopodobniej jest to złośliwe oprogramowanie. Jeśli nie masz pewności co do jakiegokolwiek procesu lub portu, wyszukaj nazwę procesu w Internecie. Najprawdopodobniej inni użytkownicy zetknęli się już z nietypowymi procesami i zostawili opinie na temat ich natury (złośliwy lub nieszkodliwy). Jeśli masz pewność, że proces jest złośliwy, usuń plik, który uruchamia proces.

3 Dowiedz się, które procesy są złośliwe. Jeśli nie znasz nazwy procesu lub jeśli otwiera on port, najprawdopodobniej jest to złośliwe oprogramowanie. Jeśli nie masz pewności co do jakiegokolwiek procesu lub portu, wyszukaj nazwę procesu w Internecie. Najprawdopodobniej inni użytkownicy zetknęli się już z nietypowymi procesami i zostawili opinie na temat ich natury (złośliwy lub nieszkodliwy). Jeśli masz pewność, że proces jest złośliwy, usuń plik, który uruchamia proces. - Jeśli nadal nie znasz charakteru procesu, lepiej nie usuwać odpowiedniego pliku, ponieważ może to doprowadzić do awarii niektórych programów.

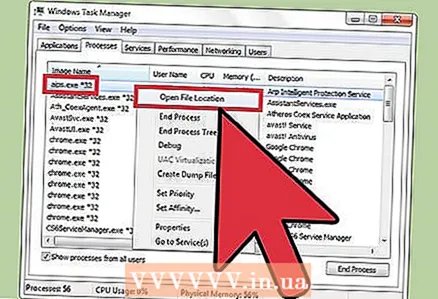

4 Kliknij klawisz kontrolny + Alt + Usunąć. Otworzy się Menedżer zadań Windows z listą wszystkich aktywnych procesów. Przewiń listę i znajdź złośliwy proces, który wykryłeś za pomocą wiersza poleceń.

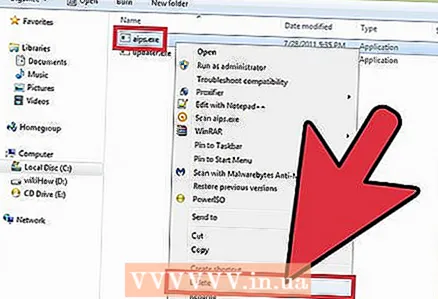

4 Kliknij klawisz kontrolny + Alt + Usunąć. Otworzy się Menedżer zadań Windows z listą wszystkich aktywnych procesów. Przewiń listę i znajdź złośliwy proces, który wykryłeś za pomocą wiersza poleceń.  5 Kliknij prawym przyciskiem myszy nazwę procesu i wybierz z menu opcję „Otwórz lokalizację przechowywania plików”. Otworzy się folder ze złośliwym plikiem.

5 Kliknij prawym przyciskiem myszy nazwę procesu i wybierz z menu opcję „Otwórz lokalizację przechowywania plików”. Otworzy się folder ze złośliwym plikiem.  6 Kliknij plik prawym przyciskiem myszy i wybierz z menu opcję „Usuń”. Złośliwy plik zostanie wysłany do Kosza, co uniemożliwi uruchomienie procesów.

6 Kliknij plik prawym przyciskiem myszy i wybierz z menu opcję „Usuń”. Złośliwy plik zostanie wysłany do Kosza, co uniemożliwi uruchomienie procesów. - Jeśli otworzy się okno z ostrzeżeniem, że pliku nie można usunąć, ponieważ jest w użyciu, wróć do okna Menedżera zadań, zaznacz proces i kliknij Zakończ proces. Proces zostanie zakończony i możesz usunąć odpowiedni plik.

- Jeśli usunąłeś niewłaściwy plik, kliknij dwukrotnie Kosz, aby go otworzyć, a następnie przeciągnij plik z Kosza, aby go przywrócić.

7 Kliknij prawym przyciskiem myszy Kosz i wybierz z menu Opróżnij. Spowoduje to trwałe usunięcie pliku.

7 Kliknij prawym przyciskiem myszy Kosz i wybierz z menu Opróżnij. Spowoduje to trwałe usunięcie pliku.

Metoda 4 z 4: Korzystanie z terminala (Mac OS X)

1 Otwórz terminal. W terminalu możesz uruchomić narzędzie wykrywające oprogramowanie szpiegujące (jeśli oczywiście takie istnieje). Kliknij "Aplikacje" - "Narzędzia" i dwukrotnie kliknij "Terminal". Terminal zapewnia interakcję z systemem operacyjnym za pomocą poleceń tekstowych.

1 Otwórz terminal. W terminalu możesz uruchomić narzędzie wykrywające oprogramowanie szpiegujące (jeśli oczywiście takie istnieje). Kliknij "Aplikacje" - "Narzędzia" i dwukrotnie kliknij "Terminal". Terminal zapewnia interakcję z systemem operacyjnym za pomocą poleceń tekstowych. - Ikonę terminala znajdziesz w Launchpadzie.

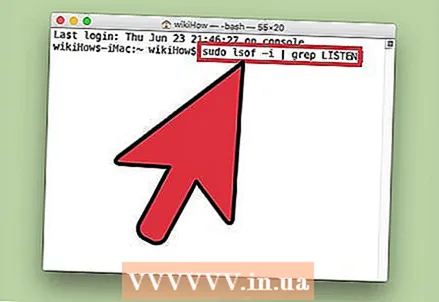

2 Wpisz polecenie sudo lsof -i | grep SŁUCHAJ i naciśnij ⏎ Powrót. Wyświetlona zostanie lista aktywnych procesów oraz informacje o ich aktywności w sieci.

2 Wpisz polecenie sudo lsof -i | grep SŁUCHAJ i naciśnij ⏎ Powrót. Wyświetlona zostanie lista aktywnych procesów oraz informacje o ich aktywności w sieci. - Zespół sudo przyznaje uprawnienia roota do kolejnego polecenia, to znaczy umożliwia przeglądanie plików systemowych.

- lsof jest skrótem od "listy otwartych plików". Oznacza to, że to polecenie umożliwia przeglądanie uruchomionych procesów.

- Operator -i wskazuje, że liście aktywnych procesów powinny towarzyszyć informacje o ich aktywności sieciowej, ponieważ oprogramowanie szpiegujące łączy się z Internetem, aby komunikować się ze źródłami zewnętrznymi.

- grep SŁUCHAJ - to polecenie wybiera procesy, które otwierają określone porty (tak działa oprogramowanie szpiegujące).

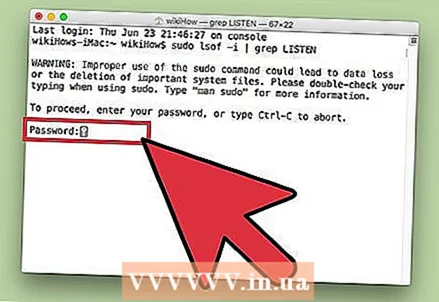

3 Wprowadź hasło administratora i kliknij ⏎ Powrót. Jest to wymagane przez polecenie sudo... Pamiętaj, że podczas wpisywania hasła nie jest ono wyświetlane w terminalu.

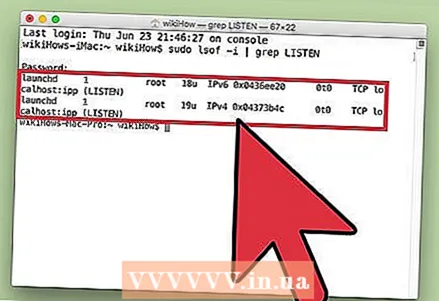

3 Wprowadź hasło administratora i kliknij ⏎ Powrót. Jest to wymagane przez polecenie sudo... Pamiętaj, że podczas wpisywania hasła nie jest ono wyświetlane w terminalu.  4 Dowiedz się, które procesy są złośliwe. Jeśli nie znasz nazwy procesu lub jeśli otwiera on port, najprawdopodobniej jest to złośliwe oprogramowanie. Jeśli nie masz pewności co do jakiegokolwiek procesu lub portu, wyszukaj nazwę procesu w Internecie. Najprawdopodobniej inni użytkownicy zetknęli się już z nietypowymi procesami i zostawili opinie na temat ich natury (złośliwy lub nieszkodliwy). Jeśli masz pewność, że proces jest złośliwy, usuń plik, który uruchamia proces.

4 Dowiedz się, które procesy są złośliwe. Jeśli nie znasz nazwy procesu lub jeśli otwiera on port, najprawdopodobniej jest to złośliwe oprogramowanie. Jeśli nie masz pewności co do jakiegokolwiek procesu lub portu, wyszukaj nazwę procesu w Internecie. Najprawdopodobniej inni użytkownicy zetknęli się już z nietypowymi procesami i zostawili opinie na temat ich natury (złośliwy lub nieszkodliwy). Jeśli masz pewność, że proces jest złośliwy, usuń plik, który uruchamia proces. - Jeśli nadal nie znasz charakteru procesu, lepiej nie usuwać odpowiedniego pliku, ponieważ może to doprowadzić do awarii niektórych programów.

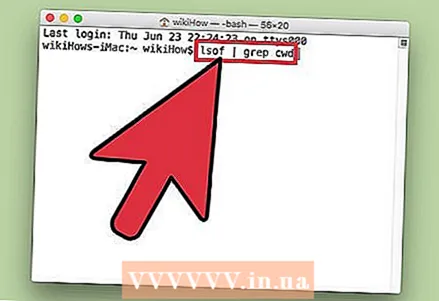

5 Wpisz polecenie lsof | grep cwd i naciśnij ⏎ Powrót. Wyświetlone zostaną ścieżki do folderów z plikami odpowiadającymi aktywnym procesom. Znajdź złośliwy proces na liście i skopiuj do niego ścieżkę.

5 Wpisz polecenie lsof | grep cwd i naciśnij ⏎ Powrót. Wyświetlone zostaną ścieżki do folderów z plikami odpowiadającymi aktywnym procesom. Znajdź złośliwy proces na liście i skopiuj do niego ścieżkę. - cwd oznacza bieżący katalog roboczy.

- Aby ułatwić czytanie list, uruchom ostatnie polecenie w nowym oknie terminala; aby to zrobić, w terminalu naciśnij ⌘ Cmd + n.

6 Wchodzić sudo rm -rf [ścieżka do pliku] i naciśnij ⏎ Powrót. Wstaw ścieżkę pliku w nawiasach. To polecenie usunie odpowiedni plik.

6 Wchodzić sudo rm -rf [ścieżka do pliku] i naciśnij ⏎ Powrót. Wstaw ścieżkę pliku w nawiasach. To polecenie usunie odpowiedni plik. - rm To skrót od „usuń”.

- Upewnij się, że chcesz usunąć ten konkretny plik. Pamiętaj, że plik zostanie trwale usunięty. Dlatego zalecamy wcześniejsze utworzenie kopii zapasowej. Otwórz menu Apple i kliknij Preferencje systemowe> Time Machine> Kopia zapasowa.

Porady

- Jeśli HijackThis generuje zbyt wiele podejrzanych plików, kliknij Zapisz dziennik, aby utworzyć plik tekstowy z wynikami i opublikować go na tym forum. Być może inni użytkownicy mogą polecić, co zrobić z tym lub innym plikiem.

- Porty 80 i 443 są używane przez wiele niezawodnych programów dostępu do sieci. Oczywiście oprogramowanie szpiegujące może korzystać z tych portów, ale jest to mało prawdopodobne, co oznacza, że oprogramowanie szpiegujące otworzy inne porty.

- Po znalezieniu i usunięciu oprogramowania szpiegującego zmień hasła do każdego konta, na które logujesz się z komputera. Lepiej być bezpiecznym niż potem przepraszać.

- Niektóre aplikacje mobilne, które rzekomo wykrywają i usuwają oprogramowanie szpiegujące na urządzeniach z Androidem, są w rzeczywistości niewiarygodne lub nawet fałszywe. Najlepszym sposobem na usunięcie oprogramowania szpiegującego ze smartfona jest przywrócenie ustawień fabrycznych.

- Przywracanie ustawień fabrycznych to również skuteczny sposób na usunięcie oprogramowania szpiegującego z iPhone'a, ale jeśli nie masz uprawnień administratora do plików systemowych, prawdopodobnie oprogramowanie szpiegujące nie będzie w stanie przeniknąć do systemu iOS.

Ostrzeżenia

- Zachowaj ostrożność podczas usuwania nieznanych plików. Usunięcie pliku z folderu System (w systemie Windows) może uszkodzić system operacyjny, a następnie ponownie zainstalować system Windows.

- Podobnie zachowaj ostrożność podczas usuwania plików za pomocą terminala w systemie Mac OS X. Jeśli uważasz, że znalazłeś złośliwy proces, najpierw przeczytaj informacje na jego temat w Internecie.