Autor:

Sara Rhodes

Data Utworzenia:

9 Luty 2021

Data Aktualizacji:

2 Lipiec 2024

Zawartość

- Kroki

- Metoda 1 z 4: Jak chronić swoje konta

- Metoda 2 z 4: Jak zabezpieczyć telefon

- Metoda 3 z 4: Jak chronić komputer

- Metoda 4 z 4: Jak zapewnić bezpieczeństwo sieci

- Porady

- Ostrzeżenia

Wydaje się, że we współczesnym świecie każdy może stać się ofiarą włamania. Każdego roku dochodzi do setek udanych cyberataków i niezliczonych prób. Całkowite zabezpieczenie przed włamaniem nie będzie możliwe, ale zawsze możesz podjąć środki zapobiegawcze. Z tego artykułu dowiesz się, jak poprawić bezpieczeństwo swoich kont, urządzeń mobilnych, komputerów i sieci.

Kroki

Metoda 1 z 4: Jak chronić swoje konta

1 Twórz złożone hasła. Hasła dostępu do kont w aplikacjach lub witrynach powinny składać się z trudnych do odgadnięcia kombinacji cyfr, dużych i małych liter oraz znaków specjalnych.

1 Twórz złożone hasła. Hasła dostępu do kont w aplikacjach lub witrynach powinny składać się z trudnych do odgadnięcia kombinacji cyfr, dużych i małych liter oraz znaków specjalnych. - Nie używaj jednego hasła do wielu witryn lub kont. Ograniczy to szkody spowodowane złamaniem jednego z haseł.

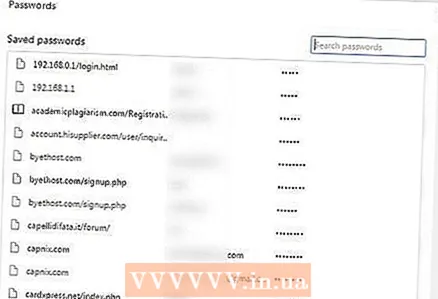

2 Użyj menedżera haseł. Menedżery haseł przechowują i automatycznie wprowadzają dane podczas logowania do witryn, co pozwala tworzyć złożone i niepowtarzalne hasła bez konieczności wprowadzania hasła więcej niż raz. Oczywiście zdecydowanie zaleca się, aby zawsze samodzielnie śledzić hasła, ale menedżer haseł znacznie zabezpieczy urządzenia mobilne.

2 Użyj menedżera haseł. Menedżery haseł przechowują i automatycznie wprowadzają dane podczas logowania do witryn, co pozwala tworzyć złożone i niepowtarzalne hasła bez konieczności wprowadzania hasła więcej niż raz. Oczywiście zdecydowanie zaleca się, aby zawsze samodzielnie śledzić hasła, ale menedżer haseł znacznie zabezpieczy urządzenia mobilne. - Wysoko oceniane menedżery haseł innych firm obejmują Dashlane 4, LastPass 4.0 Premium, 1Password, Sticky Password Premium i LogMeOnce Ultimate.

- Większość przeglądarek ma wbudowany menedżer haseł, który przechowuje Twoje dane (ale często nie jest zaszyfrowany).

3 Nie udostępniaj nikomu swojego hasła. To oczywista wskazówka, ale należy ją powtórzyć: nigdy nie podawaj administratorom witryny hasła dostępu do konta, z wyjątkiem szeregu usług szkolnych.

3 Nie udostępniaj nikomu swojego hasła. To oczywista wskazówka, ale należy ją powtórzyć: nigdy nie podawaj administratorom witryny hasła dostępu do konta, z wyjątkiem szeregu usług szkolnych. - Ta sama zasada dotyczy pracowników z branży informatycznej, Microsoft czy Apple.

- Nie udostępniaj też nikomu kodu PIN ani kodu dostępu do swojego telefonu lub tabletu. Nawet znajomi mogą przypadkowo udostępnić Twoje hasło innym osobom.

- Jeśli z jakiegoś powodu musisz udostępnić swoje hasło innej osobie, zmień je jak najszybciej po wykonaniu wymaganych czynności na swoim koncie.

4 Często zmieniaj hasła. Oprócz zachowania poufności należy również zmieniać hasła do różnych kont i urządzeń przynajmniej co sześć miesięcy.

4 Często zmieniaj hasła. Oprócz zachowania poufności należy również zmieniać hasła do różnych kont i urządzeń przynajmniej co sześć miesięcy. - Nie używaj dwa razy tego samego hasła (na przykład hasło do Facebooka musi być inne niż hasło bankowe).

- W przypadku zmiany hasła zmiany muszą być znaczące. Nie wystarczy zastąpić jedną literę lub cyfrę.

5 Użyj uwierzytelniania dwuskładnikowego. W takim przypadku po wpisaniu nazwy użytkownika i hasła należy również wprowadzić kod otrzymany SMS-em lub inną usługą. Takie podejście utrudnia crackerom, nawet jeśli zdobędą Twoje hasło.

5 Użyj uwierzytelniania dwuskładnikowego. W takim przypadku po wpisaniu nazwy użytkownika i hasła należy również wprowadzić kod otrzymany SMS-em lub inną usługą. Takie podejście utrudnia crackerom, nawet jeśli zdobędą Twoje hasło. - Wiele dużych witryn, w tym popularne serwisy społecznościowe, oferuje różne opcje uwierzytelniania dwuskładnikowego. Sprawdź ustawienia konta i włącz tę funkcję.

- Możesz skonfigurować weryfikację dwuskładnikową dla swojego konta Google.

- Popularne alternatywne usługi kodu obejmują Google Authenticator, Microsoft Authenticator i Authy. Również niektóre menedżery haseł mają podobną funkcję.

6 Nie używaj poprawnych odpowiedzi na pytania zabezpieczające. Podczas wypełniania pozycji odpowiedzi na pytania bezpieczeństwa nie należy używać poprawnych odpowiedzi. Hakerzy mogą znaleźć nazwisko panieńskie matki lub ulicę, na której mieszkałeś jako dziecko. Wręcz przeciwnie, lepiej jest celowo udzielać błędnych odpowiedzi, a nawet zastępować je hasłami bez odniesienia do samego pytania.

6 Nie używaj poprawnych odpowiedzi na pytania zabezpieczające. Podczas wypełniania pozycji odpowiedzi na pytania bezpieczeństwa nie należy używać poprawnych odpowiedzi. Hakerzy mogą znaleźć nazwisko panieńskie matki lub ulicę, na której mieszkałeś jako dziecko. Wręcz przeciwnie, lepiej jest celowo udzielać błędnych odpowiedzi, a nawet zastępować je hasłami bez odniesienia do samego pytania. - Na przykład na pytanie „Jakie jest nazwisko panieńskie twojej matki?” możesz wymyślić odpowiedź w stylu „Ananas”.

- Jeszcze lepiej, użyj kombinacji losowych liczb, liter i symboli, takich jak „Ig690HT7 @”.

- Możesz nagrać swoje odpowiedzi na pytania zabezpieczające i przechowywać je w bezpiecznym miejscu, aby móc przywrócić konto w przypadku zapomnienia odpowiedzi.

- Na przykład na pytanie „Jakie jest nazwisko panieńskie twojej matki?” możesz wymyślić odpowiedź w stylu „Ananas”.

7 Przeczytaj uważnie warunki polityki prywatności. Każda firma, która otrzymuje Twoje informacje, musi stosować politykę prywatności, która szczegółowo opisuje, w jaki sposób będzie postępować z takimi informacjami i w jakim zakresie te informacje mogą zostać ujawnione innym.

7 Przeczytaj uważnie warunki polityki prywatności. Każda firma, która otrzymuje Twoje informacje, musi stosować politykę prywatności, która szczegółowo opisuje, w jaki sposób będzie postępować z takimi informacjami i w jakim zakresie te informacje mogą zostać ujawnione innym. - Większość ludzi nigdy nie czyta tych terminów. Tekst może być uciążliwy, ale warto przynajmniej przejrzeć warunki oczami, aby wiedzieć, w jaki sposób zostaną wykorzystane Twoje dane.

- Jeśli jakiś punkt Ci nie odpowiada lub budzi niepokój, to lepiej zastanowić się, czy warto powierzyć swoje dane takiej firmie.

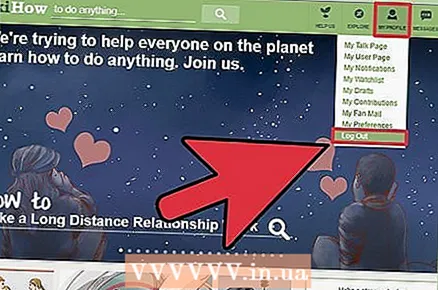

8 Wyloguj się ze swoich kont po zakończeniu pracy. Samo zamknięcie okna przeglądarki zwykle nie wystarcza, więc zawsze kliknij nazwę konta i wybierz Zakończ sesję lub Wyloguj się ze swojego kontaaby ręcznie wylogować się z konta i usunąć dane logowania z tej witryny.

8 Wyloguj się ze swoich kont po zakończeniu pracy. Samo zamknięcie okna przeglądarki zwykle nie wystarcza, więc zawsze kliknij nazwę konta i wybierz Zakończ sesję lub Wyloguj się ze swojego kontaaby ręcznie wylogować się z konta i usunąć dane logowania z tej witryny.  9 Przed wprowadzeniem hasła upewnij się, że jesteś na oficjalnej stronie internetowej. Witryny phishingowe podszywające się pod stronę logowania w sieciach społecznościowych lub usługach bankowych to jeden z najłatwiejszych sposobów na uzyskanie cudzych danych. Przede wszystkim spójrz na adres URL witryny: jeśli wygląda na dobrze znaną witrynę, ale z kilkoma różnicami (np. „Facebok” zamiast „Facebook”), to witryna jest fałszywa.

9 Przed wprowadzeniem hasła upewnij się, że jesteś na oficjalnej stronie internetowej. Witryny phishingowe podszywające się pod stronę logowania w sieciach społecznościowych lub usługach bankowych to jeden z najłatwiejszych sposobów na uzyskanie cudzych danych. Przede wszystkim spójrz na adres URL witryny: jeśli wygląda na dobrze znaną witrynę, ale z kilkoma różnicami (np. „Facebok” zamiast „Facebook”), to witryna jest fałszywa. - Na przykład wprowadź dane logowania do Twittera tylko na oficjalnej stronie Twittera. Nie umieszczaj informacji na stronie, która wymaga takich informacji do funkcji takich jak udostępnianie artykułu lub obrazu.

- Możliwy wyjątek: usługi uniwersyteckie mogą korzystać z istniejących usług, takich jak Gmail, na swojej stronie głównej.

Metoda 2 z 4: Jak zabezpieczyć telefon

1 Często zmieniaj hasło dostępu. Pierwszą linią obrony przed osobami, które próbują szpiegować lub ukraść Twoje dane, jest silne i stale zmieniające się hasło dostępu do Twojego urządzenia.

1 Często zmieniaj hasło dostępu. Pierwszą linią obrony przed osobami, które próbują szpiegować lub ukraść Twoje dane, jest silne i stale zmieniające się hasło dostępu do Twojego urządzenia. - Dokonaj znaczących zmian i nie ograniczaj się do zamiany jednej lub dwóch postaci.

- W większości telefonów można ustawić „złożone” hasło, które oprócz zwykłych cyfr zawiera litery i symbole.

- Nie używaj Touch ID ani innych funkcji dostępu do linii papilarnych. Mogą wydawać się silniejsze niż hasło, ale są znacznie łatwiejsze do ominięcia, ponieważ atakujący mogą utworzyć kopię odcisku palca za pomocą drukarki.

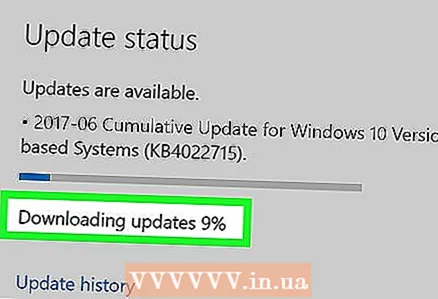

2 Aktualizuj swoje urządzenia i oprogramowanie. Zainstaluj wszystkie aktualizacje po ich wydaniu. Mogą to być aktualizacje aplikacji Facebook na smartfona lub całego systemu operacyjnego.

2 Aktualizuj swoje urządzenia i oprogramowanie. Zainstaluj wszystkie aktualizacje po ich wydaniu. Mogą to być aktualizacje aplikacji Facebook na smartfona lub całego systemu operacyjnego. - Wiele aktualizacji usuwa luki w zabezpieczeniach i luki w zabezpieczeniach. Brak aktualizacji oprogramowania może narazić urządzenie na niepożądane ryzyko.

- Skorzystaj z funkcji automatycznych aktualizacji aplikacji, aby pozbyć się niepotrzebnych problemów.

3 Naładuj telefon za pomocą niezawodnego portu USB. Należą do nich złącza w komputerze i porty ładowania w samochodzie. Publiczne porty USB w kawiarniach lub na placach mogą narazić Twoje dane na ryzyko.

3 Naładuj telefon za pomocą niezawodnego portu USB. Należą do nich złącza w komputerze i porty ładowania w samochodzie. Publiczne porty USB w kawiarniach lub na placach mogą narazić Twoje dane na ryzyko. - Z tego powodu zaleca się zabranie ze sobą wtyczki podczas podróży.

4 Nie odblokowuj bootloadera w celu uzyskania dostępu do roota ani nie pobieraj aplikacji innych firm. IPhone i urządzenia z Androidem mają zabezpieczenia, które można obejść, wykonując takie czynności, jak odblokowywanie i usuwanie ograniczeń, ale takie działania sprawią, że smartfon będzie podatny na wirusy i włamania. Podobnie pobieranie aplikacji z niezweryfikowanych źródeł („aplikacje stron trzecich”) zwiększa ryzyko użycia złośliwego oprogramowania na Twoim urządzeniu.

4 Nie odblokowuj bootloadera w celu uzyskania dostępu do roota ani nie pobieraj aplikacji innych firm. IPhone i urządzenia z Androidem mają zabezpieczenia, które można obejść, wykonując takie czynności, jak odblokowywanie i usuwanie ograniczeń, ale takie działania sprawią, że smartfon będzie podatny na wirusy i włamania. Podobnie pobieranie aplikacji z niezweryfikowanych źródeł („aplikacje stron trzecich”) zwiększa ryzyko użycia złośliwego oprogramowania na Twoim urządzeniu. - Urządzenia z systemem Android mają wbudowaną funkcję zabezpieczeń, która uniemożliwia instalację aplikacji z nieznanych źródeł. Jeśli wyłączyłeś taką funkcję (zakładka Bezpieczeństwo w menu Ustawienia), zachowaj ostrożność podczas pobierania aplikacji z różnych witryn.

Metoda 3 z 4: Jak chronić komputer

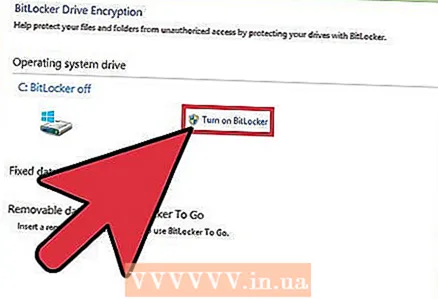

1 Zaszyfruj dane na dysku twardym. Jeśli dane na dysku twardym są zaszyfrowane, haker nie będzie mógł odczytać informacji zapisanych w pamięci, nawet jeśli uzyska dostęp do dysku twardego. Szyfrowanie to dodatkowy krok w celu ochrony danych wraz z innymi środkami bezpieczeństwa.

1 Zaszyfruj dane na dysku twardym. Jeśli dane na dysku twardym są zaszyfrowane, haker nie będzie mógł odczytać informacji zapisanych w pamięci, nawet jeśli uzyska dostęp do dysku twardego. Szyfrowanie to dodatkowy krok w celu ochrony danych wraz z innymi środkami bezpieczeństwa. - Prochowiec - Na komputerach Mac do szyfrowania używana jest usługa FileVault. Aby aktywować, musisz przejść do menu Apple w lewym górnym rogu ekranu urządzenia, a następnie wybrać Ustawienia systemowe, Kliknij Ochrona i bezpieczeństwonastępnie zakładka FileVault i w końcu Włącz FileVault... Najpierw może być konieczne kliknięcie ikony kłódki i wprowadzenie hasła do konta administratora bieżącego urządzenia Mac.

- Okna — BitLocker to domyślna usługa szyfrowania w systemie Windows. Aby aktywować, po prostu wpisz „bitlocker” w pasku wyszukiwania obok menu „Start”, a następnie kliknij „Szyfrowanie dysków funkcją Bitlocker” i Włącz funkcję BitLocker... Należy pamiętać, że użytkownicy systemu Windows 10 Home nie mogą uzyskać dostępu do funkcji BitLocker bez aktualizacji do systemu Windows 10 Pro.

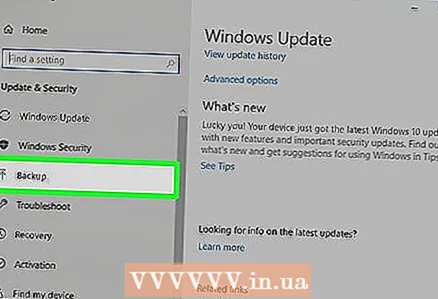

2 Instaluj aktualizacje w miarę ich udostępniania. Oprócz zwykłych ulepszeń wydajności aktualizacje systemu często zawierają ulepszenia zabezpieczeń.

2 Instaluj aktualizacje w miarę ich udostępniania. Oprócz zwykłych ulepszeń wydajności aktualizacje systemu często zawierają ulepszenia zabezpieczeń.  3 Regularnie twórz kopie zapasowe swoich danych. Nawet najbardziej rygorystyczne środki bezpieczeństwa nie gwarantują absolutnej ochrony. Problemem może być włamanie, a nawet zwykła awaria komputera. Dzięki kopiom zapasowym nie stracisz swoich danych.

3 Regularnie twórz kopie zapasowe swoich danych. Nawet najbardziej rygorystyczne środki bezpieczeństwa nie gwarantują absolutnej ochrony. Problemem może być włamanie, a nawet zwykła awaria komputera. Dzięki kopiom zapasowym nie stracisz swoich danych. - Istnieją usługi w chmurze, których można używać do tworzenia kopii zapasowych. Przed użyciem należy upewnić się, że usługa jest bezpieczna. Oprzyj się pokusie skorzystania z najtańszej opcji, jeśli chcesz chronić swoje dane.

- Do tworzenia kopii zapasowych można również użyć zaszyfrowanego zewnętrznego dysku twardego. Skonfiguruj komputer tak, aby codziennie automatycznie tworzył kopię zapasową danych w okresach, w których normalnie nie korzystasz z urządzenia.

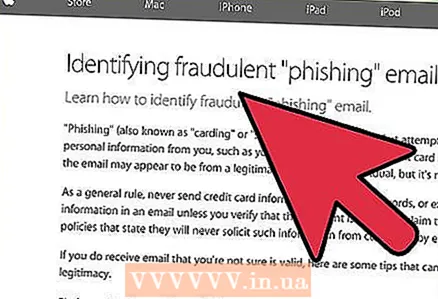

4 Nie klikaj podejrzanych linków ani nie odpowiadaj na nieznane e-maile. Jeśli otrzymasz niespodziewany list, którego nadawcy nie można zidentyfikować, powinieneś potraktować to jako próbę włamania. Nie korzystaj z linków w tym liście i nie podawaj nadawcy swoich danych osobowych.

4 Nie klikaj podejrzanych linków ani nie odpowiadaj na nieznane e-maile. Jeśli otrzymasz niespodziewany list, którego nadawcy nie można zidentyfikować, powinieneś potraktować to jako próbę włamania. Nie korzystaj z linków w tym liście i nie podawaj nadawcy swoich danych osobowych. - Pamiętaj, że nawet odpowiedź na e-mail pokaże nadawcy, że Twój adres e-mail jest poprawny i ważny. Oprzyj się pokusie napisania sarkastycznej odpowiedzi, ponieważ nawet list z odpowiedzią może zawierać informacje, których potrzebuje atakujący.

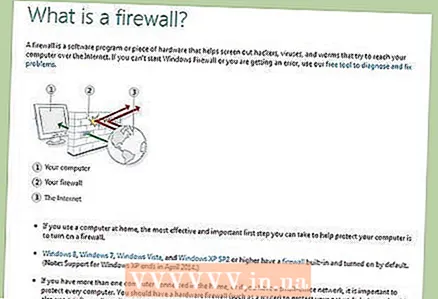

5 Zainstaluj lub aktywuj zaporę. Komputery z systemem Windows i Mac mają zaporę, która uniemożliwia atakującym uzyskanie dostępu do urządzenia. Jednak na niektórych komputerach zapora może nie być domyślnie włączona.

5 Zainstaluj lub aktywuj zaporę. Komputery z systemem Windows i Mac mają zaporę, która uniemożliwia atakującym uzyskanie dostępu do urządzenia. Jednak na niektórych komputerach zapora może nie być domyślnie włączona. - Otwórz ustawienia zabezpieczeń komputera i znajdź element „zapora”. Włącz tę funkcję, aby zablokować połączenia przychodzące.

- W przypadku korzystania z sieci bezprzewodowej ta funkcja jest zwykle dostępna na routerze.

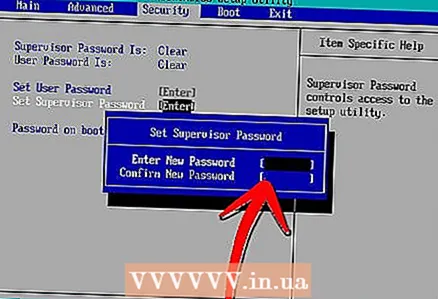

6 Włącz hasła do oprogramowania układowego. Jeśli ta funkcja jest dostępna na komputerze, włącz wprowadzanie hasła, aby ponownie uruchomić komputer z dysku lub włącz tryb pojedynczego użytkownika. Osoba atakująca nie byłaby w stanie ominąć takiego hasła bez fizycznego dostępu do komputera, ale szczególnie uważaj, aby nie zgubić lub nie zapomnieć takiego hasła, ponieważ resetowanie jest niezwykle trudne. Jak ustawić hasło oprogramowania układowego:

6 Włącz hasła do oprogramowania układowego. Jeśli ta funkcja jest dostępna na komputerze, włącz wprowadzanie hasła, aby ponownie uruchomić komputer z dysku lub włącz tryb pojedynczego użytkownika. Osoba atakująca nie byłaby w stanie ominąć takiego hasła bez fizycznego dostępu do komputera, ale szczególnie uważaj, aby nie zgubić lub nie zapomnieć takiego hasła, ponieważ resetowanie jest niezwykle trudne. Jak ustawić hasło oprogramowania układowego: - Prochowiec - uruchom ponownie urządzenie, a następnie przytrzymaj ⌘ Polecenie oraz r podczas ładowania. Kliknij Narzędzia, następnie Narzędzie do hasła oprogramowania układowego, Włącz hasło oprogramowania układowego i utwórz hasło.

- Okna - uruchom ponownie komputer, a następnie przytrzymaj klawisz wejścia BIOS (zwykle to wyjście, F1, F2, F8, F10, Del) podczas ładowania. Użyj strzałek na klawiaturze, aby wybrać element ustawiania hasła, a następnie wprowadź żądane hasło.

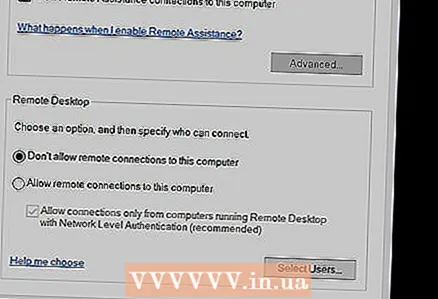

7 Wyłącz zdalny dostęp. Czasami trzeba samodzielnie uzyskać zdalny dostęp do komputera lub otworzyć dostęp do pomocy technicznej. Domyślnie lepiej jest wyłączyć tę funkcję i włączyć ją tylko w razie potrzeby na krótki czas.

7 Wyłącz zdalny dostęp. Czasami trzeba samodzielnie uzyskać zdalny dostęp do komputera lub otworzyć dostęp do pomocy technicznej. Domyślnie lepiej jest wyłączyć tę funkcję i włączyć ją tylko w razie potrzeby na krótki czas. - Dołączony zdalny dostęp skutecznie stanie się otwartymi drzwiami dla intruzów, którzy chcą włamać się do twojego komputera i ukraść dane.

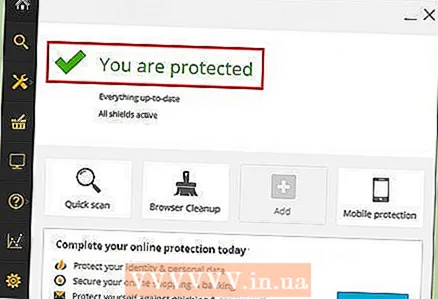

8 Zainstaluj program antywirusowy. Programy antywirusowe rozpoznają i usuwają potencjalnie niebezpieczne pliki i programy zaraz po ich pobraniu. W przypadku komputerów PC dobrym wyborem jest program Windows Defender, który jest preinstalowany w systemie operacyjnym Windows 10. W przypadku komputerów Mac należy użyć AVG lub McAfee jako kolejnej linii obrony oprócz usługi Gatekeeper, która została zaprojektowana w celu ochrony systemu przez domyślny.

8 Zainstaluj program antywirusowy. Programy antywirusowe rozpoznają i usuwają potencjalnie niebezpieczne pliki i programy zaraz po ich pobraniu. W przypadku komputerów PC dobrym wyborem jest program Windows Defender, który jest preinstalowany w systemie operacyjnym Windows 10. W przypadku komputerów Mac należy użyć AVG lub McAfee jako kolejnej linii obrony oprócz usługi Gatekeeper, która została zaprojektowana w celu ochrony systemu przez domyślny. - Nie zaszkodzi również upewnić się, że zapora sieciowa i usługa Bluetooth umożliwiają dostęp do komputera tylko za pośrednictwem bezpiecznych połączeń.

Metoda 4 z 4: Jak zapewnić bezpieczeństwo sieci

1 Korzystaj z bezpiecznych sieci bezprzewodowych. Ogólnie rzecz biorąc, bezpieczne sieci wymagają podania hasła przed połączeniem. W niektórych miejscach (np. lotniska i kawiarnie) możesz poprosić o hasło po dokonaniu zakupu.

1 Korzystaj z bezpiecznych sieci bezprzewodowych. Ogólnie rzecz biorąc, bezpieczne sieci wymagają podania hasła przed połączeniem. W niektórych miejscach (np. lotniska i kawiarnie) możesz poprosić o hasło po dokonaniu zakupu. - Jeśli sieć bezprzewodowa nie jest zabezpieczona, komputer poinformuje Cię o tym przed połączeniem.Ponadto w niektórych systemach operacyjnych obok nazwy sieci będzie wyświetlany wykrzyknik.

- Jeśli chcesz uzyskać dostęp do Internetu, ale w pobliżu nie ma bezpiecznej sieci, zmień wszystkie hasła natychmiast po następnym połączeniu z bezpieczną siecią.

- Korzystaj z bezpiecznej i szyfrowanej sieci bezprzewodowej w domu. Należy pamiętać, że routery bezprzewodowe zwykle nie są domyślnie zabezpieczone, więc musisz sam zadbać o bezpieczeństwo.

Chiara corsaro

Technik naprawy telefonów i komputerów Chiara Corsaro jest dyrektorem generalnym i technikiem Apple Certified Mac i iOS w macVolks, Inc., autoryzowanym centrum serwisowym Apple w San Francisco Bay Area. MacVolks, Inc. założona w 1990 roku, akredytowana przez Bureau of Better Business (BBB) z oceną A+ i jest częścią Apple Consultants Network (ACN). Chiara corsaro

Chiara corsaro

Technik naprawy telefonów i komputerówNasz ekspert potwierdza: Aby chronić swój komputer przed hakerami, zawsze łącz się z Internetem tylko przez bezpieczną sieć. Lepiej nie korzystać z sieci publicznych, ponieważ są one głównym zagrożeniem dla Twojego komputera poza domem.

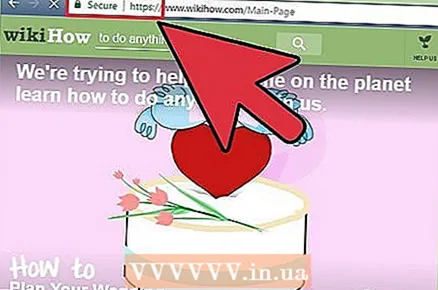

2 Pobieraj programy tylko na wiarygodne strony. Nie używaj programów z witryn, które odwiedzasz z niezabezpieczonym połączeniem. Jeśli na pasku adresu nie ma ikony kłódki i symbolu „HTTPS” przed „www”, najlepiej w ogóle nie odwiedzać tej witryny (i nie pobierać plików).

2 Pobieraj programy tylko na wiarygodne strony. Nie używaj programów z witryn, które odwiedzasz z niezabezpieczonym połączeniem. Jeśli na pasku adresu nie ma ikony kłódki i symbolu „HTTPS” przed „www”, najlepiej w ogóle nie odwiedzać tej witryny (i nie pobierać plików).  3 Naucz się rozpoznawać fałszywe witryny. Oprócz symboli „HTTPS” i ikony kłódki po lewej stronie adresu, przed wprowadzeniem hasła na stronie sprawdź dokładnie tekst adresu witryny. Niektóre witryny próbują ukraść dane logowania i podszywać się pod inne znane witryny — są to tak zwane witryny phishingowe. Zazwyczaj w tym przypadku w wierszu adresu występują lub nie występują niektóre litery, symbole i łączniki.

3 Naucz się rozpoznawać fałszywe witryny. Oprócz symboli „HTTPS” i ikony kłódki po lewej stronie adresu, przed wprowadzeniem hasła na stronie sprawdź dokładnie tekst adresu witryny. Niektóre witryny próbują ukraść dane logowania i podszywać się pod inne znane witryny — są to tak zwane witryny phishingowe. Zazwyczaj w tym przypadku w wierszu adresu występują lub nie występują niektóre litery, symbole i łączniki. - Na przykład witryna z adresem facebook.com może podszywać się pod Facebooka.

- Witryny zawierające wiele słów oddzielonych myślnikami (słowa między „www” i „.com”) również powinny być ogólnie uważane za niewiarygodne.

4 Nie korzystaj z usług udostępniania plików. Witryny te nie tylko naruszają prawa własności intelektualnej, ale są również pełne hakerów. Możesz myśleć, że pobierasz nowy film lub nowy hit, ale plik może być ukrytym wirusem lub złośliwym oprogramowaniem.

4 Nie korzystaj z usług udostępniania plików. Witryny te nie tylko naruszają prawa własności intelektualnej, ale są również pełne hakerów. Możesz myśleć, że pobierasz nowy film lub nowy hit, ale plik może być ukrytym wirusem lub złośliwym oprogramowaniem. - Wiele plików jest zaprojektowanych w taki sposób, że ukryty w nich wirus i złośliwe oprogramowanie nie może zostać rozpoznany przez skanowanie antywirusowe. System nie zostanie zainfekowany, dopóki nie odtworzysz pliku.

5 Kupuj tylko w zaufanych sklepach. Nie wpisuj danych karty bankowej w witrynach bez symboli „https: //” przed częścią „www” w adresie strony. Litera „s” oznacza, że witryna jest chroniona. Inne witryny nie szyfrują ani nie chronią Twoich danych.

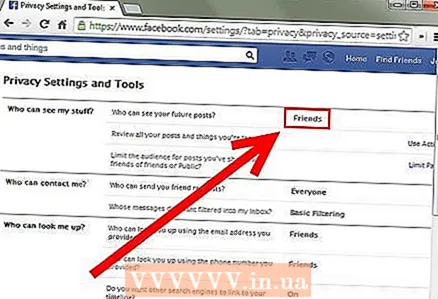

5 Kupuj tylko w zaufanych sklepach. Nie wpisuj danych karty bankowej w witrynach bez symboli „https: //” przed częścią „www” w adresie strony. Litera „s” oznacza, że witryna jest chroniona. Inne witryny nie szyfrują ani nie chronią Twoich danych.  6 Nie udostępniaj danych osobowych w mediach społecznościowych. Możesz mieć wrażenie, że udostępniasz dane tylko znajomym, ale ujawnianie danych osobowych o sobie i swoim życiu w sieci społecznościowej może narazić Cię na włamania. Udostępniaj informacje bezpośrednio ludziom, a nie w otwartych publikacjach.

6 Nie udostępniaj danych osobowych w mediach społecznościowych. Możesz mieć wrażenie, że udostępniasz dane tylko znajomym, ale ujawnianie danych osobowych o sobie i swoim życiu w sieci społecznościowej może narazić Cię na włamania. Udostępniaj informacje bezpośrednio ludziom, a nie w otwartych publikacjach.

Porady

- W Internecie można znaleźć bezpłatne i płatne wersje zapór sieciowych i programów antywirusowych.

- Twoje hasło nie może być tą samą nazwą użytkownika ani adresem e-mail.

Ostrzeżenia

- Niestety, jedyną stuprocentową ochroną przed włamaniami będzie jedynie całkowite odrzucenie technologii.

- Obecność zielonej kłódki i elementu HTTPS nie oznacza, że strona jest jeszcze oficjalna. Należy dokładnie sprawdzić adres i zawsze wpisać go samodzielnie, a nie podążać za linkiem w liście.