Zawartość

- Do kroku

- Metoda 1 z 4: Korzystanie z oprogramowania zabezpieczającego

- Metoda 2 z 4: Chroń swoje dane za pomocą kodu kryptograficznego

- Metoda 3 z 4: Bezpieczna ochrona hasłem Zainstaluj Bezpieczną ochronę hasłem

- Metoda 4 z 4: Utrzymuj bezpieczne nawyki

Aby chronić wszystkie dane osobiste, biznesowe i finansowe, które przechowujesz na swoim komputerze, bardzo ważne jest, aby upewnić się, że Twój komputer jest zawsze chroniony. Na szczęście zabezpieczenie komputera nie jest trudne, o ile zastosujesz odpowiednie środki ostrożności. Używając bezpiecznych haseł i stosując odpowiednie procedury weryfikacji, utrudniasz innym osobom lub programom podszywanie się pod Ciebie i uzyskiwanie dostępu do Twoich danych. Za pomocą oprogramowania ochronnego możesz przedostać się do komputera przez hakera, wirusa lub złośliwe oprogramowanie. Oprócz oprogramowania ochronnego możesz również używać szyfrowania i stosować szereg bezpiecznych nawyków podczas surfowania w Internecie, jako dodatkowe narzędzia do ochrony danych.

Do kroku

Metoda 1 z 4: Korzystanie z oprogramowania zabezpieczającego

Chroń swój komputer, instalując oprogramowanie antywirusowe. Oprogramowanie antywirusowe to narzędzie zabezpieczające zaprojektowane w celu ochrony komputera przed wirusami, oprogramowaniem szpiegującym, złośliwym oprogramowaniem i innymi wirtualnymi zagrożeniami online. Dobrej jakości oprogramowanie antywirusowe należy kupić i zainstalować na komputerze.

Chroń swój komputer, instalując oprogramowanie antywirusowe. Oprogramowanie antywirusowe to narzędzie zabezpieczające zaprojektowane w celu ochrony komputera przed wirusami, oprogramowaniem szpiegującym, złośliwym oprogramowaniem i innymi wirtualnymi zagrożeniami online. Dobrej jakości oprogramowanie antywirusowe należy kupić i zainstalować na komputerze. - Popularne typy oprogramowania antywirusowego to Avast, AVG, McAfee i Symantec.

- Skonfiguruj oprogramowanie tak, aby automatycznie sprawdzało komputer pod kątem wirusów i złośliwego oprogramowania, aby chronić komputer przed tymi zagrożeniami.

- Wiele programów antywirusowych może również blokować reklamy i spam ze stron internetowych, dzięki czemu możesz bezpieczniej przeglądać Internet ze swojego komputera.

Włącz zaporę sieciową, aby informacje uzyskiwane z Internetu były filtrowane. Zapora to program, który sprawdza dane docierające do komputera przez połączenie internetowe w celu blokowania złośliwych programów. Przejdź do panelu sterowania komputera i menu „System i zabezpieczenia”. Kliknij skrót do Zapory systemu Windows i sprawdź, czy jest rzeczywiście aktywowany.

Włącz zaporę sieciową, aby informacje uzyskiwane z Internetu były filtrowane. Zapora to program, który sprawdza dane docierające do komputera przez połączenie internetowe w celu blokowania złośliwych programów. Przejdź do panelu sterowania komputera i menu „System i zabezpieczenia”. Kliknij skrót do Zapory systemu Windows i sprawdź, czy jest rzeczywiście aktywowany. - Zapora automatycznie wbudowana w system Windows jest tak samo dobra, jak zapory większości programów antywirusowych.

- Upewnij się, że masz połączenie z Internetem podczas włączania zapory, aby zapora również mogła się połączyć.

- Jeśli nie możesz znaleźć skrótu, wpisz „zapora sieciowa” w pasku wyszukiwania w menu System i zabezpieczenia.

Wskazówka: Jeśli masz program antywirusowy, który zawiera zaporę, użyj tej zapory, aby była zoptymalizowana pod kątem oprogramowania antywirusowego.

Wyczyść swój komputer za pomocą produktów do usuwania złośliwego oprogramowania. Zapory i programy antywirusowe mają zapobiegać zainfekowaniu komputera, ale nie są w stanie usunąć wirusów ani złośliwego oprogramowania, które już zainfekowały komputer. Dlatego po ataku lub infekcji wyczyść system za pomocą programu przeciwko złośliwemu oprogramowaniu. Pobierz oprogramowanie i uruchamiaj je od czasu do czasu, aby wykryć wszelkie złośliwe programy.

Wyczyść swój komputer za pomocą produktów do usuwania złośliwego oprogramowania. Zapory i programy antywirusowe mają zapobiegać zainfekowaniu komputera, ale nie są w stanie usunąć wirusów ani złośliwego oprogramowania, które już zainfekowały komputer. Dlatego po ataku lub infekcji wyczyść system za pomocą programu przeciwko złośliwemu oprogramowaniu. Pobierz oprogramowanie i uruchamiaj je od czasu do czasu, aby wykryć wszelkie złośliwe programy. - Popularne produkty, które mogą usunąć złośliwe oprogramowanie, są dostępne pod nazwami Spybot Search & Destroy oraz Malwarebytes.

- Zaplanuj regularne skanowanie, aby sprawdzić komputer pod kątem oprogramowania szpiegującego, złośliwego oprogramowania i wirusów.

Metoda 2 z 4: Chroń swoje dane za pomocą kodu kryptograficznego

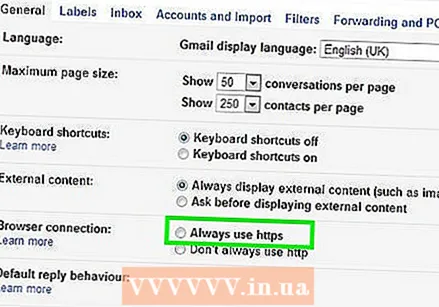

W Gmailu wybierz opcję „Używaj zawsze protokołu HTTPS”. Aby mieć pewność, że strona Gmaila zawsze korzysta z bezpiecznego połączenia HTTPS, kliknij koło zębate w prawym górnym rogu. Przewiń do karty zatytułowanej „Ogólne”. W menu Ogólne wybierz opcję, aby mieć pewność, że zawsze używasz połączenia HTTPS.

W Gmailu wybierz opcję „Używaj zawsze protokołu HTTPS”. Aby mieć pewność, że strona Gmaila zawsze korzysta z bezpiecznego połączenia HTTPS, kliknij koło zębate w prawym górnym rogu. Przewiń do karty zatytułowanej „Ogólne”. W menu Ogólne wybierz opcję, aby mieć pewność, że zawsze używasz połączenia HTTPS. - Twoje ustawienia Gmaila są zapisane, więc od teraz będziesz używać połączenia HTTPS za każdym razem, gdy będziesz korzystać z Gmaila.

- Prawdopodobnie Twój Gmail zawiera wiele ważnych i osobistych informacji. Dlatego zabezpiecz program za pomocą połączenia HTTPS.

Ustaw także Facebooka tak, aby program automatycznie używał połączenia HTTPS. Aby dostosować ustawienia konta na Facebooku, aby platforma korzystała z połączenia HTTPS, kliknij strzałkę skierowaną w dół w prawym górnym rogu ekranu i wybierz opcję „Ustawienia konta”. W menu, w którym możesz dostosować ustawienia konta, kliknij opcję „Bezpieczeństwo”, aby otworzyć menu. W sekcji „Bezpieczne przeglądanie” zaznacz pole „Odwiedź Facebooka, jeśli to możliwe, korzystając z bezpiecznego połączenia (https)”, aby dostosować ustawienia.

Ustaw także Facebooka tak, aby program automatycznie używał połączenia HTTPS. Aby dostosować ustawienia konta na Facebooku, aby platforma korzystała z połączenia HTTPS, kliknij strzałkę skierowaną w dół w prawym górnym rogu ekranu i wybierz opcję „Ustawienia konta”. W menu, w którym możesz dostosować ustawienia konta, kliknij opcję „Bezpieczeństwo”, aby otworzyć menu. W sekcji „Bezpieczne przeglądanie” zaznacz pole „Odwiedź Facebooka, jeśli to możliwe, korzystając z bezpiecznego połączenia (https)”, aby dostosować ustawienia. - Wirusy i złośliwe oprogramowanie mogą dostać się do twojego komputera za pomocą twojego konta na Facebooku.

Zainstaluj rozszerzenie HTTPS Everywhere dla swojej przeglądarki. Jeśli używasz Google Chrome, Opera lub Firefox jako przeglądarki internetowej, możesz dodać rozszerzenie, które automatycznie prosi o bezpieczne połączenie podczas odwiedzania strony internetowej. Jeśli strona obsługuje połączenie HTTPS, Twoja przeglądarka automatycznie użyje bezpiecznego połączenia. Pobierz rozszerzenie i dodaj je do swojej przeglądarki.

Zainstaluj rozszerzenie HTTPS Everywhere dla swojej przeglądarki. Jeśli używasz Google Chrome, Opera lub Firefox jako przeglądarki internetowej, możesz dodać rozszerzenie, które automatycznie prosi o bezpieczne połączenie podczas odwiedzania strony internetowej. Jeśli strona obsługuje połączenie HTTPS, Twoja przeglądarka automatycznie użyje bezpiecznego połączenia. Pobierz rozszerzenie i dodaj je do swojej przeglądarki. - Aby pobrać rozszerzenie, przejdź do https://www.eff.org/https-everywhere.

Wskazówka: Po zainstalowaniu rozszerzenia upewnij się, że jest włączone, klikając ikonę w rogu okna przeglądarki.

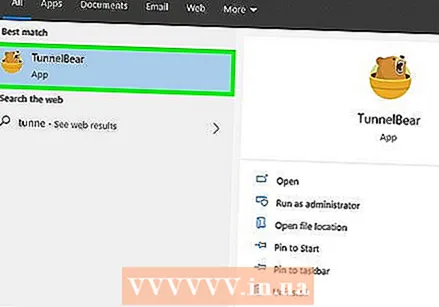

Chroń swoje połączenie Wi-Fi za pomocą usługi VPN. Korzystanie z publicznego połączenia Wi-Fi lub innej sieci, która nie należy do Ciebie, może narazić komputer na ataki hakerów, wirusów i złośliwego oprogramowania.Wirtualna sieć prywatna (VPN) szyfruje Twoje informacje i chroni Twój komputer, dzięki czemu możesz surfować po Internecie bez ryzyka.

Chroń swoje połączenie Wi-Fi za pomocą usługi VPN. Korzystanie z publicznego połączenia Wi-Fi lub innej sieci, która nie należy do Ciebie, może narazić komputer na ataki hakerów, wirusów i złośliwego oprogramowania.Wirtualna sieć prywatna (VPN) szyfruje Twoje informacje i chroni Twój komputer, dzięki czemu możesz surfować po Internecie bez ryzyka. - Możesz subskrybować popularną sieć VPN, taką jak Tunnel Bear, Cyber Ghost lub ProtonVPN.

- Wiele sieci VPN wymaga miesięcznej opłaty za korzystanie z ich usług bezpieczeństwa.

- Przeszukaj internet w poszukiwaniu darmowych sieci VPN, z których również możesz skorzystać.

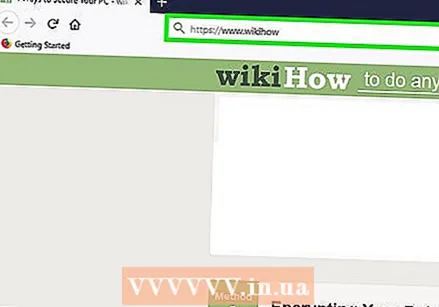

Używaj połączenia HTTPS w witrynach internetowych, aby chronić swój komputer. Bezpieczny protokół przesyłania hipertekstu, zwykle w skrócie HTTPS, to bezpieczne połączenie ze stroną internetową, z której korzysta Twoja przeglądarka podczas otwierania i przeglądania strony internetowej. Dowiesz się, że witryna, do której uzyskałeś dostęp, korzysta z połączenia HTTPS, jeśli zobaczysz litery „https:” na początku adresu witryny w pasku adresu witryny.

Używaj połączenia HTTPS w witrynach internetowych, aby chronić swój komputer. Bezpieczny protokół przesyłania hipertekstu, zwykle w skrócie HTTPS, to bezpieczne połączenie ze stroną internetową, z której korzysta Twoja przeglądarka podczas otwierania i przeglądania strony internetowej. Dowiesz się, że witryna, do której uzyskałeś dostęp, korzysta z połączenia HTTPS, jeśli zobaczysz litery „https:” na początku adresu witryny w pasku adresu witryny. - Wiele witryn korzysta z połączenia HTTPS, które zapewnia lepszą ochronę komputera przed wirusami i złośliwym oprogramowaniem.

Metoda 3 z 4: Bezpieczna ochrona hasłem Zainstaluj Bezpieczną ochronę hasłem

Aktywuj opcję „Weryfikacja dwuetapowa” na swoim koncie Windows. Otwórz przeglądarkę internetową i zaloguj się na swoje konto w witrynie firmy Microsoft. Poszukaj opcji Ustawienia zabezpieczeń u góry strony i kliknij ją, aby otworzyć menu. Zajrzyj do menu zabezpieczeń, które zostanie otwarte, aby sprawdzić, czy widzisz opcję „Weryfikacja dwuetapowa”. Aktywuj opcję, klikając przycisk.

Aktywuj opcję „Weryfikacja dwuetapowa” na swoim koncie Windows. Otwórz przeglądarkę internetową i zaloguj się na swoje konto w witrynie firmy Microsoft. Poszukaj opcji Ustawienia zabezpieczeń u góry strony i kliknij ją, aby otworzyć menu. Zajrzyj do menu zabezpieczeń, które zostanie otwarte, aby sprawdzić, czy widzisz opcję „Weryfikacja dwuetapowa”. Aktywuj opcję, klikając przycisk. - Zaloguj się na swoje konto pod adresem https://account.microsoft.com/profile.

- Dwuetapowy system weryfikacji zapewnia inny sposób wskazania, że używasz konta, a nie kogoś innego, aby zapewnić jeszcze większe bezpieczeństwo komputera.

- Nie musisz koniecznie używać programu Outlook lub innych aplikacji systemu Windows, aby zainstalować system weryfikacji dwuetapowej.

Wskazówka: Aby dodać drugi czek, potrzebujesz urządzenia lub wiadomości e-mail od firmy Microsoft, na której możesz otrzymać kod, którego możesz użyć, aby udowodnić, że to Ty. Wprowadź swój numer telefonu, jeśli chcesz otrzymać kod w wiadomości tekstowej, lub podaj swój adres e-mail, jeśli wolisz otrzymać kod dostępu w wiadomości e-mail.

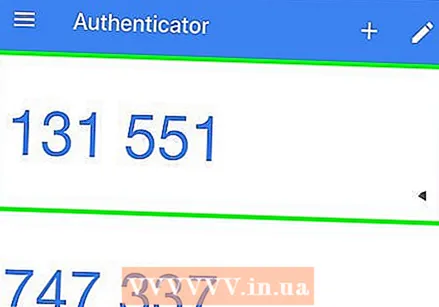

Pobierz aplikację uwierzytelniającą, aby zabezpieczyć używaną aplikację. Pobierz aplikację uwierzytelniającą na smartfon lub tablet, aby nie otrzymywać kodów w wiadomościach tekstowych lub e-mailach za każdym razem, gdy musisz potwierdzić, że to Ty próbujesz otworzyć aplikację lub konto. Dodaj aplikacje, których używasz, do aplikacji, aby łatwo potwierdzić swoją tożsamość i chronić swoje aplikacje.

Pobierz aplikację uwierzytelniającą, aby zabezpieczyć używaną aplikację. Pobierz aplikację uwierzytelniającą na smartfon lub tablet, aby nie otrzymywać kodów w wiadomościach tekstowych lub e-mailach za każdym razem, gdy musisz potwierdzić, że to Ty próbujesz otworzyć aplikację lub konto. Dodaj aplikacje, których używasz, do aplikacji, aby łatwo potwierdzić swoją tożsamość i chronić swoje aplikacje. - Popularne aplikacje uwierzytelniające obejmują Google Authenticator, Authy i LastPass.

- Dodaj konta platform, z których korzystasz w mediach społecznościowych, do swojej aplikacji tożsamości, aby dodać dodatkową warstwę ochrony.

Użyj menedżera haseł, aby zachować kontrolę nad swoimi hasłami. Menedżer haseł przechowuje i utrzymuje Twoje hasła, ale także umożliwia tworzenie silnych i unikalnych haseł podczas tworzenia konta dla nowej witryny lub aplikacji. Jeśli chcesz się gdzieś zalogować, możesz otworzyć kreatora hasła, skopiować swoje hasło i wkleić je w polu logowania.

Użyj menedżera haseł, aby zachować kontrolę nad swoimi hasłami. Menedżer haseł przechowuje i utrzymuje Twoje hasła, ale także umożliwia tworzenie silnych i unikalnych haseł podczas tworzenia konta dla nowej witryny lub aplikacji. Jeśli chcesz się gdzieś zalogować, możesz otworzyć kreatora hasła, skopiować swoje hasło i wkleić je w polu logowania. - Niektóre menedżery haseł automatycznie zawierają rozszerzenia przeglądarki, które automatycznie uzupełniają hasła.

- Popularne menedżery haseł to LastPass, 1Password i Dashlane.

- Aby pobrać niektóre menedżery haseł, może być konieczne opłacenie miesięcznej lub rocznej subskrypcji.

Dodaj swój numer telefonu do konta Google, aby aktywować weryfikację dwuetapową. Google stosuje system weryfikacji, który wykorzystuje dwuskładnikowy system uwierzytelniania zwany weryfikacją dwuetapową, który pomaga zapewnić większe bezpieczeństwo konta. W przeglądarce przejdź do ustawień bezpieczeństwa swojego konta i dodaj numer swojego smartfona do swojego konta, aby je aktywować. Kod otrzymasz SMS-em, telefonicznie lub za pomocą aplikacji weryfikacyjnej.

Dodaj swój numer telefonu do konta Google, aby aktywować weryfikację dwuetapową. Google stosuje system weryfikacji, który wykorzystuje dwuskładnikowy system uwierzytelniania zwany weryfikacją dwuetapową, który pomaga zapewnić większe bezpieczeństwo konta. W przeglądarce przejdź do ustawień bezpieczeństwa swojego konta i dodaj numer swojego smartfona do swojego konta, aby je aktywować. Kod otrzymasz SMS-em, telefonicznie lub za pomocą aplikacji weryfikacyjnej. - Przejdź do App Store i pobierz aplikację Google Authentication po aktywacji weryfikacji dwuetapowej w celu utworzenia kodu weryfikacyjnego. Jest to również możliwe, jeśli nie masz połączenia z Internetem.

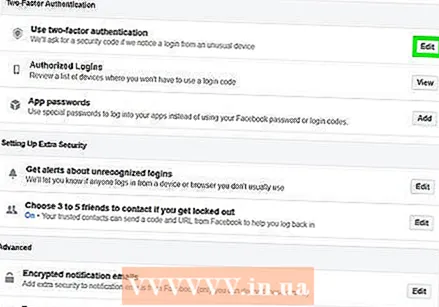

Zmień ustawienia Facebooka, instalując uwierzytelnianie dwuskładnikowe. Aby zabezpieczyć swoje konto na Facebooku, przejdź do menu „Bezpieczeństwo i logowanie” w ustawieniach konta. Kliknij „Zmień” po prawej stronie opcji „Uwierzytelnianie dwuskładnikowe”, aby wybrać sposób, w jaki chcesz otrzymać drugie uwierzytelnienie. Możesz otrzymać kod w wiadomości tekstowej lub za pomocą aplikacji uwierzytelniającej.

Zmień ustawienia Facebooka, instalując uwierzytelnianie dwuskładnikowe. Aby zabezpieczyć swoje konto na Facebooku, przejdź do menu „Bezpieczeństwo i logowanie” w ustawieniach konta. Kliknij „Zmień” po prawej stronie opcji „Uwierzytelnianie dwuskładnikowe”, aby wybrać sposób, w jaki chcesz otrzymać drugie uwierzytelnienie. Możesz otrzymać kod w wiadomości tekstowej lub za pomocą aplikacji uwierzytelniającej. - Twoje konto na Facebooku jest pełne danych osobowych, które oczywiście chcesz chronić, ale może to być również sposób na przedostanie się hakerów lub złośliwego oprogramowania na Twój komputer.

Metoda 4 z 4: Utrzymuj bezpieczne nawyki

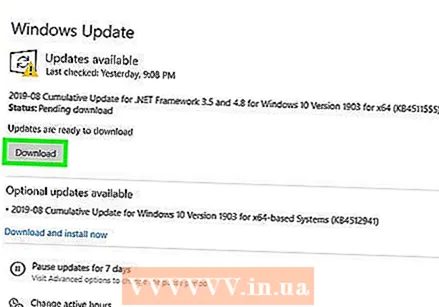

Upewnij się, że komputer jest zaktualizowany. Aby chronić go na stałe, ważne jest, aby komputer miał najnowsze narzędzia i aktualizacje. Przejdź do opcji Windows Update w panelu sterowania komputera i kliknij „Sprawdź aktualizacje”. Wybierz opcję, która zainstaluje wszystkie dostępne aktualizacje.

Upewnij się, że komputer jest zaktualizowany. Aby chronić go na stałe, ważne jest, aby komputer miał najnowsze narzędzia i aktualizacje. Przejdź do opcji Windows Update w panelu sterowania komputera i kliknij „Sprawdź aktualizacje”. Wybierz opcję, która zainstaluje wszystkie dostępne aktualizacje. - Niektóre aktualizacje trwają nawet godzinę, zwłaszcza jeśli minęło dużo czasu od aktualizacji komputera.

- Po zakończeniu procesu aktualizacji uruchom ponownie komputer, aby aktualizacje zaczęły obowiązywać.

Zawsze skanuj załączniki do wiadomości e-mail przed ich otwarciem. Podobnie, e-mail, który Twoim zdaniem otrzymałeś od kogoś, kogo znasz, mógł zostać wysłany przy użyciu taktyki zwanej spear phishing, w której nadawca podszywa się pod jednego z Twoich kontaktów, aby uzyskać dostęp do poczty e-mail i komputera. Zawsze klikaj prawym przyciskiem myszy wszystkie załączniki i wybierz jeden, aby ręcznie przeskanować plik, aby upewnić się, że jest bezpieczny.

Zawsze skanuj załączniki do wiadomości e-mail przed ich otwarciem. Podobnie, e-mail, który Twoim zdaniem otrzymałeś od kogoś, kogo znasz, mógł zostać wysłany przy użyciu taktyki zwanej spear phishing, w której nadawca podszywa się pod jednego z Twoich kontaktów, aby uzyskać dostęp do poczty e-mail i komputera. Zawsze klikaj prawym przyciskiem myszy wszystkie załączniki i wybierz jeden, aby ręcznie przeskanować plik, aby upewnić się, że jest bezpieczny. Wskazówka: Nie otwieraj załączników w e-mailach od osób lub firm, których nie znasz.

Aby zwiększyć bezpieczeństwo, zapobiegaj automatycznemu otwieraniu obrazów w programie pocztowym. Szkodliwe programy mogą wykorzystywać wszelkiego rodzaju sztuczki, aby uzyskać dostęp do poczty e-mail i komputera. Aby uniemożliwić niechciane oprogramowanie, wyłącz automatyczne wyświetlanie obrazów w otrzymywanych wiadomościach. Przejdź do ustawień konta w swoim e-mailu i wybierz opcję, która wymaga wyrażenia zgody przed wyświetleniem zdjęć.

Aby zwiększyć bezpieczeństwo, zapobiegaj automatycznemu otwieraniu obrazów w programie pocztowym. Szkodliwe programy mogą wykorzystywać wszelkiego rodzaju sztuczki, aby uzyskać dostęp do poczty e-mail i komputera. Aby uniemożliwić niechciane oprogramowanie, wyłącz automatyczne wyświetlanie obrazów w otrzymywanych wiadomościach. Przejdź do ustawień konta w swoim e-mailu i wybierz opcję, która wymaga wyrażenia zgody przed wyświetleniem zdjęć. - W Gmailu kliknij opcję ustawień w prawym górnym rogu ekranu. Wybierz ustawienia poczty e-mail i kliknij pole „Pytaj przed wyświetleniem zawartości zewnętrznej”.

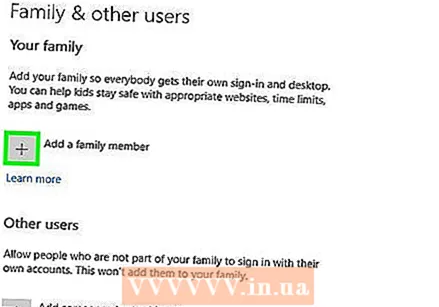

Aby zablokować złośliwe oprogramowanie w systemie Windows, użyj zwykłego konta użytkownika, a nie konta administratora. Jeśli skonfigurujesz komputer bez zmiany ustawień, być może używasz konta administratora, co może narazić komputer na potencjalne ataki. Wybierz opcję „Zarządzaj innym kontem” z menu Konta użytkowników i utwórz nowe konto. Podczas tworzenia konta wybierz opcję „Użytkownik standardowy”.

Aby zablokować złośliwe oprogramowanie w systemie Windows, użyj zwykłego konta użytkownika, a nie konta administratora. Jeśli skonfigurujesz komputer bez zmiany ustawień, być może używasz konta administratora, co może narazić komputer na potencjalne ataki. Wybierz opcję „Zarządzaj innym kontem” z menu Konta użytkowników i utwórz nowe konto. Podczas tworzenia konta wybierz opcję „Użytkownik standardowy”. - Korzystając ze standardowego konta, dodajesz dodatkowy poziom bezpieczeństwa po swoim komputerze.

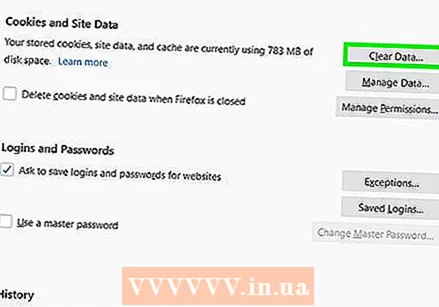

Usuń pliki cookie ze swojej przeglądarki, których nie chcesz lub nie potrzebujesz. Pliki cookie to sposób, w jaki witryny internetowe przechowują informacje o Tobie i Twojej przeglądarce, aby przeglądanie ich witryn było łatwiejsze i bardziej praktyczne. Mogą być używane tylko przez hakerów lub złośliwe oprogramowanie. Przejdź do ustawień przeglądarki i usuń pliki cookie, których nie chcesz.

Usuń pliki cookie ze swojej przeglądarki, których nie chcesz lub nie potrzebujesz. Pliki cookie to sposób, w jaki witryny internetowe przechowują informacje o Tobie i Twojej przeglądarce, aby przeglądanie ich witryn było łatwiejsze i bardziej praktyczne. Mogą być używane tylko przez hakerów lub złośliwe oprogramowanie. Przejdź do ustawień przeglądarki i usuń pliki cookie, których nie chcesz. - Posiadanie określonych plików cookie dla wielu witryn internetowych może być przydatne, aby uniknąć konieczności wprowadzania danych za każdym razem w witrynach, które często odwiedzasz.

Unikaj stron internetowych, które mają adres bez HTTPS. Jeśli witryna wydaje się podejrzana lub prosi o podanie danych osobowych, nie odwiedzaj jej, aby chronić swój komputer przed potencjalnym atakiem. Jeśli widzisz adres internetowy bez liter HTTPS, jest to wyraźny znak, że witryna nie jest bezpieczna.

Unikaj stron internetowych, które mają adres bez HTTPS. Jeśli witryna wydaje się podejrzana lub prosi o podanie danych osobowych, nie odwiedzaj jej, aby chronić swój komputer przed potencjalnym atakiem. Jeśli widzisz adres internetowy bez liter HTTPS, jest to wyraźny znak, że witryna nie jest bezpieczna. - Nie wszystkie strony internetowe bez HTTPS w adresie internetowym są niebezpieczne, ale nie są bezpieczne, więc dla bezpieczeństwa nie wprowadzaj żadnych danych osobowych ani finansowych na tych stronach.