Autor:

Louise Ward

Data Utworzenia:

9 Luty 2021

Data Aktualizacji:

28 Czerwiec 2024

Zawartość

Kwestie prywatności w Internecie nie ograniczają się już do pornografii dziecięcej, terroryzmu i hakerów: jeśli nie wiesz, jak ukryć swoje dane osobowe, spowoduje to stajesz się głównym celem złodziei tożsamości i innych nielegalnych działań. Niektórzy nawet martwią się, jak można ich chronić przed swoim rządem (i to też ma sens!). Jeśli chcesz zachować bezpieczeństwo w erze cyfrowej, podejmując niektóre z poniższych podstawowych środków ostrożności, które pomogą Ci ukryć swoją (anonimową) tożsamość.

Kroki

Poznaj podstawy anonimowości

Witryny internetowe często śledzą odwiedzających w celach reklamowych i łączy do mediów społecznościowych. Za każdym razem, gdy odwiedzasz witrynę internetową, zapisuje ona Twój adres IP (adres Twojego komputera w internecie), z jakiej strony jesteś, z jakiej przeglądarki korzystasz, z Twojego systemu operacyjnego. , jak długo jesteś na danej stronie i jakie linki kliknąłeś.

Popularne wyszukiwarki rejestrują Twoją historię wyszukiwania. Twoje zapytania z wyszukiwarki są powiązane z Twoim adresem IP (i kontem, jeśli jesteś zalogowany). Są one łączone i analizowane, aby dokładniej kierować reklamy i zapewniać trafniejsze wyniki wyszukiwania.

Sieci społecznościowe również śledzą każdy Twój ruch. Jeśli Twój komputer jest zalogowany do dowolnej sieci społecznościowej (Facebook, Twitter ...), sieci te będą mogły śledzić historię Twojej przeglądarki, jeśli odwiedzane strony mają wtyczki (wtyczki ) dla mediów społecznościowych (przyciski „Lubię to”, Podaj dalej itp.).

Twój dostawca usług internetowych (ISP) może analizować ruch w sieci, aby zobaczyć, co robisz w sieci. Jest to najczęściej używane do określenia, czy klienci używają sieci do pobierania plików torrent zawierających treści chronione prawem autorskim.

Pełna anonimowość nie jest możliwa. Bez względu na to, jak bardzo ukrywasz swoje ślady, zawsze będą dostępne „jakieś” informacje, które można wykorzystać do profilowania i identyfikacji Ciebie. Celem korzystania z narzędzi anonimowości jest zmniejszenie ilości istniejących danych osobowych, ale ze względu na naturę internetu nigdy nie można naprawdę anonimizować.

Kiedy korzystasz z Internetu, musisz wybierać między wygodą a anonimowością. Nie jest łatwo zachować anonimowość w Internecie, ponieważ wymaga znacznej ilości świadomego wysiłku. Twoje połączenia będą znacznie wolniejsze podczas przeglądania stron internetowych i będziesz musiał przejść przez więcej obwodów, zanim połączysz się z Internetem. Jeśli więc ważna jest dla Ciebie anonimowość, bądź przygotowany i zaakceptuj pewne kompromisy, aby się tam dostać.- W następnej sekcji omówimy, jak zapobiec powiązaniu danych osobowych z adresem IP, ale nie gwarantujemy anonimowości. Aby zwiększyć swoją anonimowość online, zobacz także dwie ostatnie sekcje tego artykułu.

Część 1 z 3: Ochrona danych osobowych

Aby zasubskrybować strony internetowe, użyj odrzucanego adresu e-mail (dodatkowego adresu e-mail). Upewnij się, że ten adres e-mail nie zawiera danych osobowych i nie jest powiązany z żadnym kontem, na którym są przechowywane Twoje dane osobowe.- Kliknij tutaj, aby uzyskać szczegółowe informacje na temat tworzenia dodatkowego adresu e-mail.

Korzystanie z wyszukiwarek chroni prywatność użytkowników. Główne wyszukiwarki, takie jak Google, Bing i Yahoo! wszystkie śledzą Twoje wyszukiwania i kojarzą je z Twoim adresem IP. Zamiast tego użyj alternatywnej wyszukiwarki, ale nie śledź swoich wyszukiwań, takich jak DuckDuckGo lub StartPage.

Użyj menedżera haseł, aby Twoje hasła były wystarczająco silne. Jeśli korzystasz z Internetu dłużej niż tydzień, prawdopodobnie masz kilka haseł, o których musisz pamiętać. Bardzo łatwo jest użyć tego samego hasła, a jeśli jest inne, po prostu wprowadzić niewielkie zmiany w wielu różnych witrynach, aby uprościć obsługę, ale jest to poważne zagrożenie bezpieczeństwa. Jeśli witryna internetowa z Twoim hasłem i adresem e-mail zostanie zhakowana, każda witryna, w której używasz tej samej kombinacji hasła i adresu e-mail, jest narażona na to samo ryzyko. Dlatego menedżer haseł zapamiętuje hasła do każdej odwiedzanej strony i umożliwia generowanie silnych i losowych haseł dla każdej witryny.

- Kliknij tutaj, aby uzyskać szczegółowe instrukcje dotyczące instalowania menedżera haseł.

- Dzięki menedżerowi haseł nie musisz martwić się o utworzenie łatwego do zapamiętania hasła. Zamiast tego możesz tworzyć silne hasła, których złamanie jest prawie niemożliwe. „Kz2Jh @ ds3a $ gs * F% 7” jest silniejszym hasłem niż „MyDogName1983”.

Część 2 z 3: Przeglądanie z podstawową anonimowością

Nauczmy się kilku podstawowych pojęć. Jeśli chodzi o anonimowość w Internecie, sprawy techniczne bardzo szybko stają się techniczne. Przed zagłębieniem się w ten temat pomocne może być podstawowe zrozumienie niektórych z najczęściej używanych terminów poniżej.

- Pływ W kategoriach sieciowych ruch to transmisja danych z jednego komputera do drugiego.

- serwer - To jest komputer zdalny, który zawiera pliki i nawiązuje połączenia. Wszystkie strony internetowe będą przechowywane na serwerach, do których uzyskujesz dostęp za pomocą określonej przeglądarki.

- Kodować Jest to czynność polegająca na ochronie danych przesyłanych przez sieć za pomocą losowo generowanego zestawu kodów. Gdy dane są zaszyfrowane, są pomieszane zgodnie z unikalnym kodem, który ma tylko twój komputer i serwer. Gwarantuje to, że w przypadku przechwycenia danych nie można ich zdekodować.

- Pełnomocnik (Proxy) - serwer proxy to serwer skonfigurowany do zbierania i ponownego wysyłania ruchu sieciowego. Zasadniczo serwer proxy pozwoli ci się z nim połączyć, a następnie wyśle twoje żądania do stron internetowych. Następnie otrzymuje dane ze stron internetowych i odsyła je do Ciebie. Jest to korzystne, ponieważ ukrywa Twój adres IP przed odwiedzanymi witrynami internetowymi.

- VPN - VPN to wirtualna sieć prywatna. To jest zaszyfrowane połączenie między Tobą a serwerem. Jest często używany w środowiskach korporacyjnych, aby pracownicy zdalni mieli bezpieczny dostęp do zasobów przedsiębiorstwa. VPN można opisać jako „tunel” przez Internet, który łączy Cię bezpośrednio z serwerem.

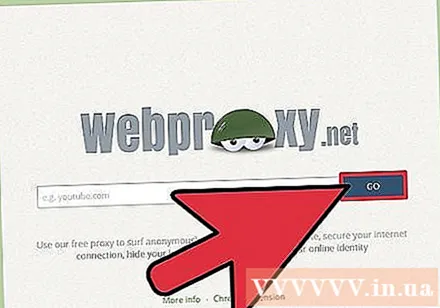

Użyj internetowego serwera proxy. Istnieją tysiące serwerów proxy, a liczba ta zmienia się każdego dnia. Są to witryny internetowe, które kierują ruch przez serwer proxy. Wpływają tylko na ruch przechodzący przez tę witrynę; Następnie otwórz kolejną kartę w przeglądarce, a wszystko, co wyślesz, zostanie wysłane anonimowo.

- Korzystając z poświadczeń internetowych, unikaj witryn, w których korzystanie z nich wymaga bezpiecznych danych logowania (używanych do uzyskiwania dostępu do Facebooka, bankowości itp.), Nigdy nie ufając. takie strony.

- Większość serwerów proxy nie jest w stanie wyświetlić niektórych treści, takich jak filmy.

Połącz się z serwerem proxy. Proxy to serwer, który przekazuje Twój ruch internetowy. Jest to korzystne, ponieważ ukrywa Twój osobisty adres IP przed witrynami sieci Web podczas łączenia się przez serwer proxy. Wadą jest to, że musisz mieć pewność, że serwer proxy nie zrobi nic szkodliwego dla Twojego ruchu.

- W Internecie dostępnych jest wiele usług proxy, zarówno bezpłatnych, jak i płatnych. Darmowe hosty zazwyczaj obsługują reklamy.

- Po znalezieniu serwera proxy, z którym chcesz się połączyć, musisz skonfigurować przeglądarkę, aby łączyła się z serwerem. Wpłynie to tylko na ruch generowany przez Twoją przeglądarkę (np. Komunikator nie będzie przekazywany przez proxy, chyba że jest tak skonfigurowany).

- Podobnie jak w przypadku internetowych serwerów proxy, należy unikać logowania się do czegokolwiek, co wymaga poufnych informacji, po prostu nie można ufać firmie proxy, że nie ujawnią danych. Twój.

- Nie łącz się z żadnymi „otwartymi” serwerami proxy. Te serwery proxy są faktycznie pozostawione otwarte przez kogoś innego i często są złośliwe lub nielegalne.

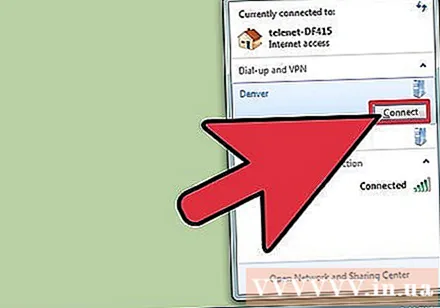

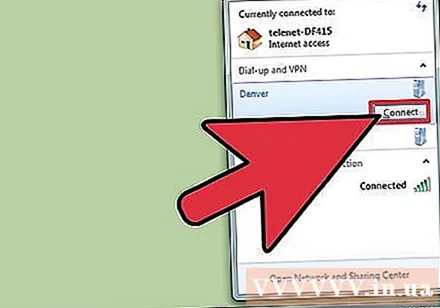

Zarejestruj się w sieci VPN. Wirtualna sieć prywatna szyfruje ruch do iz Twojej sieci oraz zwiększa Twoją prywatność. Sprawia również, że ruch wygląda tak, jakby pochodził z serwera VPN, podobnie jak serwer proxy. Większość sieci VPN pobiera opłatę, a wiele z nich musi rejestrować ruch zgodnie z wymaganiami władz lokalnych.- Nie ufaj żadnej firmie VPN, która twierdzi, że nic o Tobie nie zarejestruje, żadna firma VPN nie ryzykuje, że zostanie zmuszona do jej wyłączenia tylko po to, aby chronić pojedynczego klienta przed żądaniem rządu. .

Korzystanie z przeglądarki Tor. Tor to sieć, która działa tak samo jak wiele różnych serwerów proxy, przekazuje Twój ruch tam iz powrotem między różnymi serwerami przekaźnikowymi, zanim dotrze do celu lub do Twojej maszyny. Tylko ruch przechodzący przez przeglądarkę Tor będzie anonimowy, a przeglądanie za pomocą przeglądarki Tor będzie znacznie wolniejsze niż zwykłe przeglądanie.- Kliknij tutaj, aby uzyskać bardziej szczegółowe informacje o używaniu Tora.

Część 3 z 3: Przeglądanie sieci z silną anonimowością

Wykonaj czynności opisane w tej sekcji. Jeśli chcesz naprawdę anonimowo przeglądać Internet, przed przejściem do trybu online musisz skonfigurować kilka rzeczy. Brzmi to trochę zagmatwane, ale wykonanie tych kroków jest jedynym gwarantowanym sposobem, w jaki będziesz wyglądać anonimowo w Internecie.- Ta metoda pomoże Ci skonfigurować własną sieć VPN na własnym serwerze zlokalizowanym za granicą. Jest to o wiele bezpieczniejsze niż rejestracja w usłudze VPN, ponieważ trudno ufać, że firma zawsze zapewni bezpieczeństwo danych.

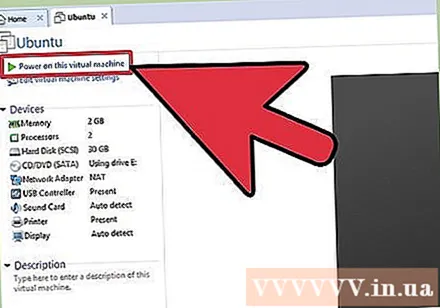

Zainstaluj system Linux na maszynie wirtualnej na komputerze domowym. Twój komputer ma wiele usług podłączonych do Internetu, z których każda może zagrozić Twojej anonimowości w sieci, nawet nie zdając sobie z tego sprawy. Windows nie jest szczególnie bezpieczny, ale Mac OS X też nie, ale jest trochę lepszy. Pierwszym krokiem do uzyskania anonimowości jest zainstalowanie Linuksa na maszynie wirtualnej, tak jak na komputerze wewnątrz twojego komputera.

- Wirtualny komputer jest otoczony „ścianą”, która zapobiega przedostawaniu się przez niego danych do istniejącego komputera. Jest to ważne, ponieważ zapobiega wyświetlaniu istniejącego podpisu komputera podczas anonimowego przeglądania.

- Kliknij tutaj, aby uzyskać szczegółowe instrukcje dotyczące instalowania systemu operacyjnego Linux na maszynie wirtualnej. Instalacja jest bezpłatna, ale zajmie około godziny.

- TailsOS to jedna z najpopularniejszych dystrybucji Linuksa zorientowanych na prywatność. Jest bardzo lekki i całkowicie zaszyfrowany.

Znajdź za granicą wirtualny serwer prywatny (VPS). Ta usługa będzie Cię kosztować kilka dolarów miesięcznie, ale zapewni Ci anonimowe przeglądanie sieci. Ważne jest, aby zarejestrować się w VPS w innym kraju, aby ruch do iz VPS nie mógł być śledzony na Twój domowy adres IP.

- Użyjesz VPS do zainstalowania na nim oprogramowania VPN (Virtual Private Network). Umożliwi to łączenie się przez VPN i ukrycie prawdziwego adresu IP.

- Wybierz usługę VPS, która pozwala płacić metodami bez ujawniania swojej tożsamości, na przykład DarkCoin.

- Po zarejestrowaniu się w VPS musisz zainstalować jego własny system operacyjny.Zainstaluj jedną z następujących dystrybucji Linuksa, która pozwoli na łatwiejszą instalację VPN: Ubuntu, Fedora, CentOS lub Debian.

- Pamiętaj, że Twój dostawca VPS może nadal podlegać nakazowi sądowemu na ujawnienie informacji o VPN, jeśli rząd podejrzewa, że VPN działa nielegalnie. A potem naprawdę niewiele można zrobić, aby temu zapobiec.

Zainstaluj własną wirtualną sieć prywatną VPN na VPS. VPN jest tym, z czym łączy się Twój komputer, aby uzyskać dostęp do Internetu. Będzie to zasadniczo działać tak, jakbyś przeglądał z lokalizacji VPS, a nie z domu, a także szyfruje wszystkie dane do iz VPS. Ten krok jest nieco bardziej skomplikowany niż instalacja wirtualnego systemu operacyjnego. Jest to prawdopodobnie najważniejszy krok, więc jeśli ważna jest dla Ciebie anonimowość, upewnij się, że ją wypełnisz. Te kroki są specyficzne dla OpenVPN na Ubuntu, jednego z bardziej niezawodnych bezpłatnych rozwiązań VPN.

- Zaloguj się do swojego systemu operacyjnego VPS. Ten proces będzie się różnić w zależności od wybranej usługi VPS.

- Odwiedź witrynę OpenVPN i pobierz odpowiedni pakiet oprogramowania. Dostępnych jest wiele różnych opcji, więc upewnij się, że wybrałeś odpowiednią wersję oprogramowania systemu operacyjnego VPS. Dostępne pliki do pobrania można znaleźć pod adresem

- Otwórz terminal na swoim VPS i wpisz dpkg -i openvpnasdebpack.deb aby zainstalować pobrane oprogramowanie OpenVPN. Polecenie będzie inne, jeśli nie używasz Ubuntu lub Debiana.

- Rodzaj passwd openvpn i po wyświetleniu monitu ustaw nowe hasło. To będzie hasło administratora do oprogramowania OpenVPN.

- Otwórz przeglądarkę internetową na swoim VPS i wprowadź adres wyświetlany w terminalu (terminalu). Otworzy się pulpit nawigacyjny OpenVPN. Zaloguj się za pomocą utworzonej nazwy użytkownika i hasła. Po pierwszym zalogowaniu się VPN jest gotowy do pracy.

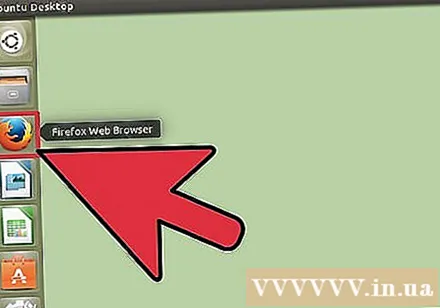

Otwórz przeglądarkę internetową na swoim wirtualnym komputerze. Będziesz musiał uzyskać dostęp do klienta OpenVPN Connect, aby pobrać niezbędne pliki konfiguracyjne dla programu połączeniowego.

- Wprowadź ten sam adres, którego użyłeś w VPS, aby uzyskać dostęp do panelu sterowania, ale bez części adresu.

- Zaloguj się na swoje konto administratora OpenVPN, używając „openvpn” jako nazwy użytkownika i hasła utworzonego wcześniej.

- Prześlij plik lub na swój wirtualny komputer.

Prześlij klienta OpenVPN na swój komputer wirtualny. Po skonfigurowaniu VPN na VPS musisz skonfigurować maszynę wirtualną, aby łączyła się z nią bezpośrednio. Poniższe instrukcje dotyczą Ubuntu i Debiana, więc może być konieczna zmiana polecenia, aby pasowało do twojego systemu operacyjnego.

- Otwórz terminal i wpisz sudo apt-get install network-manager-openvpn-gnome

- Poczekaj, aż pakiet zostanie pobrany i zainstalowany.

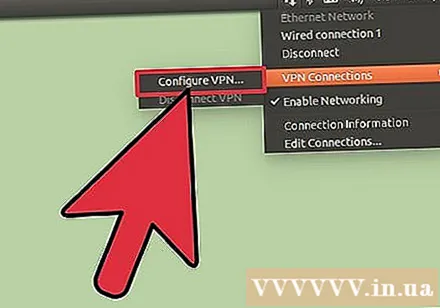

- Otwórz Menedżera sieci, a następnie kliknij kartę „VPN”.

- Kliknij przycisk „Importuj”, a następnie wybierz pobrany plik konfiguracyjny.

- Przejrzyj swoje ustawienia. Pola Certyfikat i Klucz zostaną wypełnione automatycznie, a Twój adres VPN pojawi się w polu Brama.

- Kliknij kartę „Ustawienia IPV4”, a następnie wybierz „Tylko adresy automatyczne (VPN)” z menu rozwijanego Metody. Zapewni to, że cały ruch internetowy będzie kierowany przez VPN.

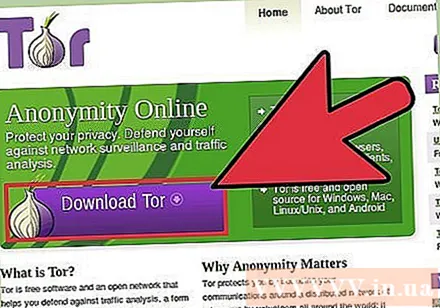

Prześlij paczkę Tora z przeglądarką na swój komputer wirtualny. Teraz, gdy VPS i VPN są skonfigurowane, możesz przeglądać internet z dużą dozą anonimowości. Twoja sieć VPN będzie szyfrować cały ruch do iz maszyny wirtualnej. Jeśli chcesz pójść o krok dalej, korzystanie z przeglądarki Tor może dodać dodatkową warstwę ochrony, ale w zamian prędkość przeglądania może być wolniejsza.

- Możesz pobrać przeglądarkę Tor z

- Uruchomienie Tora przez VPN pomoże ukryć fakt, że używasz Tora przed dostawcą usług internetowych (będzie on widział tylko Twój zaszyfrowany ruch VPN).

- Uruchom program instalacyjny Tora. Domyślne ustawienia tego programu zapewniają wszechstronną ochronę większości użytkowników.

- Aby uzyskać więcej informacji na temat korzystania z Tora, kliknij tutaj.

Regularnie zmieniaj dostawców VPS. Jeśli obawiasz się o swoją anonimowość, musisz zmieniać dostawców VPS co najmniej raz w miesiącu. Oznacza to również, że za każdym razem będziesz musiał ponownie konfigurować OpenVPN, ale zrobisz to szybciej, powtarzając ten proces. Upewnij się, że całkowicie przeinstalowałeś VPS, zanim przełączysz się na nowy.

Mądrze surfuj po Internecie. Gdy wszystko jest skonfigurowane, siła anonimowości zależy tylko od nawyków surfowania.

- Skorzystaj z alternatywnych wyszukiwarek, takich jak DuckDuckGo lub StartPage.

- Unikaj witryn korzystających z JavaScript. Kod Javascript może zostać użyty do ujawnienia adresu IP i tożsamości ruchu.

- Wyjdź z sieci Tor podczas otwierania plików pobranych przez Tora.

- Nie pobieraj plików torrent podczas połączenia z siecią Tor.

- Trzymaj się z dala od witryn, które nie używają protokołu HTTPS (spójrz na pasek adresu otwartej witryny, aby sprawdzić, czy strona korzysta z protokołu HTTP lub HTTPS).

- Unikaj instalowania wtyczek do przeglądarek.