Zawartość

- Kroki

- Część 1 z 4: Podstawy anonimowości

- Część 2 z 4: Ochrona danych osobowych

- Część 3 z 4: Podstawowe środki zapewniające anonimowość w Internecie

- Część 4 z 4: Środki zaawansowane

Obawy o zachowanie anonimowości w Internecie nie są już jedynym zmartwieniem miłośników pornografii, terrorystów i hakerów. Naruszone dane osobowe mogą sprawić, że staniesz się ofiarą oszustów, którzy kradną dane osobowe i wyrządzają szkodę innym nielegalnym działaniom osób trzecich. Niektórzy ludzie są zajęci zabezpieczaniem ich przed inwigilacją rządową, a nawet inwigilacją rządu obcego (i nie bez powodu). Jednocześnie nic nie może zapewnić 100% anonimowości w Internecie, jak zawsze luki loopktóre można wykorzystać do identyfikacji użytkownika, a w różnych programach zawsze występują pewne problemy z bezpieczeństwem.Ale jeśli chcesz stworzyć dla siebie bezpieczniejsze środowisko w epoce cyfrowej, możesz podjąć podstawowe środki ostrożności, aby do pewnego stopnia ukryć lub zamaskować swoją tożsamość online.

Kroki

Część 1 z 4: Podstawy anonimowości

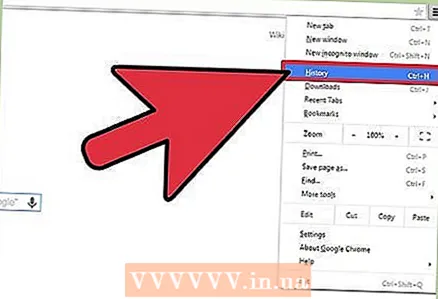

1 Zrozum, że witryny śledzą informacje o odwiedzających, aby wyświetlać ukierunkowane reklamy i linki do mediów społecznościowych. Wiele witryn zarabia nawet na wyświetlaniu reklam. Duża część z nich dąży do tego, aby odwiedzający klikali w interesujące ich reklamy, dlatego starają się wyświetlać reklamy ukierunkowane na podstawie zebranych na ich temat danych (które można śledzić samodzielnie lub nawet kupić), odzwierciedlając osobiste zainteresowania, co pozwala wybrać ciekawsze ogłoszenia. Istnieje wiele metod zbierania tych danych, w tym instalacja śledzących plików cookie, śledzenie adresu IP (adresu Twojego komputera w sieci), historii odwiedzin stron, używanej przeglądarki, zainstalowanego systemu operacyjnego, długości pobytu w konkretnej witrynie, źródła odesłań do witryny, a nawet odwiedziny stron w innych witrynach (przy użyciu tych samych plików cookie). Wszystko to odbywa się automatycznie, gdy odwiedzasz witryny gromadzące informacje, więc nawet ich nie zauważasz.

1 Zrozum, że witryny śledzą informacje o odwiedzających, aby wyświetlać ukierunkowane reklamy i linki do mediów społecznościowych. Wiele witryn zarabia nawet na wyświetlaniu reklam. Duża część z nich dąży do tego, aby odwiedzający klikali w interesujące ich reklamy, dlatego starają się wyświetlać reklamy ukierunkowane na podstawie zebranych na ich temat danych (które można śledzić samodzielnie lub nawet kupić), odzwierciedlając osobiste zainteresowania, co pozwala wybrać ciekawsze ogłoszenia. Istnieje wiele metod zbierania tych danych, w tym instalacja śledzących plików cookie, śledzenie adresu IP (adresu Twojego komputera w sieci), historii odwiedzin stron, używanej przeglądarki, zainstalowanego systemu operacyjnego, długości pobytu w konkretnej witrynie, źródła odesłań do witryny, a nawet odwiedziny stron w innych witrynach (przy użyciu tych samych plików cookie). Wszystko to odbywa się automatycznie, gdy odwiedzasz witryny gromadzące informacje, więc nawet ich nie zauważasz.  2 Pamiętaj, że główne wyszukiwarki przechowują Twoją historię wyszukiwania. Popularne wyszukiwarki internetowe, w tym Google, Yandex, Mail, Bing i Yahoo! przechowywać zapytania wyszukiwania w połączeniu z adresem IP (i kontem, jeśli jesteś zalogowany). Wszystkie informacje są gromadzone i analizowane w celu dostarczania dokładniejszych ukierunkowanych reklam i tworzenia najbardziej trafnych wyników wyszukiwania.

2 Pamiętaj, że główne wyszukiwarki przechowują Twoją historię wyszukiwania. Popularne wyszukiwarki internetowe, w tym Google, Yandex, Mail, Bing i Yahoo! przechowywać zapytania wyszukiwania w połączeniu z adresem IP (i kontem, jeśli jesteś zalogowany). Wszystkie informacje są gromadzone i analizowane w celu dostarczania dokładniejszych ukierunkowanych reklam i tworzenia najbardziej trafnych wyników wyszukiwania.  3 Zrozum, że media społecznościowe śledzą również Twoje działania. Jeśli jesteś zalogowany na swoje konto w dowolnej sieci społecznościowej (na przykład może to być sieć VKontakte, Odnoklassniki, Facebook, Twitter itd.), może śledzić historię odwiedzin stron bezpośrednio związanych z tą siecią , jeśli witryny mają wtyczki tej sieci (na przykład przyciski „Lubię to”, „Udostępnij” i tym podobne).

3 Zrozum, że media społecznościowe śledzą również Twoje działania. Jeśli jesteś zalogowany na swoje konto w dowolnej sieci społecznościowej (na przykład może to być sieć VKontakte, Odnoklassniki, Facebook, Twitter itd.), może śledzić historię odwiedzin stron bezpośrednio związanych z tą siecią , jeśli witryny mają wtyczki tej sieci (na przykład przyciski „Lubię to”, „Udostępnij” i tym podobne).  4 Pamiętaj, że najprawdopodobniej Twój dostawca usług internetowych również analizuje Twój ruch, aby wiedzieć, co robisz w sieci. Najczęściej w ten sposób dostawca sprawdza, czy sieć jest wykorzystywana do pobierania plików torrent lub materiałów chronionych prawem autorskim.

4 Pamiętaj, że najprawdopodobniej Twój dostawca usług internetowych również analizuje Twój ruch, aby wiedzieć, co robisz w sieci. Najczęściej w ten sposób dostawca sprawdza, czy sieć jest wykorzystywana do pobierania plików torrent lub materiałów chronionych prawem autorskim.  5 Zrozum, że osiągnięcie pełnej anonimowości w sieci jest niemożliwe. Bez względu na to, jak starannie się chowasz, zawsze pozostaje Niektóre informacje, które mogą być potencjalnie wykorzystane do wyśledzenia Cię i zidentyfikowania. Celem korzystania z narzędzi anonimowości jest zmniejszenie ilości danych osobowych dostępnych dla osób trzecich, jednak ze względu na sam charakter Internetu nie można osiągnąć pełnej anonimowości.

5 Zrozum, że osiągnięcie pełnej anonimowości w sieci jest niemożliwe. Bez względu na to, jak starannie się chowasz, zawsze pozostaje Niektóre informacje, które mogą być potencjalnie wykorzystane do wyśledzenia Cię i zidentyfikowania. Celem korzystania z narzędzi anonimowości jest zmniejszenie ilości danych osobowych dostępnych dla osób trzecich, jednak ze względu na sam charakter Internetu nie można osiągnąć pełnej anonimowości.  6 Zrozum równowagę, której potrzebujesz. Podczas przeglądania Internetu musisz wybierać między wygodą a anonimowością. Zachowanie anonimowości w sieci nie jest łatwe i wymaga znacznego wysiłku i przemyślanego działania. Odnotujesz zauważalne spowolnienie połączenia internetowego podczas odwiedzania witryn internetowych i będziesz zmuszony do podjęcia dodatkowych kroków przed przejściem do trybu online. Jeśli twoja anonimowość jest dla ciebie ważna, przygotuj się na pewne wyrzeczenia.

6 Zrozum równowagę, której potrzebujesz. Podczas przeglądania Internetu musisz wybierać między wygodą a anonimowością. Zachowanie anonimowości w sieci nie jest łatwe i wymaga znacznego wysiłku i przemyślanego działania. Odnotujesz zauważalne spowolnienie połączenia internetowego podczas odwiedzania witryn internetowych i będziesz zmuszony do podjęcia dodatkowych kroków przed przejściem do trybu online. Jeśli twoja anonimowość jest dla ciebie ważna, przygotuj się na pewne wyrzeczenia. - W dalszej części artykułu powiemy Ci, jak uniknąć kojarzenia danych osobowych z Twoim adresem IP, ale nie gwarantujemy, że pozostaniesz anonimowy. Aby jeszcze bardziej zwiększyć swoją anonimowość, zapoznaj się również z dwiema ostatnimi sekcjami artykułu.

Część 2 z 4: Ochrona danych osobowych

1 Aby zarejestrować się w różnych witrynach, użyj jednorazowego adresu e-mail lub skorzystaj z usługi pocztowej zapewniającej anonimowość. Upewnij się, że Twoje konto e-mail nie zawiera danych osobowych. Na przykład usługi poczty e-mail, takie jak ProtonMail, Tutanota i tym podobne, twierdzą, że są całkowicie niezawodne i bezpieczne.

1 Aby zarejestrować się w różnych witrynach, użyj jednorazowego adresu e-mail lub skorzystaj z usługi pocztowej zapewniającej anonimowość. Upewnij się, że Twoje konto e-mail nie zawiera danych osobowych. Na przykład usługi poczty e-mail, takie jak ProtonMail, Tutanota i tym podobne, twierdzą, że są całkowicie niezawodne i bezpieczne. - Przeczytaj tutaj, aby uzyskać informacje na temat tworzenia jednorazowego adresu e-mail.

2 Korzystaj z anonimowych wyszukiwarek. Większość głównych wyszukiwarek, takich jak Google, Yandex, Mail, Bing i Yahoo !, śledzi historię zapytań i łączy je z adresem IP. Korzystaj z alternatywnych wyszukiwarek, takich jak DuckDuckGo lub StartPage.

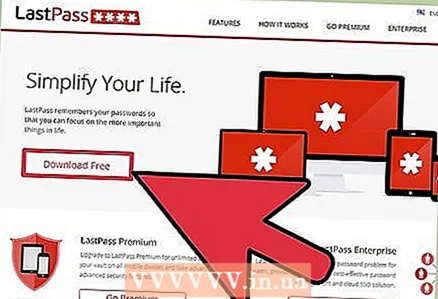

2 Korzystaj z anonimowych wyszukiwarek. Większość głównych wyszukiwarek, takich jak Google, Yandex, Mail, Bing i Yahoo !, śledzi historię zapytań i łączy je z adresem IP. Korzystaj z alternatywnych wyszukiwarek, takich jak DuckDuckGo lub StartPage.  3 Użyj menedżera haseł, aby chronić zapisane hasła. Jeśli aktywnie korzystasz z Internetu przez ponad tydzień, prawdopodobnie będziesz musiał utworzyć i zapamiętać całą masę różnych haseł. Używanie wszędzie tego samego hasła lub małych odmian, aby ułatwić sobie życie, może być kuszące, ale stanowi to poważne zagrożenie dla twojego bezpieczeństwa. Jeśli jedna z witryn przechowujących dane Twojej skrzynki pocztowej i hasła do konta zostanie zaatakowana przez hakera, wszystkie Twoje konta w innych witrynach będą zagrożone. Menedżer haseł pozwoli Ci bezpiecznie zarządzać hasłami do wszystkich odwiedzanych witryn, a także tworzyć dla nich silne, a nawet losowe hasła.

3 Użyj menedżera haseł, aby chronić zapisane hasła. Jeśli aktywnie korzystasz z Internetu przez ponad tydzień, prawdopodobnie będziesz musiał utworzyć i zapamiętać całą masę różnych haseł. Używanie wszędzie tego samego hasła lub małych odmian, aby ułatwić sobie życie, może być kuszące, ale stanowi to poważne zagrożenie dla twojego bezpieczeństwa. Jeśli jedna z witryn przechowujących dane Twojej skrzynki pocztowej i hasła do konta zostanie zaatakowana przez hakera, wszystkie Twoje konta w innych witrynach będą zagrożone. Menedżer haseł pozwoli Ci bezpiecznie zarządzać hasłami do wszystkich odwiedzanych witryn, a także tworzyć dla nich silne, a nawet losowe hasła. - Więcej informacji na temat instalacji menedżera haseł znajdziesz w Internecie.

- Dzięki menedżerowi haseł nie musisz się martwić tworzeniem łatwych do zapamiętania haseł. Zamiast tego możesz tworzyć silne hasła, których złamanie przy użyciu obecnej technologii jest prawie niemożliwe. Na przykład hasło „Kz2Jh @ ds3a $ gs * F% 7” będzie znacznie silniejsze niż hasło „PseudonimMojePsy1983”.

Część 3 z 4: Podstawowe środki zapewniające anonimowość w Internecie

1 Poznaj podstawową terminologię. Jeśli chodzi o zachowanie anonimowości w Internecie, łatwo jest pomylić terminologię techniczną. Zanim zagłębimy się w badanie informacji, konieczne jest zrozumienie podstawowego znaczenia niektórych najczęściej używanych terminów.

1 Poznaj podstawową terminologię. Jeśli chodzi o zachowanie anonimowości w Internecie, łatwo jest pomylić terminologię techniczną. Zanim zagłębimy się w badanie informacji, konieczne jest zrozumienie podstawowego znaczenia niektórych najczęściej używanych terminów. - Ruch drogowy (jako termin sieciowy) to przepływ danych z jednego komputera do drugiego.

- serwer to zdalny komputer, który obsługuje pliki i tworzy połączenia. Wszystkie strony internetowe są przechowywane na serwerach, do których uzyskujesz dostęp przez przeglądarkę internetową.

- Szyfrowanie to sposób na ochronę danych przesyłanych przez sieć za pomocą losowo generowanego kodu. Zaszyfrowane dane są zaszyfrowane unikalnym kodem, o którym wiecie tylko Ty i serwer. Gwarantuje to, że w przypadku przechwycenia danych nie można ich odszyfrować.

- Serwer proxy to serwer skonfigurowany do zbierania i przekierowywania ruchu sieciowego. Zasadniczo pozwala użytkownikowi połączyć się z nim, po czym sam serwer przekierowuje żądania do witryn. Po otrzymaniu danych ze stron internetowych serwer przekieruje je do Ciebie. Jest to przydatne do maskowania adresu IP podczas odwiedzania różnych witryn.

- VPN to protokół wirtualnej sieci prywatnej. Pozwala zabezpieczyć szyfrowane połączenie między Tobą a serwerem. Sieci VPN są tradycyjnie używane w sieciach korporacyjnych, aby umożliwić pracownikom zdalnym bezpieczne łączenie się z zasobami informacyjnymi firmy. VPN można sobie wyobrazić jako swego rodzaju „tunel” w Internecie, który pozwala na bezpośrednie połączenie z serwerem.

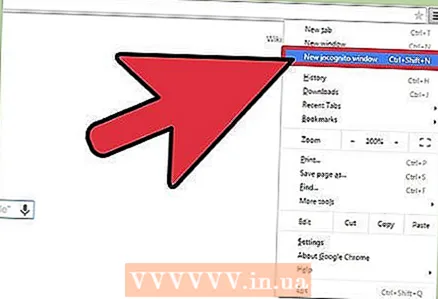

2 Użyj sieciowego serwera proxy. Istnieją tysiące sieciowych serwerów proxy, które zmieniają się codziennie. Są to strony internetowe, które kierują ruch przez własny serwer proxy. Wpływają tylko na ruch, który przechodzi bezpośrednio przez ich witrynę. Jeśli po prostu otworzysz nową kartę w przeglądarce i po prostu zaczniesz surfować po Internecie, stracisz swoją anonimowość.

2 Użyj sieciowego serwera proxy. Istnieją tysiące sieciowych serwerów proxy, które zmieniają się codziennie. Są to strony internetowe, które kierują ruch przez własny serwer proxy. Wpływają tylko na ruch, który przechodzi bezpośrednio przez ich witrynę. Jeśli po prostu otworzysz nową kartę w przeglądarce i po prostu zaczniesz surfować po Internecie, stracisz swoją anonimowość. - Korzystając z sieciowych serwerów proxy, unikaj odwiedzania witryn, które proszą o hasło (na przykład sieci społecznościowych, banków itp.), ponieważ serwerom proxy nigdy nie można ufać i mogą one ukraść Twoje konto i informacje bankowe.

- W większości przypadków sieciowe serwery proxy nie są w stanie wyświetlić niektórych treści, takich jak wideo.

3 Połącz się z prawdziwym serwerem proxy. Serwer proxy to serwer, który przekazuje ruch internetowy. Jest to przydatne do maskowania prywatnego adresu IP przed witrynami internetowymi podczas łączenia się przez serwer proxy. Będziesz jednak musiał zaufać serwerowi proxy i mieć nadzieję, że nie będzie on wykonywać złośliwych działań na Twoim ruchu.

3 Połącz się z prawdziwym serwerem proxy. Serwer proxy to serwer, który przekazuje ruch internetowy. Jest to przydatne do maskowania prywatnego adresu IP przed witrynami internetowymi podczas łączenia się przez serwer proxy. Będziesz jednak musiał zaufać serwerowi proxy i mieć nadzieję, że nie będzie on wykonywać złośliwych działań na Twoim ruchu. - W Internecie można znaleźć informacje o szerokiej gamie serwerów proxy, zarówno bezpłatnych, jak i płatnych. Darmowe serwery zazwyczaj generują przychody dzięki reklamom.

- Po znalezieniu serwera proxy, z którym chcesz się połączyć, musisz odpowiednio skonfigurować przeglądarkę, aby nawiązać połączenie. Wpłynie to tylko na ruch w określonej przeglądarce (na przykład komunikatory nie będą wysyłać informacji przez serwer proxy, jeśli nie są również skonfigurowane).

- Analogicznie do sieciowych serwerów proxy, powinieneś unikać wprowadzania haseł i ważnych informacji, ponieważ nie możesz całkowicie ufać, że organizacja, która zapewniła Ci dostęp do proxy, nie ujawni Twoich danych osobom trzecim.

- Nie łącz się z „otwartymi” serwerami proxy. Takie serwery proxy są otwarte dla stron trzecich i zazwyczaj są wykorzystywane przez cyberprzestępców do prowadzenia nielegalnych działań.

4 Użyj lub subskrybuj VPN. VPN zaszyfruje Twój ruch wychodzący i przychodzący, zwiększając bezpieczeństwo. Ponadto Twój ruch będzie wyświetlany jako ruch pochodzący z serwera VPN, co jest podobne do korzystania z serwera proxy. W większości przypadków VPN jest dostępny za opłatą. Jednocześnie w wielu przypadkach ruch jest nadal monitorowany zgodnie z wymogami prawnymi.

4 Użyj lub subskrybuj VPN. VPN zaszyfruje Twój ruch wychodzący i przychodzący, zwiększając bezpieczeństwo. Ponadto Twój ruch będzie wyświetlany jako ruch pochodzący z serwera VPN, co jest podobne do korzystania z serwera proxy. W większości przypadków VPN jest dostępny za opłatą. Jednocześnie w wielu przypadkach ruch jest nadal monitorowany zgodnie z wymogami prawnymi. - Nie ufaj firmie świadczącej usługi VPN, która twierdzi, że nie śledzi żadnych informacji. Żadna firma nie ryzykowałaby swoim istnieniem, aby chronić jednego klienta przed żądaniem informacji ze strony właściwych organów.

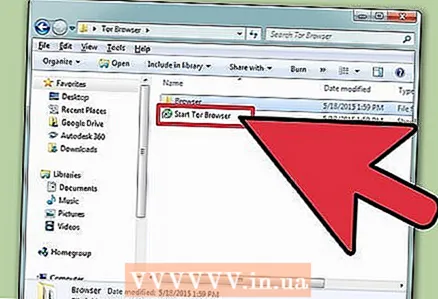

5 Użyj przeglądarki Tor. Tor to sieć, która działa jak wiele serwerów proxy, popychając ruch wiele razy, zanim dotrze do określonej witryny lub użytkownika. Tylko ruch przechodzący przez przeglądarkę Tor będzie anonimowy, podczas gdy strony w tej przeglądarce będą otwierać się znacznie wolniej niż w przypadku korzystania z konwencjonalnych przeglądarek.

5 Użyj przeglądarki Tor. Tor to sieć, która działa jak wiele serwerów proxy, popychając ruch wiele razy, zanim dotrze do określonej witryny lub użytkownika. Tylko ruch przechodzący przez przeglądarkę Tor będzie anonimowy, podczas gdy strony w tej przeglądarce będą otwierać się znacznie wolniej niż w przypadku korzystania z konwencjonalnych przeglądarek. - Dowiedz się więcej o tym, jak korzystać z przeglądarki Tor tutaj.

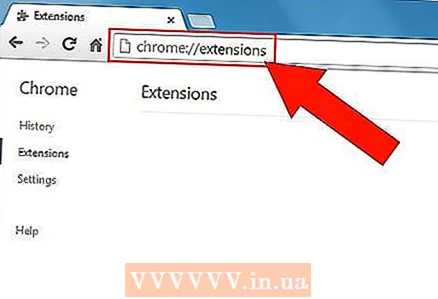

6 Zainstaluj dodatek lub rozszerzenie do przeglądarki, które chroni Twoją prywatność. Jeśli Twoja przeglądarka obsługuje dodatki i rozszerzenia innych firm, masz możliwość zainstalowania przydatnych dodatków. Te przeglądarki to Google Chrome, Mozilla Firefox, Safari, Microsoft Edge i Opera.

6 Zainstaluj dodatek lub rozszerzenie do przeglądarki, które chroni Twoją prywatność. Jeśli Twoja przeglądarka obsługuje dodatki i rozszerzenia innych firm, masz możliwość zainstalowania przydatnych dodatków. Te przeglądarki to Google Chrome, Mozilla Firefox, Safari, Microsoft Edge i Opera. - HTTPS wszędzie (dla Chrom, Firefox, Opera) automatycznie korzysta z zaszyfrowanego protokołu HTTPS w witrynach, które go obsługują.

- Badacz prywatności, Ghostery, Rozłączyć się blokować śledzące pliki cookie. Privacy Badger decyduje, które pliki cookie śledzą Cię, w przeciwieństwie do dwóch pozostałych, które opierają się na okresowo aktualizowanej bazie śledzących plików cookie. Wszystkie trzy wymienione dodatki są dostępne dla główne przeglądarki: Google Chrome, Mozilla Firefox, Opera.

- Badacz prywatności może być używany w Google Chrome, Mozilla Firefox, Opera.

- Ghostery może być używany na Mozilla Firefox, Google Chrome, Internet Explorer, Microsoft Edge, Opera, Safari, Firefox na Androida.

- Rozłączyć się używane w Google Chrome, Mozilla Firefox, Opera, Safari.

- NoScript - dodatek wyłącznie dla Firefoxco pozwala blokować JavaScript na stronach internetowych. Zweryfikowane witryny można ręcznie umieścić na białej liście, jeśli do prawidłowego działania wymagają JavaScript. Możesz także tymczasowo włączyć JavaScript w określonych witrynach. Więcej informacji na ten temat można znaleźć w sieci.

Część 4 z 4: Środki zaawansowane

1 Ściśle przestrzegaj zaleceń dotyczących każdej pozycji w tej sekcji. Jeśli naprawdę potrzebujesz anonimowości, przed przejściem do Internetu powinieneś zadbać o kilka rzeczy. Może wydawać się to bardzo pracochłonne, ale wykonanie wszystkich zalecanych kroków to jedyny sposób, który gwarantuje przynajmniej pozory anonimowości w sieci.

1 Ściśle przestrzegaj zaleceń dotyczących każdej pozycji w tej sekcji. Jeśli naprawdę potrzebujesz anonimowości, przed przejściem do Internetu powinieneś zadbać o kilka rzeczy. Może wydawać się to bardzo pracochłonne, ale wykonanie wszystkich zalecanych kroków to jedyny sposób, który gwarantuje przynajmniej pozory anonimowości w sieci. - Ta metoda pomoże Ci skonfigurować osobistą sieć VPN na osobistym zagranicznym serwerze VPS.Będzie to o wiele bezpieczniejsze niż rejestracja w usłudze VPN, ponieważ nie zawsze można zaufać stronie trzeciej w kwestii bezpieczeństwa Twoich danych.

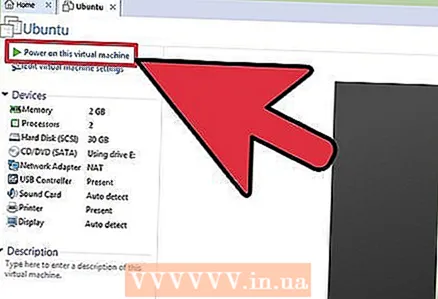

2 Zainstaluj Linuksa na maszynie wirtualnej swojego domowego komputera. Na komputerze łączącym się z Internetem uruchamianych jest wiele usług, z których każda może zagrozić Twojej anonimowości w sieci, a Ty nawet o tym nie wiesz. Szczególnie niepewny jest system operacyjny Windows, podobnie jak Mac OS X, ale w mniejszym stopniu. Pierwszym krokiem do anonimowości jest zainstalowanie Linuksa na maszynie wirtualnej, co jest analogiczne do pełnoprawnego komputera w komputerze.

2 Zainstaluj Linuksa na maszynie wirtualnej swojego domowego komputera. Na komputerze łączącym się z Internetem uruchamianych jest wiele usług, z których każda może zagrozić Twojej anonimowości w sieci, a Ty nawet o tym nie wiesz. Szczególnie niepewny jest system operacyjny Windows, podobnie jak Mac OS X, ale w mniejszym stopniu. Pierwszym krokiem do anonimowości jest zainstalowanie Linuksa na maszynie wirtualnej, co jest analogiczne do pełnoprawnego komputera w komputerze. - Komputer wirtualny posiada „barierę”, która uniemożliwia dostęp do danych komputera fizycznego. Jest to ważne, aby nie zostawiać informacji o swoim prawdziwym komputerze, gdy korzystasz z Internetu anonimowo.

- Tutaj znajdziesz instrukcje dotyczące instalacji Linuksa na maszynie wirtualnej. To nic nie kosztuje, ale zajmie to około godziny.

- TailsOS to jedna z najpopularniejszych dystrybucji Linuksa skoncentrowana na prywatności. Zajmuje mało miejsca i jest w pełni zaszyfrowany.

3 Znajdź hosta VPS (Virtual Dedicated Server) w innym kraju. Będzie to kosztować kilka dolarów miesięcznie, ale pozwoli anonimowo surfować po Internecie. Ważne jest, aby subskrybować VPS w innym kraju, aby ruch z VPS nie mógł prowadzić do Twojego prawdziwego adresu IP.

3 Znajdź hosta VPS (Virtual Dedicated Server) w innym kraju. Będzie to kosztować kilka dolarów miesięcznie, ale pozwoli anonimowo surfować po Internecie. Ważne jest, aby subskrybować VPS w innym kraju, aby ruch z VPS nie mógł prowadzić do Twojego prawdziwego adresu IP. - Będziesz korzystać z VPS, aby zainstalować swoje osobiste oprogramowanie VPN. Umożliwi to połączenie z siecią za pośrednictwem osobistej sieci VPN, maskując w ten sposób swój adres IP.

- Wybierz VPS, który pozwala płacić za usługi metodami, które nie ujawniają Twojej tożsamości, na przykład za pomocą DarkCoin.

- Jak tylko zasubskrybujesz VPS, będziesz musiał zainstalować swój system operacyjny na tym serwerze. Aby łatwo skonfigurować osobistą sieć VPN, zainstaluj jedną z następujących dystrybucji Linuksa: Ubuntu, Fedora, CentOS lub Debian.

- Pamiętaj, że dostawca VPS może być zmuszony do ujawnienia informacji o Twojej sieci VPN na mocy orzeczenia sądowego w przypadku podejrzenia nielegalnej działalności związanej z Twoją siecią VPN. Nie możesz na to wpłynąć.

4 Skonfiguruj osobistą sieć VPN (wirtualną sieć prywatną) na VPS. Twój komputer będzie musiał być połączony z VPN, aby uzyskać dostęp do Internetu. Z zewnątrz wszystko będzie wyglądało tak, jakbyś wchodził do sieci z punktu, w którym znajduje się VPS, a nie z domu, dodatkowo wszystkie przychodzące i wychodzące dane z VPS będą szyfrowane. Ten krok jest nieco bardziej skomplikowany niż instalacja maszyny wirtualnej. Jest to jednak najważniejszy krok, więc jeśli anonimowość jest dla Ciebie ważna, koniecznie zrób to. Został zaprojektowany specjalnie dla OpenVPN na Ubuntu, jednej z najbardziej zaufanych darmowych sieci VPN.

4 Skonfiguruj osobistą sieć VPN (wirtualną sieć prywatną) na VPS. Twój komputer będzie musiał być połączony z VPN, aby uzyskać dostęp do Internetu. Z zewnątrz wszystko będzie wyglądało tak, jakbyś wchodził do sieci z punktu, w którym znajduje się VPS, a nie z domu, dodatkowo wszystkie przychodzące i wychodzące dane z VPS będą szyfrowane. Ten krok jest nieco bardziej skomplikowany niż instalacja maszyny wirtualnej. Jest to jednak najważniejszy krok, więc jeśli anonimowość jest dla Ciebie ważna, koniecznie zrób to. Został zaprojektowany specjalnie dla OpenVPN na Ubuntu, jednej z najbardziej zaufanych darmowych sieci VPN. - Zaloguj się do systemu operacyjnego na swoim VPS. Ten proces będzie zależał od wybranego VPS.

- Przejdź do witryny OpenVPN i pobierz odpowiedni pakiet oprogramowania. Istnieje wiele opcji, więc wybierz taką, która dokładnie odpowiada systemowi operacyjnemu zainstalowanemu na twoim VPS. Wszystkie pakiety dostępne do pobrania można znaleźć pod poniższym linkiem: openvpn.net/index.php/access-server/download-openvpn-as-sw.html.

- Uruchom terminal na swoim VPS i wejdź dpkg -i openvpnasdebpack.debaby zainstalować pobrane oprogramowanie OpenVPN. Ale jeśli nie używasz Ubuntu lub Debiana, polecenie będzie inne.

- Wchodzić hasło openvpn i ustaw nowe hasło, gdy pojawi się monit o jego utworzenie. To będzie hasło administratora dla twojego OpenVPN.

- Otwórz przeglądarkę internetową na swoim VPS i wprowadź adres wyświetlany w terminalu. Umożliwi to otwarcie panelu sterowania OpenVPN. Wpisz tam swoją nazwę użytkownika otwórz VPN i wcześniej utworzone hasło. Po zakończeniu pierwszego logowania Twoja sieć VPN jest gotowa do pracy.

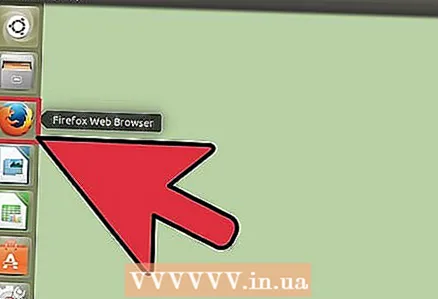

5 Otwórz przeglądarkę internetową na maszynie wirtualnej. Będziesz potrzebował dostępu do klienta OpenVPN Connect, aby pobrać plik konfiguracyjny, który jest wymagany do nawiązania komunikacji z programem.

5 Otwórz przeglądarkę internetową na maszynie wirtualnej. Będziesz potrzebował dostępu do klienta OpenVPN Connect, aby pobrać plik konfiguracyjny, który jest wymagany do nawiązania komunikacji z programem. - Wprowadź ten sam adres, którego użyłeś, aby uzyskać dostęp do panelu sterowania VPS, ale bez składnika adresu / Admin.

- Zaloguj się na swoje konto administratora OpenVPN, używając nazwy użytkownika „openvpn” i utworzonego wcześniej hasła.

- Pobierz plik na maszynę wirtualną klient.opvn lub klient.conf.

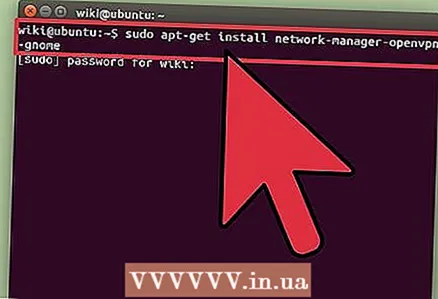

6 Pobierz i zainstaluj klienta OpenVPN na swojej maszynie wirtualnej. Po skonfigurowaniu sieci VPN na serwerze VPS należy skonfigurować maszynę wirtualną, aby komunikowała się z nią bezpośrednio. Poniższe instrukcje dotyczą Ubuntu i Debiana, więc będziesz musiał zmienić odpowiednie polecenia, jeśli używasz innego systemu operacyjnego.

6 Pobierz i zainstaluj klienta OpenVPN na swojej maszynie wirtualnej. Po skonfigurowaniu sieci VPN na serwerze VPS należy skonfigurować maszynę wirtualną, aby komunikowała się z nią bezpośrednio. Poniższe instrukcje dotyczą Ubuntu i Debiana, więc będziesz musiał zmienić odpowiednie polecenia, jeśli używasz innego systemu operacyjnego. - Uruchom terminal i wykonaj następujące czynności: sudo apt-get zainstaluj menedżera sieci-openvpn-gnome

- Poczekaj, aż pakiet zostanie pobrany i zainstalowany.

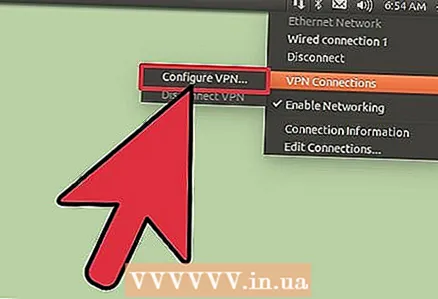

- Otwórz Menedżera sieci i kliknij kartę VPN.

- Kliknij przycisk Importuj, a następnie wybierz pobrany wcześniej plik konfiguracyjny.

- Sprawdź swoje ustawienia. Pola Certyfikat i Klucz powinny zostać wypełnione automatycznie, a Twój adres VPN powinien odzwierciedlać pole Brama.

- Kliknij kartę Ustawienia IPV4 i wybierz Adresy automatyczne (VPN) tylko z menu rozwijanego Metody. Gwarantuje to przekierowanie całego ruchu internetowego przez VPN.

7 Pobierz paczkę Tora z przeglądarką na swoją maszynę wirtualną. Na tym etapie, gdy masz już skonfigurowane i uruchomione VPS i VPN, możesz korzystać z sieci całkiem anonimowo. VPN zaszyfruje cały ruch wychodzący i przychodzący z Twojej maszyny wirtualnej. Ale jeśli chcesz zrobić kolejny krok w kierunku anonimowości, przeglądarka Tor zapewni dodatkową ochronę, ale kosztem szybkości dostępu do stron internetowych.

7 Pobierz paczkę Tora z przeglądarką na swoją maszynę wirtualną. Na tym etapie, gdy masz już skonfigurowane i uruchomione VPS i VPN, możesz korzystać z sieci całkiem anonimowo. VPN zaszyfruje cały ruch wychodzący i przychodzący z Twojej maszyny wirtualnej. Ale jeśli chcesz zrobić kolejny krok w kierunku anonimowości, przeglądarka Tor zapewni dodatkową ochronę, ale kosztem szybkości dostępu do stron internetowych. - Możesz pobrać przeglądarkę Tor z oficjalnej strony internetowej: torproject.org.

- Uruchomienie Tora przez VPN ukryje fakt, że używasz Tora od swojego dostawcy usług internetowych (zobaczy tylko zaszyfrowany ruch VPN).

- Uruchom instalator Tora. Ustawienia domyślne zapewniają kompleksową ochronę większości użytkowników.

- Aby uzyskać więcej informacji na temat korzystania z Tora, kliknij tutaj.

8 Regularnie zmieniaj dostawców VPS. Jeśli bardzo martwisz się o bezpieczeństwo, zaleca się zmianę dostawcy VPS przynajmniej raz w miesiącu. Oznacza to, że za każdym razem musisz ponownie konfigurować OpenVPN, ale stopniowo z każdym kolejnym powtórzeniem nauczysz się, jak wykonywać niezbędne operacje coraz szybciej. Pamiętaj, aby całkowicie zmienić konfigurację nowego serwera VPS przed podłączeniem do niego.

8 Regularnie zmieniaj dostawców VPS. Jeśli bardzo martwisz się o bezpieczeństwo, zaleca się zmianę dostawcy VPS przynajmniej raz w miesiącu. Oznacza to, że za każdym razem musisz ponownie konfigurować OpenVPN, ale stopniowo z każdym kolejnym powtórzeniem nauczysz się, jak wykonywać niezbędne operacje coraz szybciej. Pamiętaj, aby całkowicie zmienić konfigurację nowego serwera VPS przed podłączeniem do niego.  9 Korzystaj z internetu mądrze. Teraz, gdy wszystko jest już skonfigurowane, Twoja anonimowość zależy od Twoich nawyków internetowych.

9 Korzystaj z internetu mądrze. Teraz, gdy wszystko jest już skonfigurowane, Twoja anonimowość zależy od Twoich nawyków internetowych. - Korzystaj z alternatywnych wyszukiwarek, takich jak DuckDuckGo lub StartPage.

- Unikaj witryn korzystających z JavaScript. JavaScript może być użyty do ujawnienia adresu IP i deanonimizacji ruchu.

- Rozłącz się z Internetem podczas otwierania plików pobranych przez Tora.

- Nie pobieraj plików torrent przez Tora.

- Unikaj witryn, które nie korzystają z protokołu HTTPS (spójrz na pasek adresu, aby sprawdzić, czy witryna korzysta z protokołu HTTP czy HTTPS).

- Unikaj instalowania wtyczek przeglądarki.